Изображение: Kevin Spencer | Flickr

Очень часто киберпреступники используют для взломов распространенные механики, а также недостатки защиты и уязвимости ИТ-систем. Этот тезис подтверждает этот тезис и пример одного из расследований атаки на телекоммуникационную компанию из Восточной Европы — о нем мы сегодня расскажем подробнее.

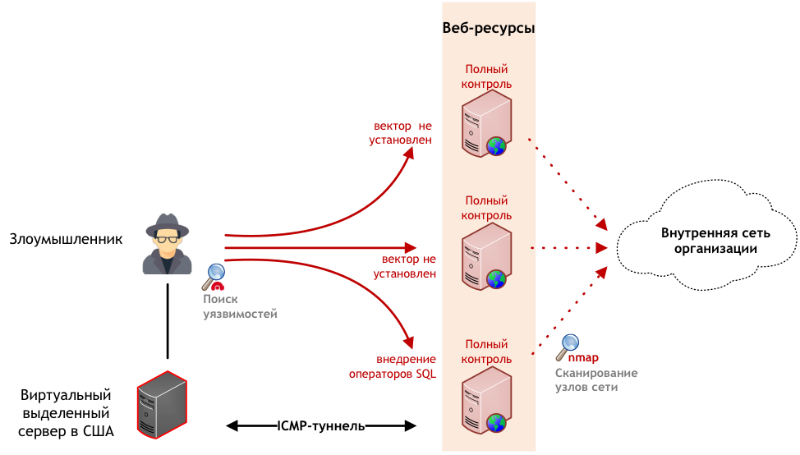

Первый этап атаки: взлом периметра

Как правило атаки на корпоративную инфраструктуру проходят в два этапа — сначала злоумышленник взламывает ресурсы сетевого периметра из интернета, а затем, попав во внутреннюю сеть, закрепляется в инфраструктуре и получает доступ к критически важной информации и системам.

В данном случае атакующий смог выявить публично доступные сервисы компании и обнаружил уязвимость в одном из них — в этом ему помогло использование автоматизированного сканера уязвимостей Acunetix.

При этом, взломщик особенно не скрывал своих действий — при разборе инцидента в логах веб-сервера было обнаружен аномальный рост количества запросов. Но даже такие неаккуратные действия не были выявлены представителями компании — атака развивалась на протяжение нескольких месяцев. В журналах событий было множество записей о подозрительных действиях, но их никто не анализировал хотя бы время от времени.

Объём журналов ошибок веб-сервера

В результате сканирования злоумышленник смог найти в одном из веб-приложений компании критическую уязвимость «внедрение операторов SQL». Проэксплуатировав ее, взломщик получил не только root-доступ к базе данных с учетными записями всех пользователей, включая администраторов, но и возможность выполнять команды на сервере с привилегиями СУБД.

Атакованный сервер был подключен к внутренней сети, что открыло доступ к другим ее ресурсам. Сетевое взаимодействие в ходе атаки осуществлялось по ICMP-туннелю — данные передавались на внешний , арендованный в США. В ходе расследования выясилось, что всего злоумышленник скомпрометировал три веб-сервера, получив к ним доступ с правами локального администратора — эти машины и стали точками входа во внутреннюю сеть организации.

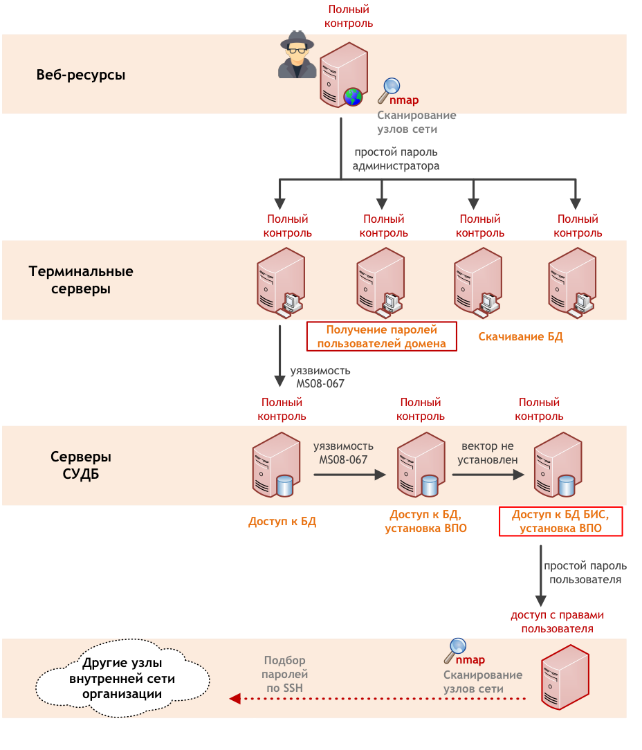

Второй этап: развитие атаки во внутренней сети

Проникнув во внутреннюю сеть, злоумышленник начал поиск целей для развития атаки — с помощью сетевого сканера nmap он смог выявить на активных узлах открытые для подключения интерфейсы сетевых служб (TCP и UDP), определить по баннерам версии используемого ПО, а также определить потенциально уязвимые службы. Параллельно он занимался поиском веб-приложений и ручным анализом ресурсов компании.

В качестве следующей цели были выбраны терминальные серверы, предоставляющие пользователям ресурсы для решения различных задач. Из-за недостаточного уровня изоляции сессий пользователей компрометация одной учетной записи могла повлечь компрометацию учетных записей других пользователей терминального сервера. По причине использования словарных паролей для учетных записей локальных администраторов злоумышленник легко получил привилегированный доступ сразу к нескольким терминальным серверам и скачал содержимое расположенных на них баз данных.

Кроме того, на одном из серверов полученные привилегии позволили создать дамп памяти процесса lsass — ему соответствует сервис, являющийся частью ОС Windows и отвечающий за аутентификацию локальных пользователей компьютера. Из дампа памяти с помощью распространенной утилиты mimikatz было извлечено множество учетных данных (включая пароли в открытом виде) пользователей, которые проходили аутентификацию на этом сервере, в том числе привилегированных. Среди полученных данных были служебные учетные записи для поддержки терминальных серверов, а также различные учетные записи домена.

Полученный злоумышленником уровень привилегий позволил беспрепятственно развивать атаку с использованием учетных данных легитимных пользователей. Всего за месяц ему удалось добиться компрометации множества ресурсов. Например, в ходе атаки была получена информация об идентификаторах и хешах паролей пользователей ОС Windows (базы данных SAM), данные о конфигурации и адресации сети, сведения об учетных записях пользователей, криптографические ключи базовых станций, и другая информация.

Далее атака развивалась в направлении нескольких серверов, работающих под управлением устаревшей версии ОС Windows — на них располагались базы данных и ресурсы БИС. Для получения анонимного доступа с системными привилегиями к этим серверам злоумышленник воспользовался критической уязвимостью MS08-067, сведения о которой были опубликованы еще в 2008 году, тогда же был опубликован общедоступный эксплойт. Серверы были полностью скомпрометированы, а содержимое баз данных похищено.

Расследование

Инцидент был выявлен, когда атака развивалась длительное время — специалисты компании заметили зарегистрированные в выходные дни многочисленные попытки подбора учетных данных SSH для внутренних узлов со скомпрометированных СУБД-сервисов. На первом этапе расследования они выявляли скомпрометированные ресурсы самостоятельно, а затем привлеки специалистов Positive Technologies. В ходе расследования выяснилось, что к этому моменту злоумышленник имел доступ ко внутренним узлам корпоративной сети уже в течение 5 месяцев.

Экстренные меры, включавшие смену паролей для скомпрометированных учетных записей, а также выключение либо изоляция скомпрометированных объектов инфраструктуры, позволили перекрыть остановить развитие атаки. При этом она продолжалась до тех пор, пока все выявленные каналы взаимодействия нарушителя с узлами в интернете, с которых велась атака, не были перекрыты. Однако все это не исключает того, что у злоумышленника может сохраняться альтернативный способ доступа к сети.

Как можно было избежать проблем

Атака затронула ключевые подразделения организации, при этом с большой вероятностью были затронуты интересы и данные клиентов организации. Но при всем этом, атаку можно было бы легко предотвратить, если бы защита корпоративных ресурсов находилась на более высоком уровне.

Например, если бы у пострадавшей организации был внедрен централизованный мониторинг с помощью системы корреляции и консолидации событий безопасности (SIEM), то служба безопасности своевременно получила бы уведомление о событиях, связанных с началом атаки, и смогла бы принять необходимые меры по предотвращению инцидента.

Отразить атаку еще на этапе проведения взломщиком разведки для поиска уязвимостей можно было бы межсетевым экраном уровня приложений (WAF) — например, PT AF. Такой инструмент позволяет блокировать попытки взлома и выявлять цепочки развития реальных атак, передавать информацию о произошедших событиях в SIEM для уведомления сотрудников службы безопасности и последующего оперативного реагирования.

Минимизировать риски подобных инцидентов можно и с помощью внедрения всем известных мер информационной безопасности, включающих проведение анализа защищенности веб-приложений и устранение найденных уязвимостей, внедрение строгой парольной политики, применение актуальных версий ОС, а также сегментацию сети и строгое разграничение доступа.

Полный отчет по итогам расследования описываемого инцидента доступен по ссылке: www.ptsecurity.com/upload/corporate/ru-ru/analytics/Telecom-Incident-Investigation-rus.pdf

Автор: Positive Technologies