Размышление

Некоторое время назад я посетил одну конференцию, посвящённую информационной безопасности, там обсуждали вопросы все различной безопасности в различных системах. Я по своей основной специальности не имею прямого отношения к безопасности и у меня возникло много вопросов и мыслей по данной теме, что и послужило началом изучения вопросов ИБ в АСУ.

Выступал там один парень с докладом об ИБ в АСУ ТП, рассказывал о том, что на протяжении длительного времени эволюция систем автоматизации шла параллельным курсом с развитием ИТ систем и что с течением времени для управления системами автоматизации стали применяться системы, построенные на современных ИТ технологиях. И что в настоящее время сопряжение технологической сети с корпоративной сетью необходимо для управления производством так и для администрирования всей системы целиком. Вектор атак с систем ИТ перешел на производственные и промышленные сети. Рассказывал о заводе где-то в германии на который удалось произвести атаку и сорвать технологический процесс в результате чего литейное производство встало и понесло огромные убытки, а литейный цех пришлось разбирать и еще много страшных историй. Ну в общем доклад не произвел нужного(пугающего) впечатления. Присутствующие на данном мероприятии начали задавать вопросы и обсуждать," мол кому мы нужны маленькие компании с минимальными оборотами денег, что мол есть ли реальные подтверждения инцидентов с атаками на предприятия у нас в России".

Парень не смог привести примеры: либо не был готов, либо не имел право разглашать ту информацию которой он владел. Так к чему этот рассказ?

После данного мероприятия я задумался почему люди так отреагировали на его выступления, ведь он хорошо оперировал терминами и международной статистикой по атакам на объекты, но люди посчитали что эти атаки маловероятны и не представляют угрозы для них. Именно это побудило меня заняться исследованием в области информационной безопасности АСУ ТП.

Немного теории

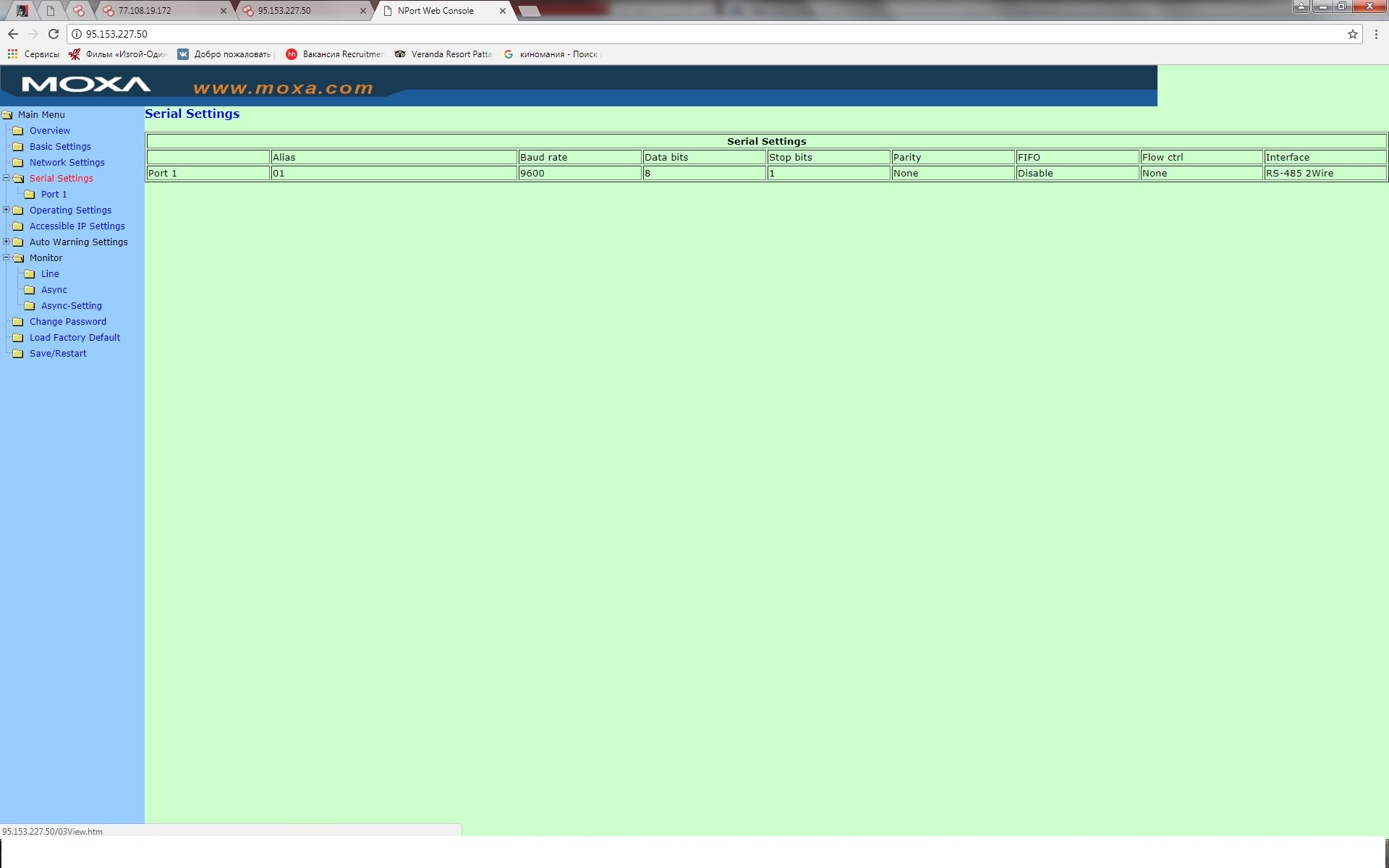

Рассмотрим нетипичное направление атаки на преобразователи интерфейсов, т.к. много информации об атаках на ПК, ПЛК и системы в целом, но мало кто задумывался что почти на каждом производстве имеются все различные системы устройств, датчиков, приборов и есть проблема совместимости различных видов устройств. Существует огромное разнообразие устройств различного вида и назначения, большое количество компаний, занимающихся их производством, разные стандарты, большей частью не совместимые между собой. Выходом из этой ситуации служат преобразователи интерфейсов. Все они применяются для подключения устройств с интерфейсом RS-232/422/485, а это системы сбора данных, регистраторов, контроллеров, датчиков, терминалов и многого другого. Но мало просто соединить порты необходимо установить связь на программном уровне, что является более сложной задачей. Разные стандарты устройств способны передавать данные по различным технологиям. Унифицировать протоколы привести передаваемые данные к единому виду с помощью преобразователей не получиться, но адаптировать вид данных передаваемых между различными частями системы различными протоколами, чтобы они были успешно приняты и расшифрованы элементом, использующий другой протокол возможно.

А те, кто эксплуатирует реальные системы АСУ ТП знают насколько иногда разнообразно оборудование и части этой системы, которые в некоторых случаях работают на производстве уже порядка 10-15 лет и поверх одной системы приходиться иногда ставить другую систему и добиваться ее сращивание, что бы все взаимодействовало между собой. Вот тут преобразователи интерфейсов подходят как никогда. Преобразование пакетов, передаваемых данных происходит на программном уровне. Помимо непосредственно изменения структуры передаваемых данных, программная составляющая преобразователя отвечает за определение типов протоколов, используемых в системе и выбор алгоритма для их согласования.

Преобразователь интерфейсов современное и эффективное средство расширения функциональности информационной системы, незаменимое в условиях отсутствия единого стандарта построения все различных систем передачи данных.

А теперь давайте задумаемся мы используем преобразователи на все образных объектах, подключаем к ним все различные устройства (терминалы защиты, датчики, счетчики) и другие все возможные устройства. Но ведь вся информация от объекта до клиента проходит через них и стоит получить к ним доступ как мы можем узнать очень много информации которая, даст нам направление атаки на конечные устройства или позволит получать, подменять или отправлять информацию от имени этих устройств.

К практике

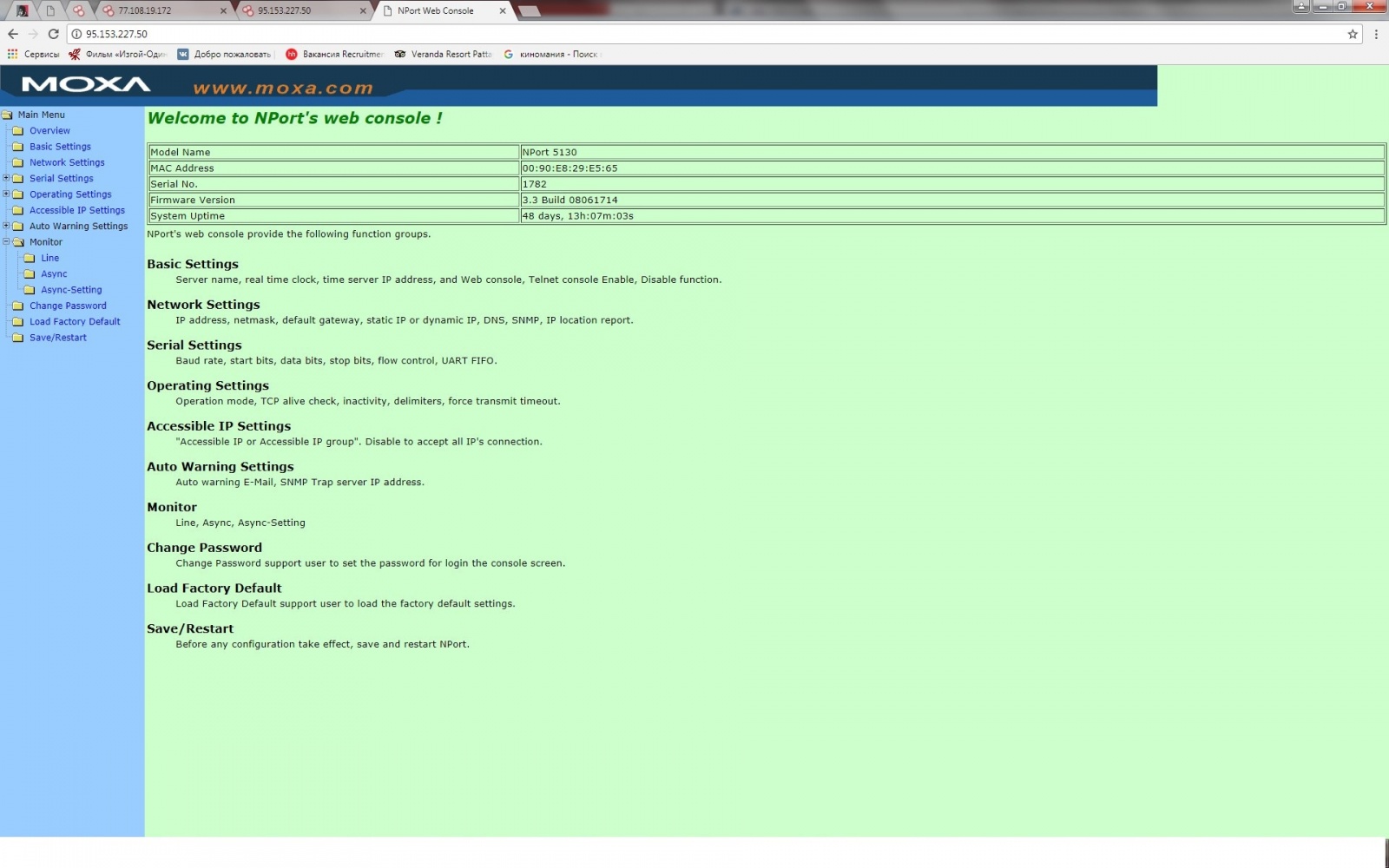

Мы проведем эксперимент с очень популярными преобразователями тайваньской фирмы MOXA Nport различных версий. Пользоваться будем свободно распространяемым ПО и разрешенными ресурсами на уровни простых пользователей.

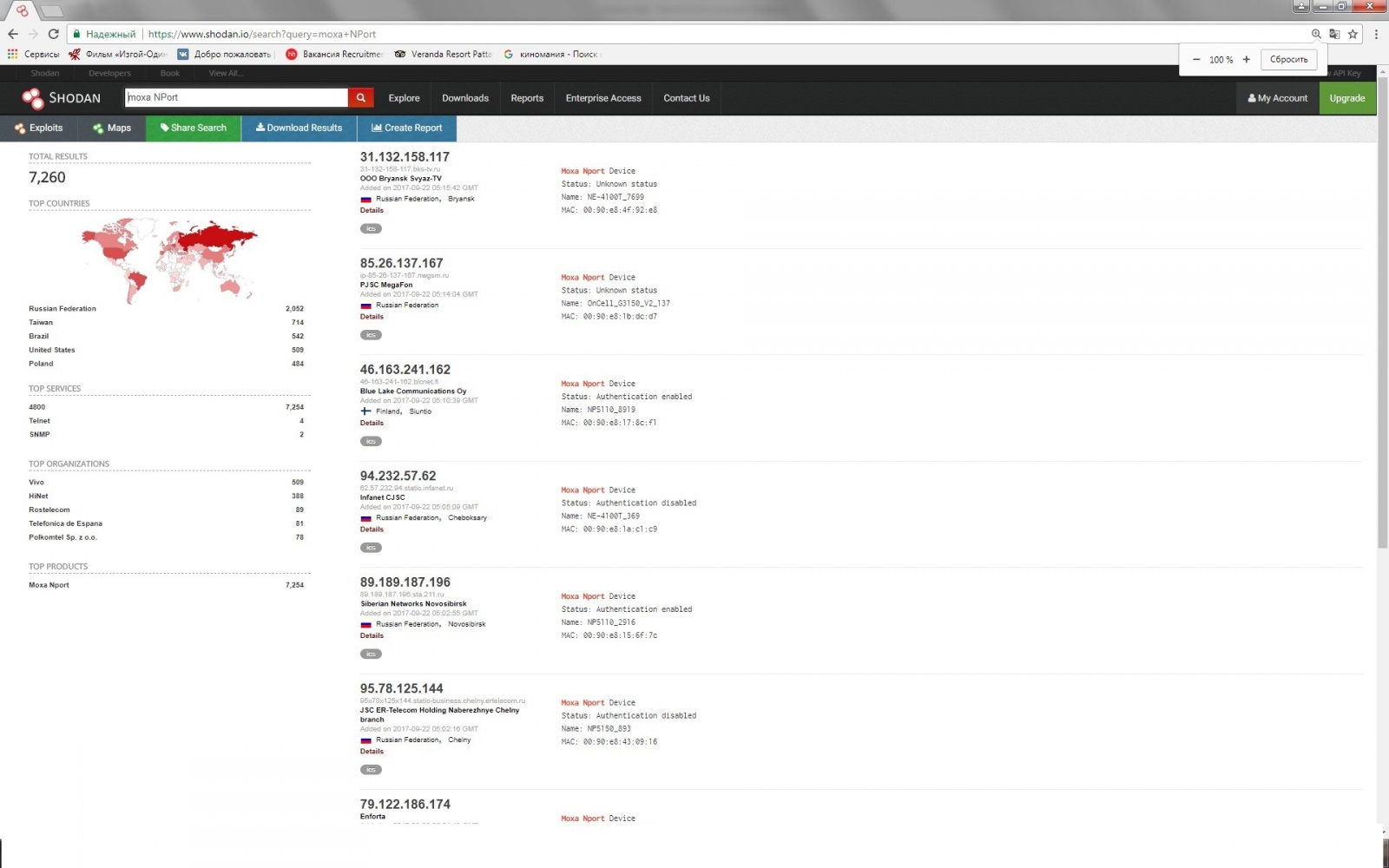

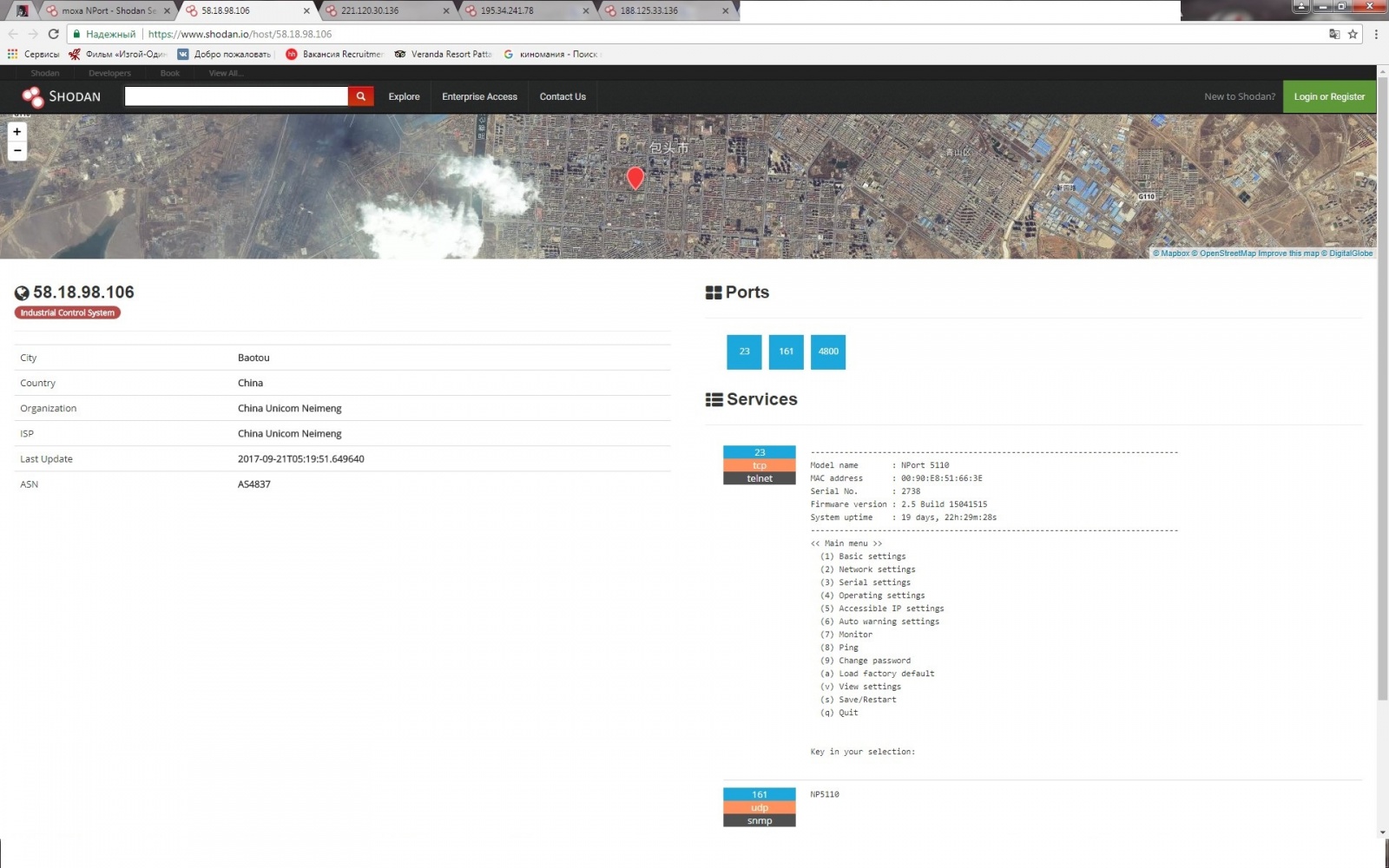

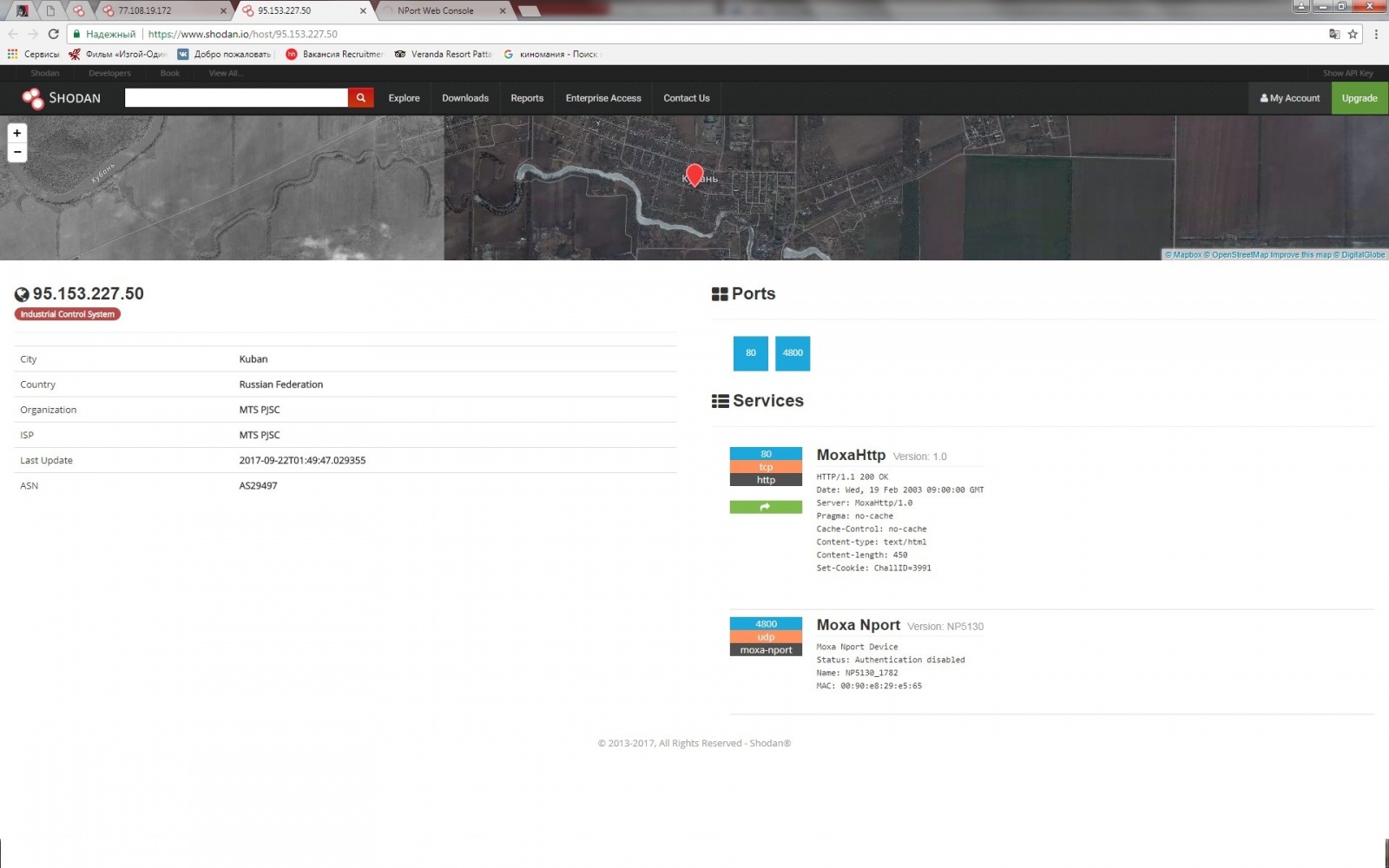

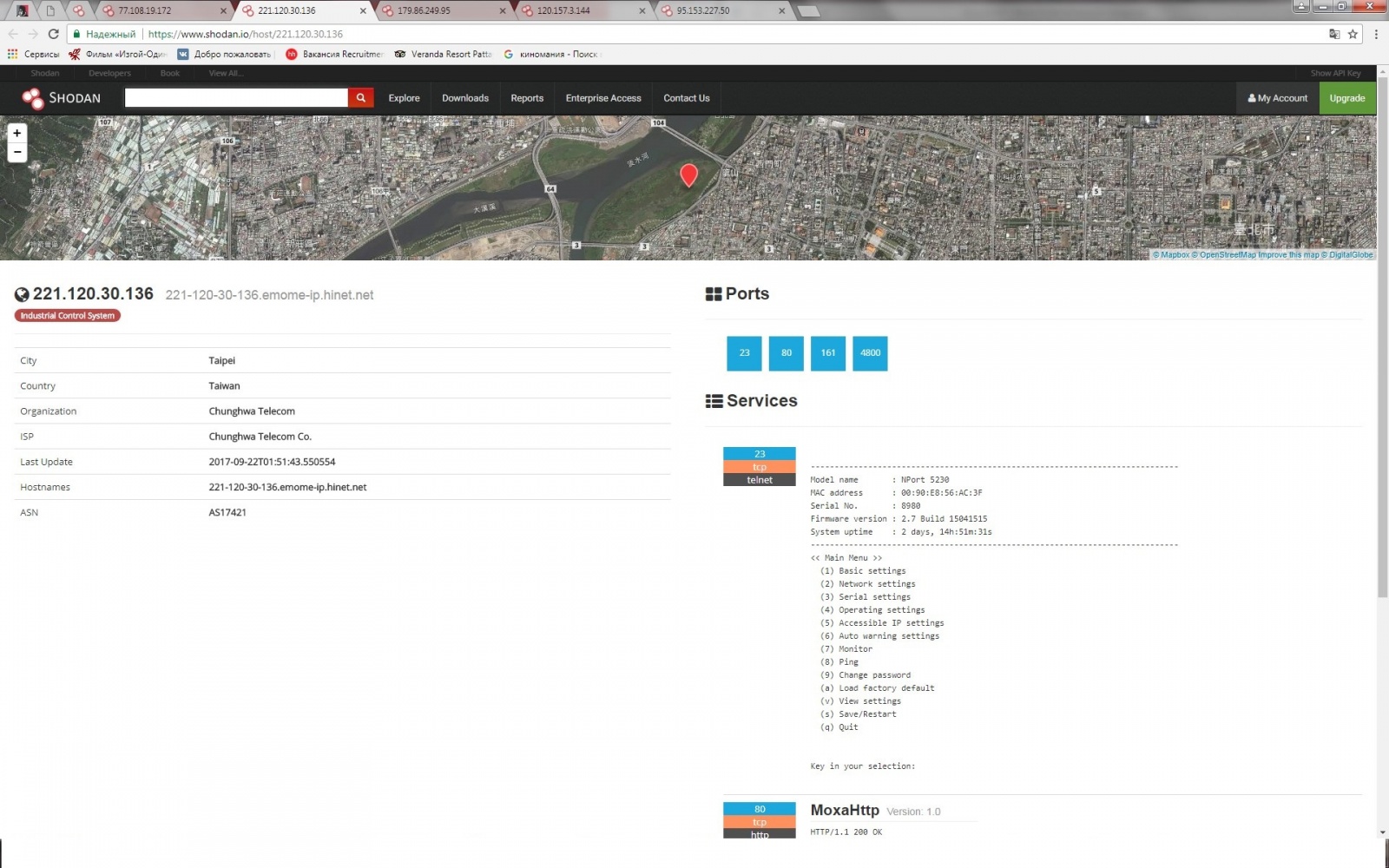

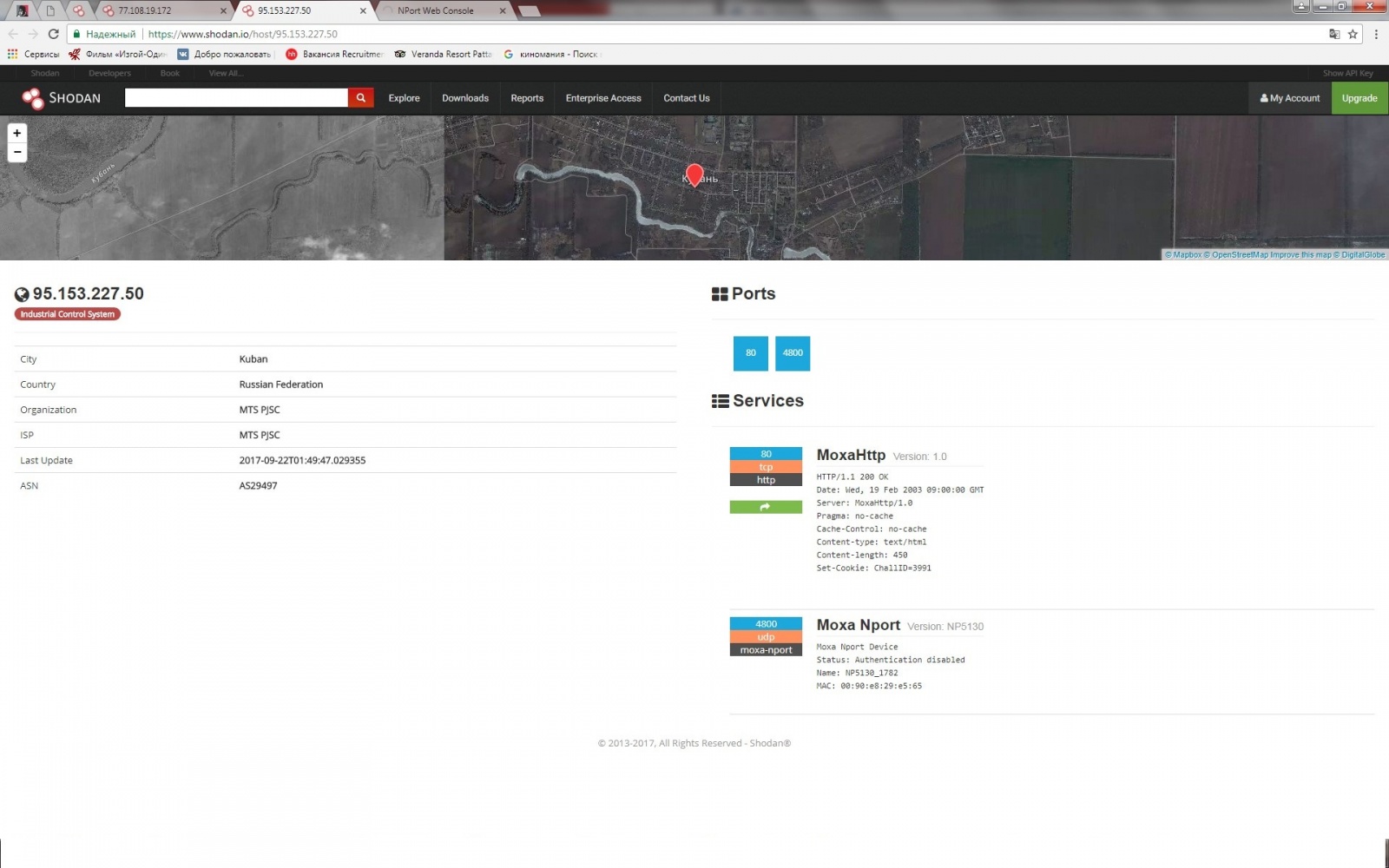

Есть в сети такой очень интересный ресурс www.shodan.io позволяет найти устройства в глобальной сети интернет, к которым есть доступ и увидеть где они находятся. Выполним простое сканирование с вводом в поисковой строке Moxa Nport. Смотрим и удивляемся тому, что происходит в мире. Стоит учитывать, что некоторые организации направляют письменный запрет на сканирование их подсети в компанию www.shodan.io.

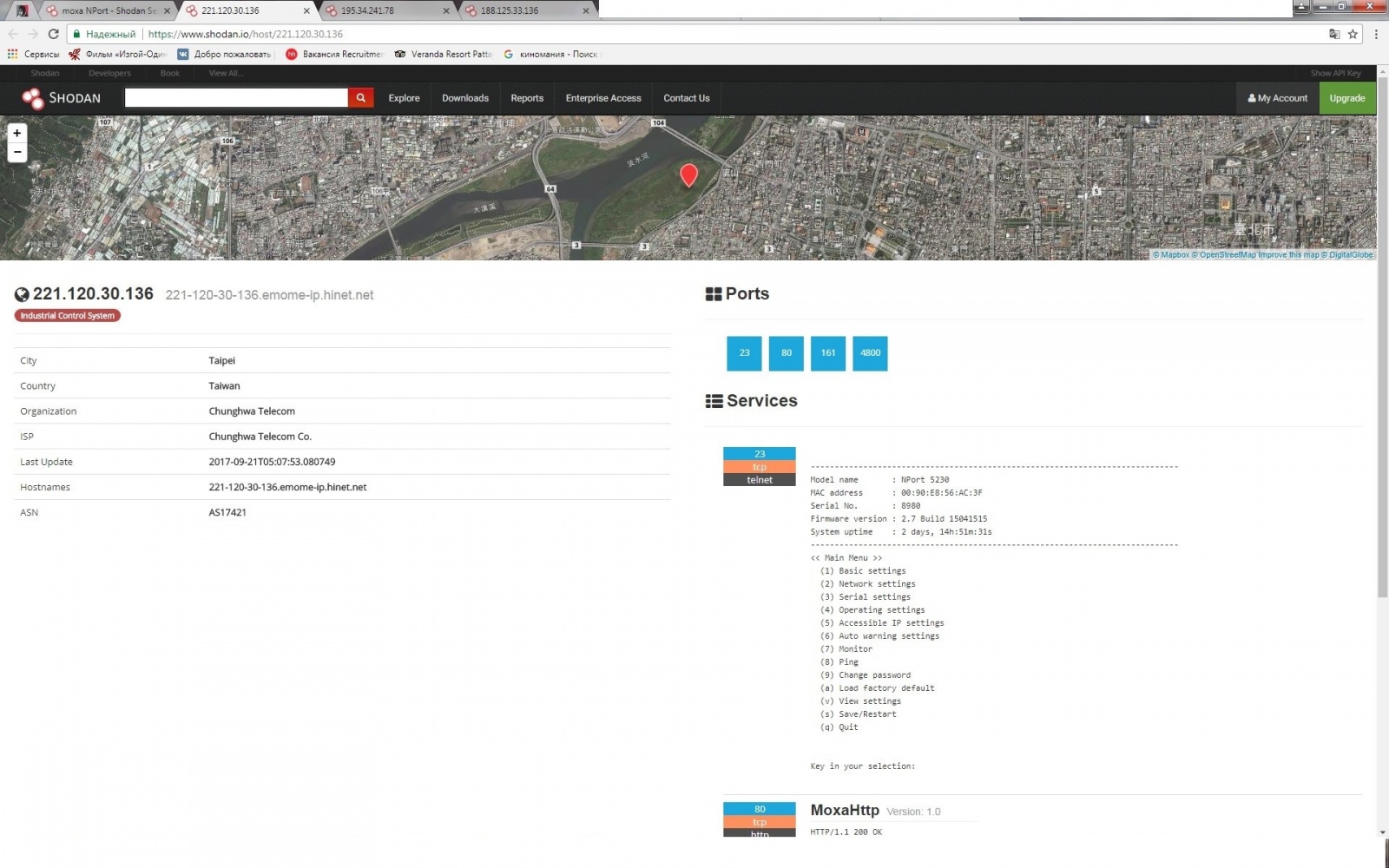

В общем случаи мы нашли 7260 устройств по запросу Moxa Nport во всем мире. Дальше изучаем как можно попасть на устройства к которым открыт доступ. Замечаем, что в большинстве своем 22, 23, 80, 443 порты открыты и через них можно спокойно подключиться к устройствам.

Тайвань

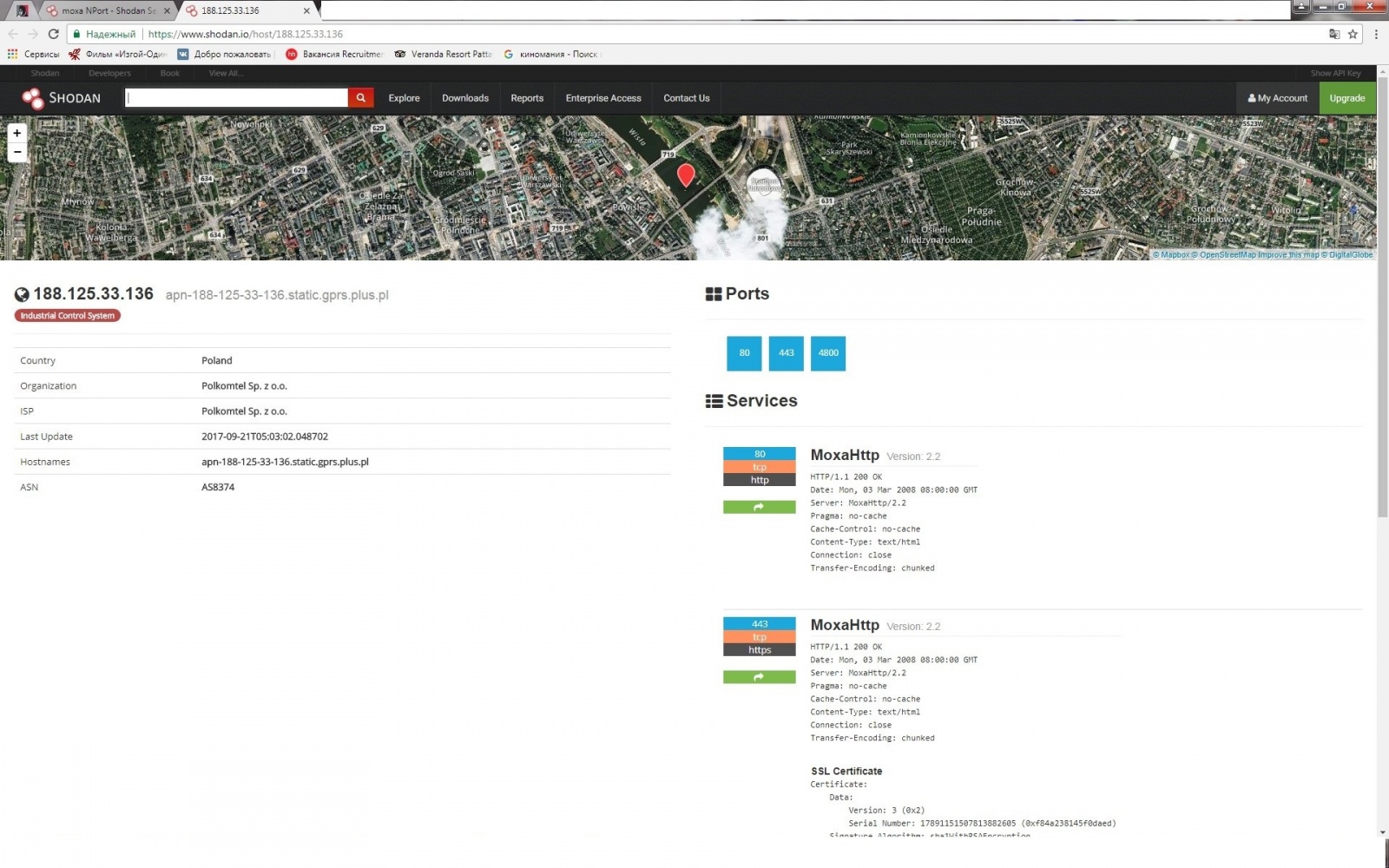

Польша

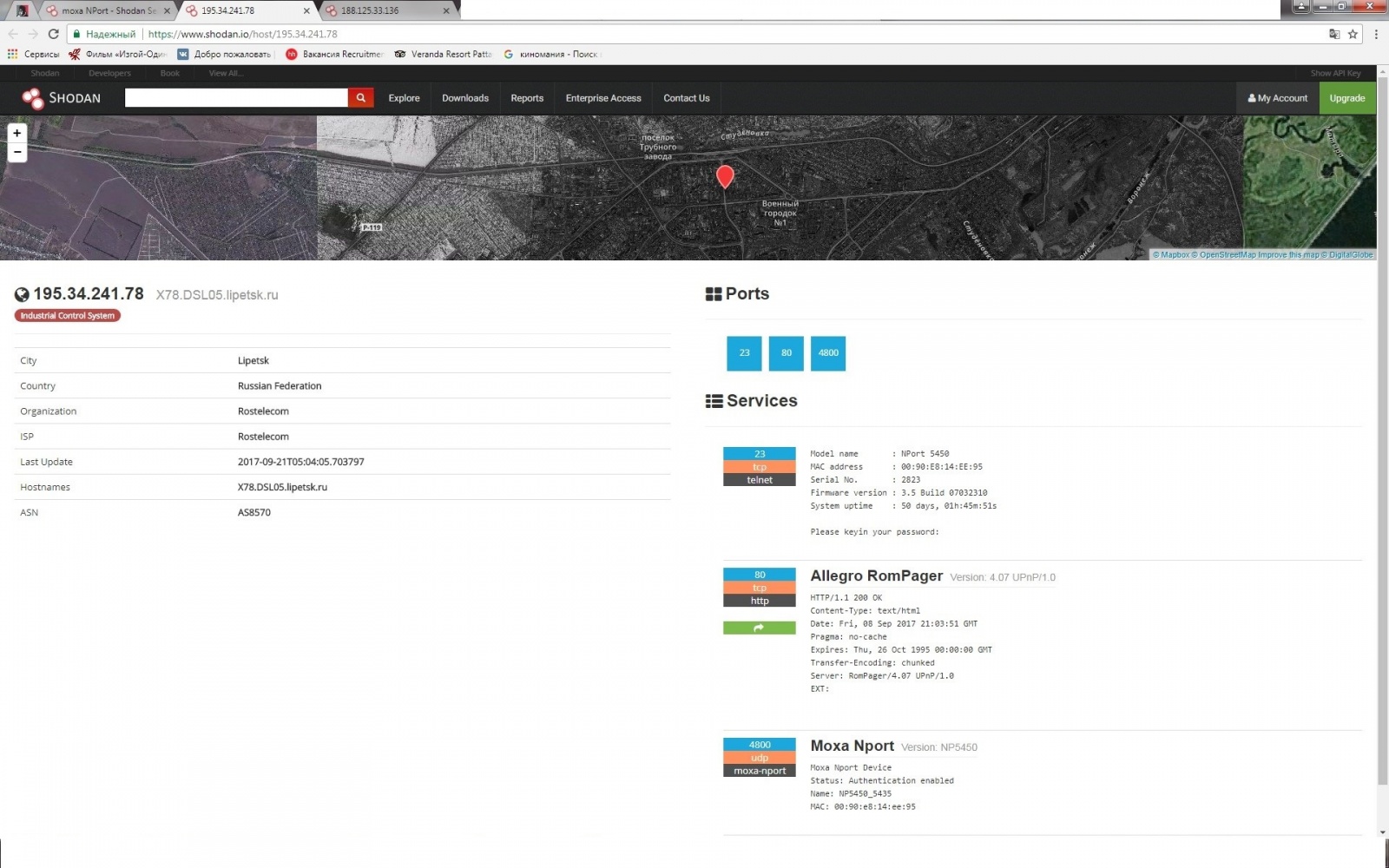

Липецк

Китай

Казань

Тайвань

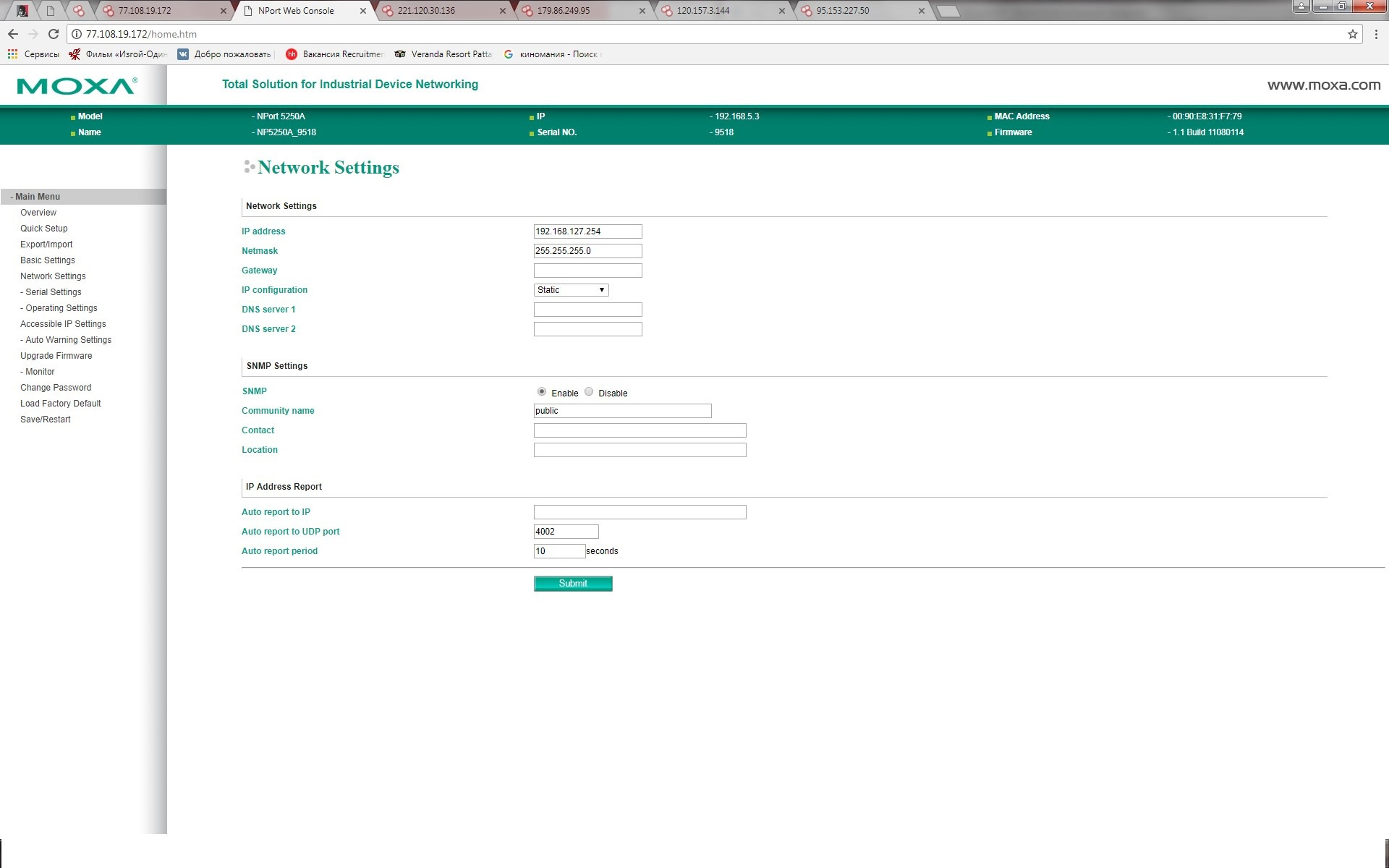

В некоторых случаях на устройствах стоят заводские учетные записи по умолчанию, узнать логин и пароль не составляет труда.

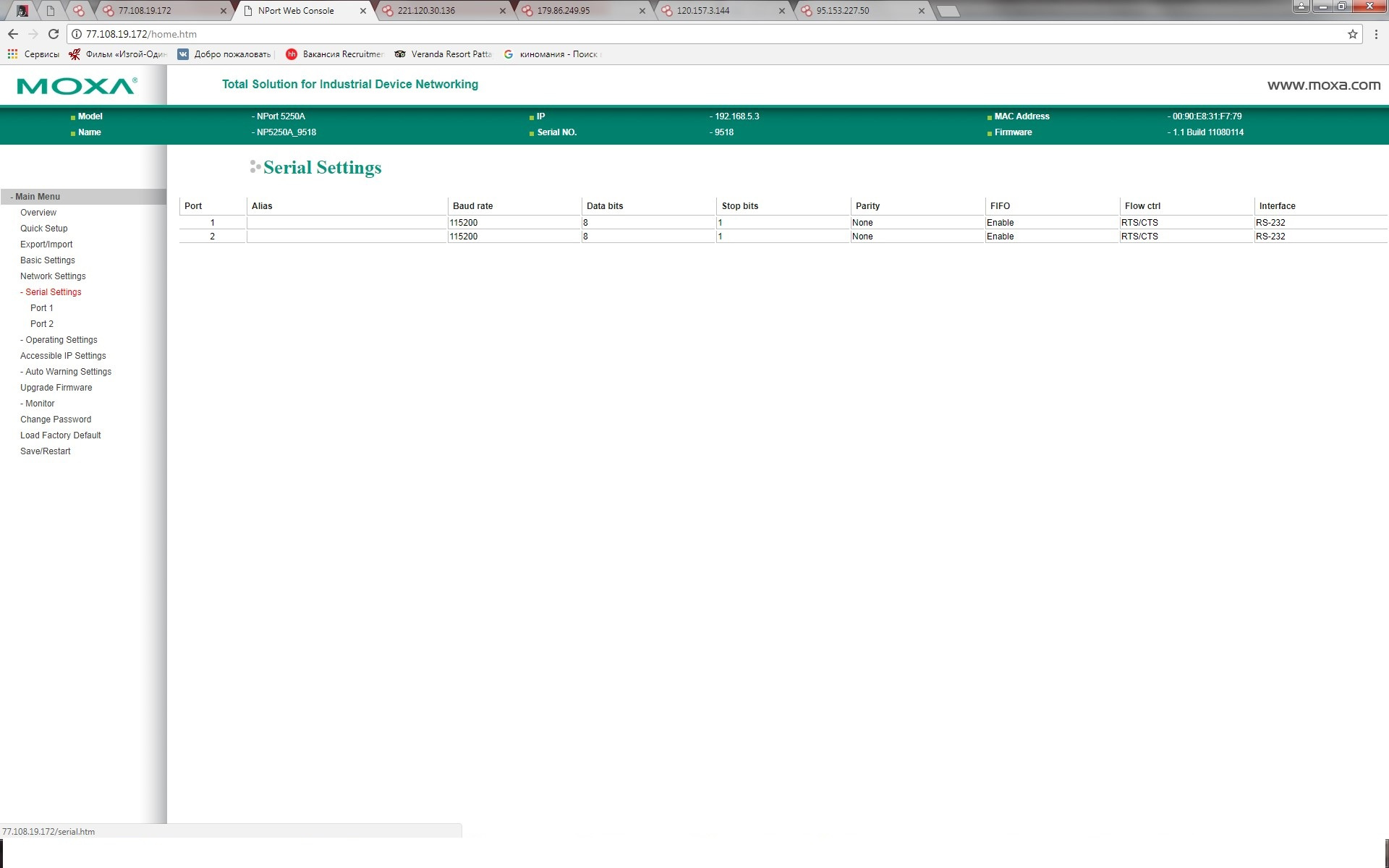

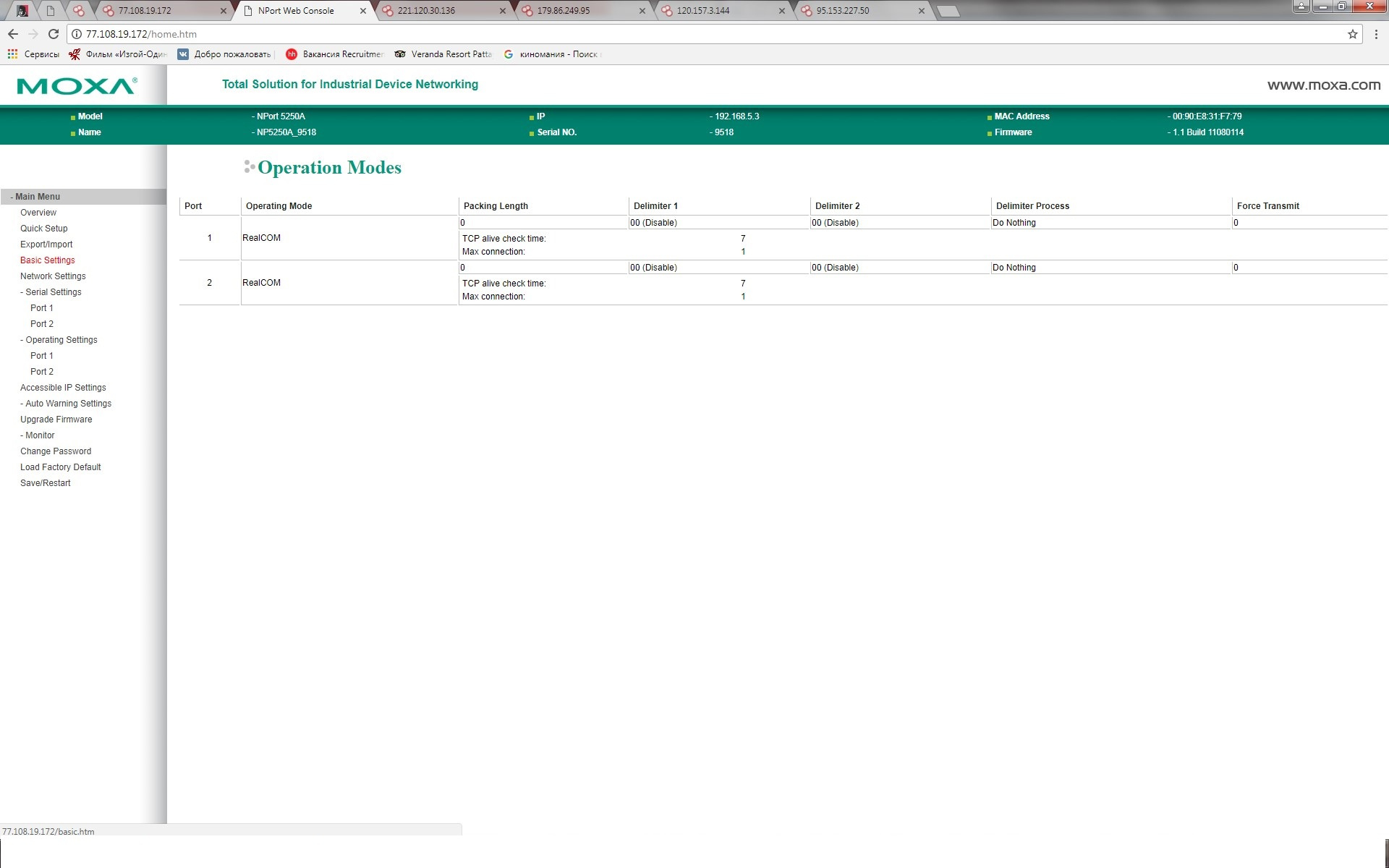

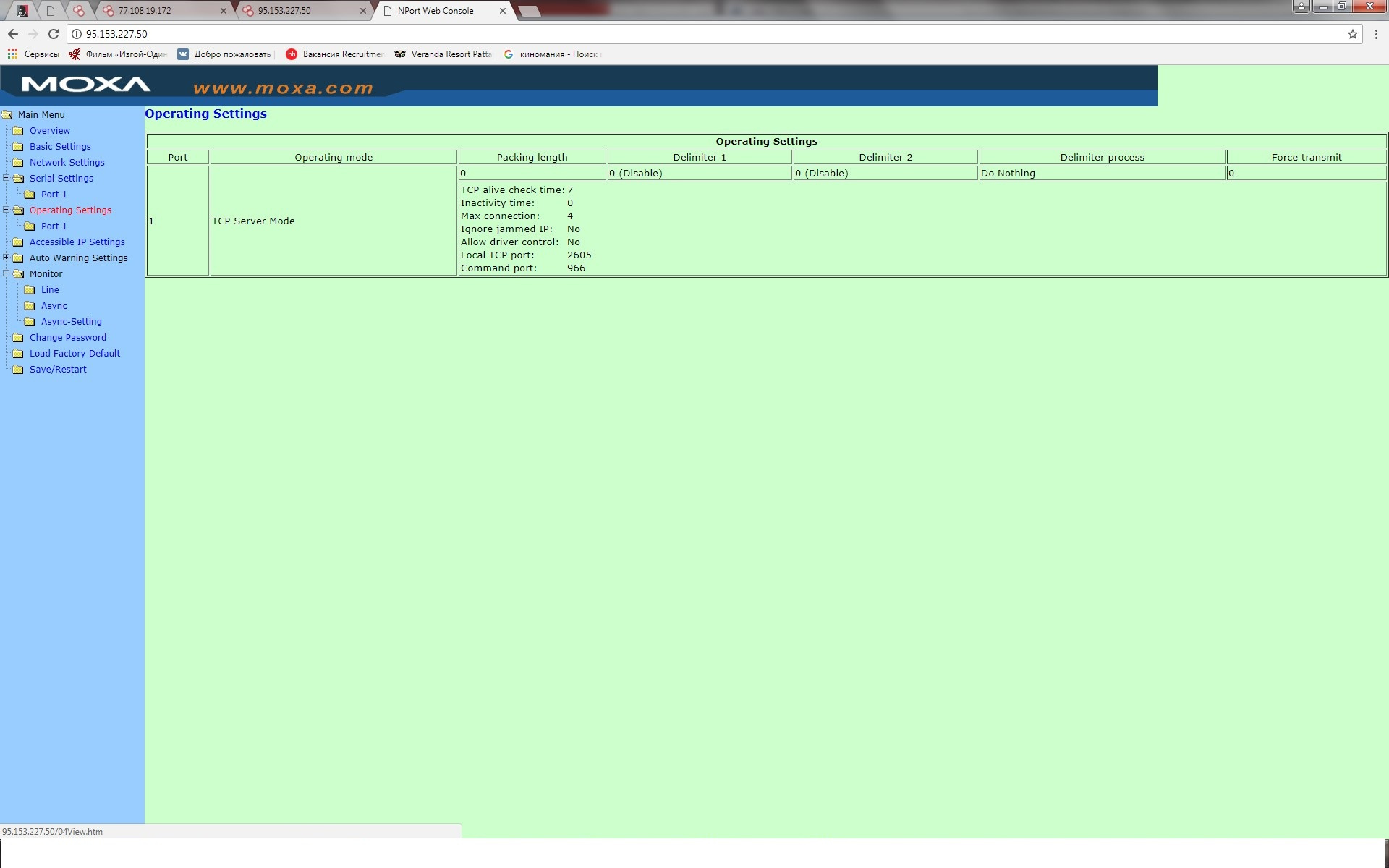

Попадаем на устройство и смотрим все что нужно, убеждаемся, что есть права администратора.

Можем как просмотреть всю информацию, так и изменить ее.

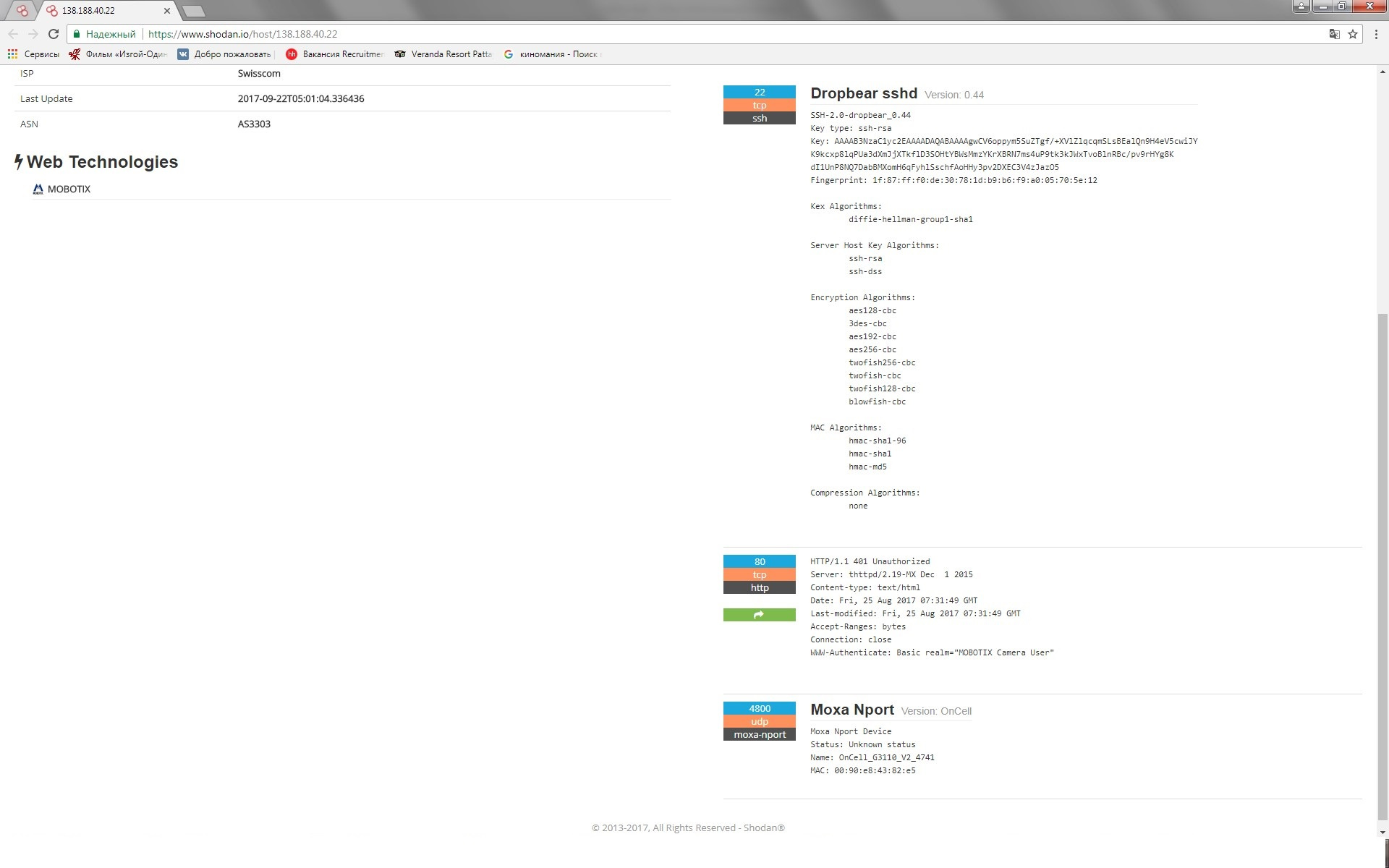

Некоторые пользователь устанавливают нестандартные пароль и закрывают 80 порт, но www.shodan.io все равно есть возможность просмотра полезной информации и по другим портам которая может быть использована для развития вектора атаки. Название устройство, его статус, мак адреса, SSL certificate его версию и многое другое.

И это все может послужить хорошим подспорьем при планировании и организации атак. Чем больше ты знаешь информации об объекте тем больше шансов, что вы сможете её использовать для атаки.

В наше время не доставит труда даже те устройства которые были запоролины взломать методом перебора, а так как в большинстве своем настройка этих устройств не всегда выполняется специалистами то нет ограничения по количеству попыток ввода пароля, что могло бы очень сильно помочь от перебора.

Но это только начало, используем стандартные пары ( а таких устройств нашлось не мало и в России, Чехии, Польше, Италии, Австралии, и во многих других странах).

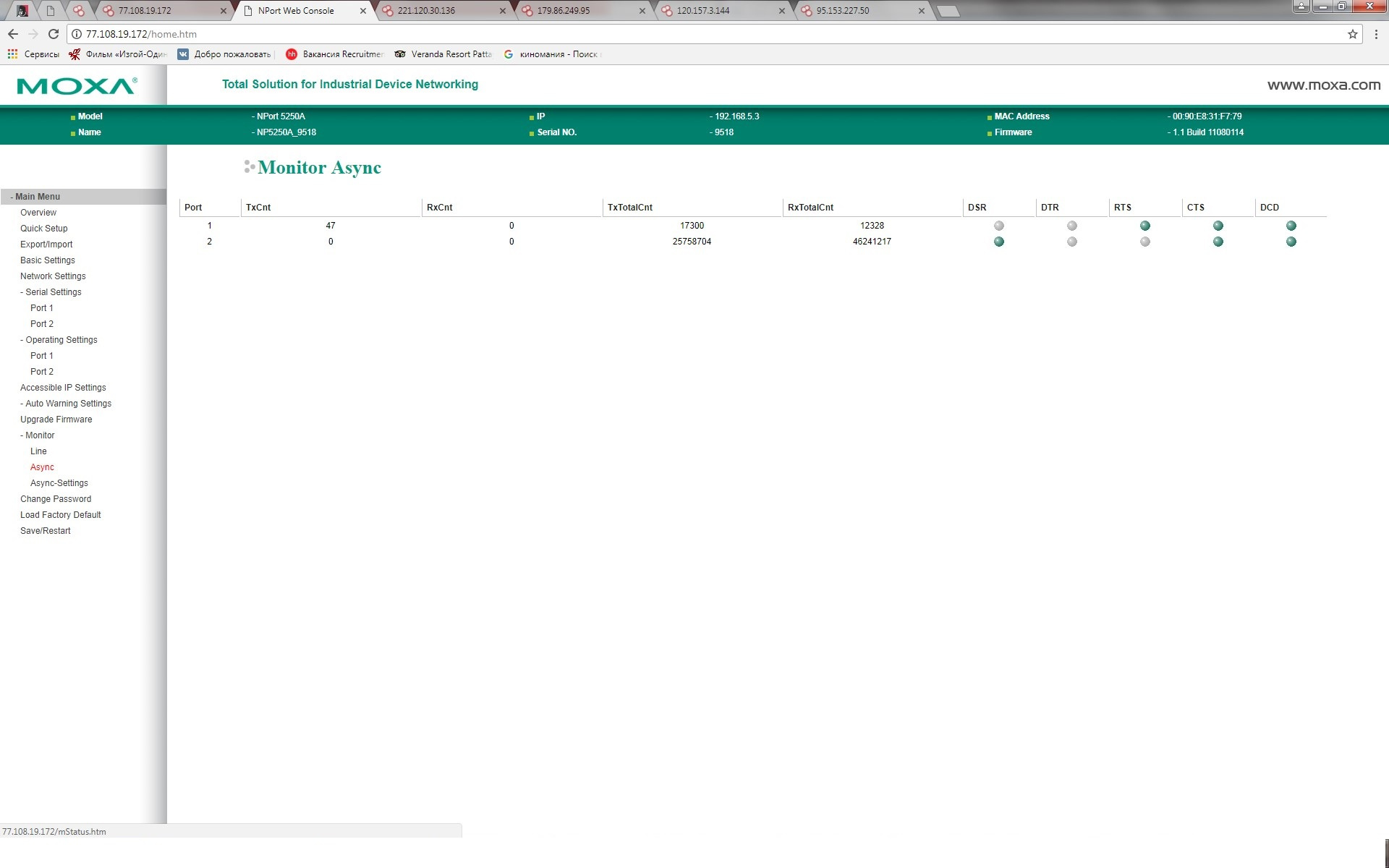

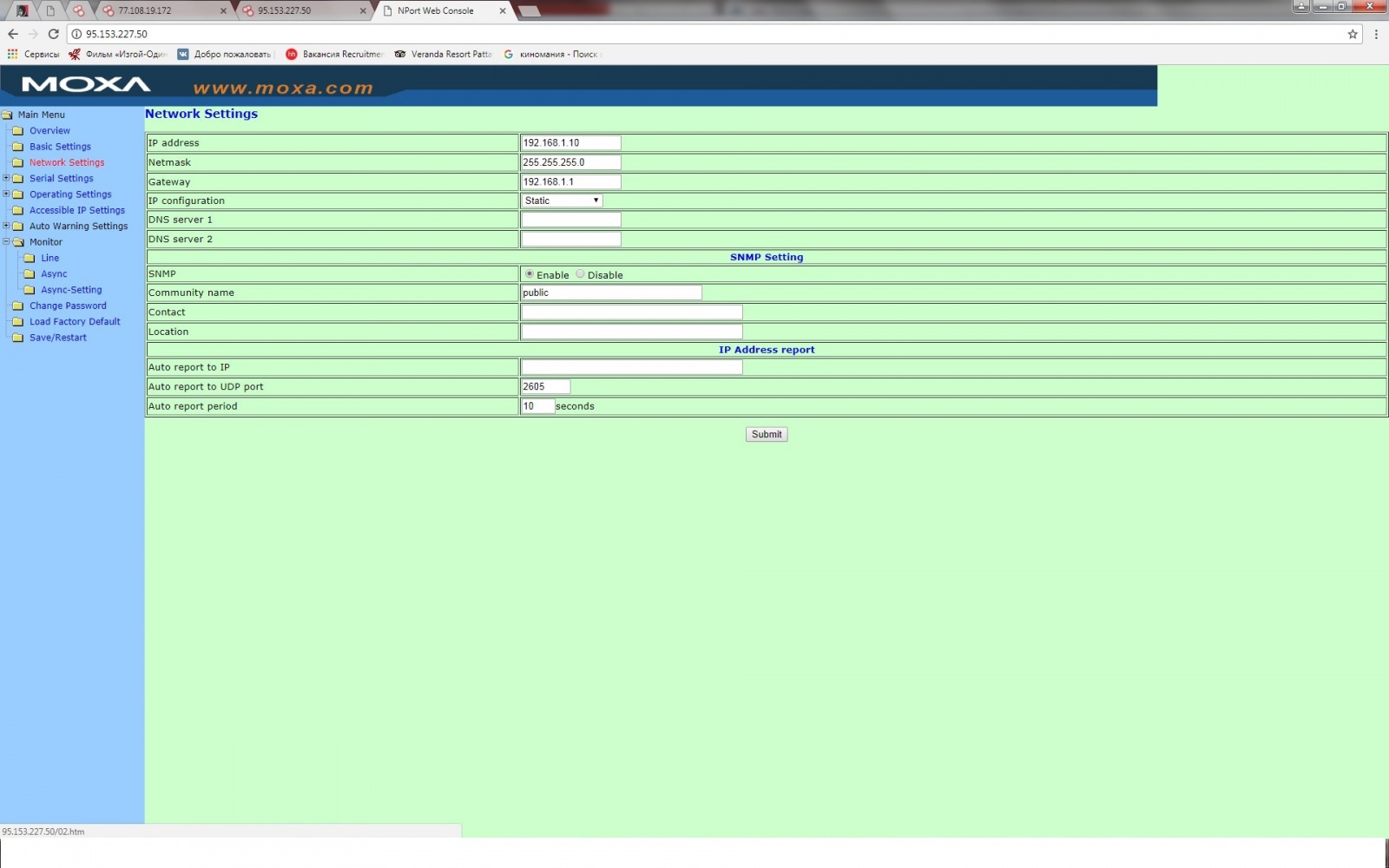

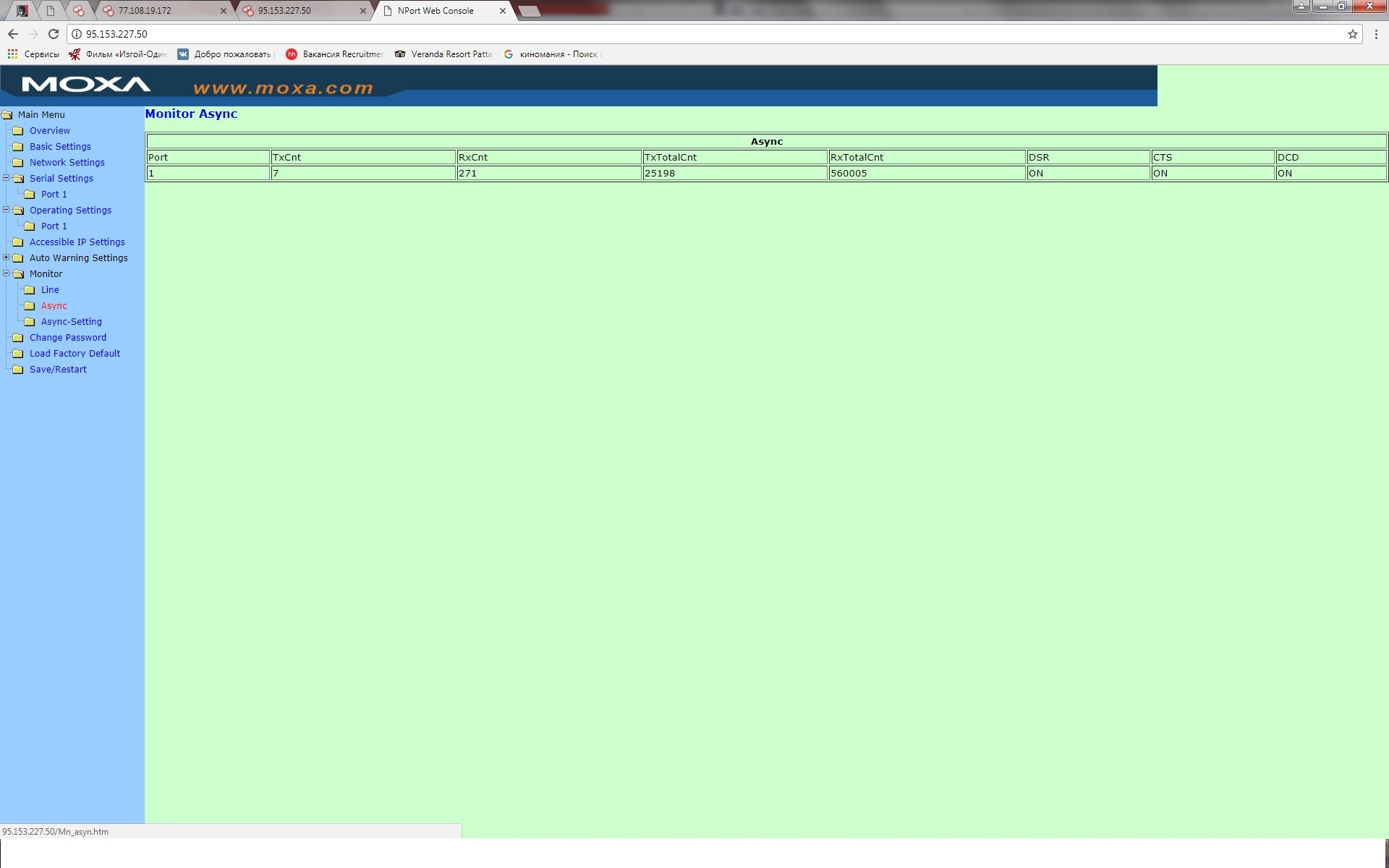

Мы получаем не ограниченный доступ к устройству и можем производить анализ как внутренней информации( внутренняя сеть в которой стоит устройство, узнаем диапазон адресов и адрес шлюза) так и провести анализ, что за устройства подключены к преобразователям, анализ количества передаваемой информации и многое другое.

И смена паролей и перезагрузка, в общем неограниченные права администратора.

Это все мы смогли сделать просто не обладая профессиональными знаниями и нужной специализацией. А теперь капнем чуть глубже, допустим что имеем опыт с этим оборудованием и устройствами, немного разбираемся в ИБ и знаем где искать официально выложенные уязвимости.

Да господа, все известные уязвимости выкладываются в сети на профессиональных, специализированных сайтах. Вы не поверите моему удивлению когда я узнал, что все в открытом доступе, а я ведь не специалист по ИБ.

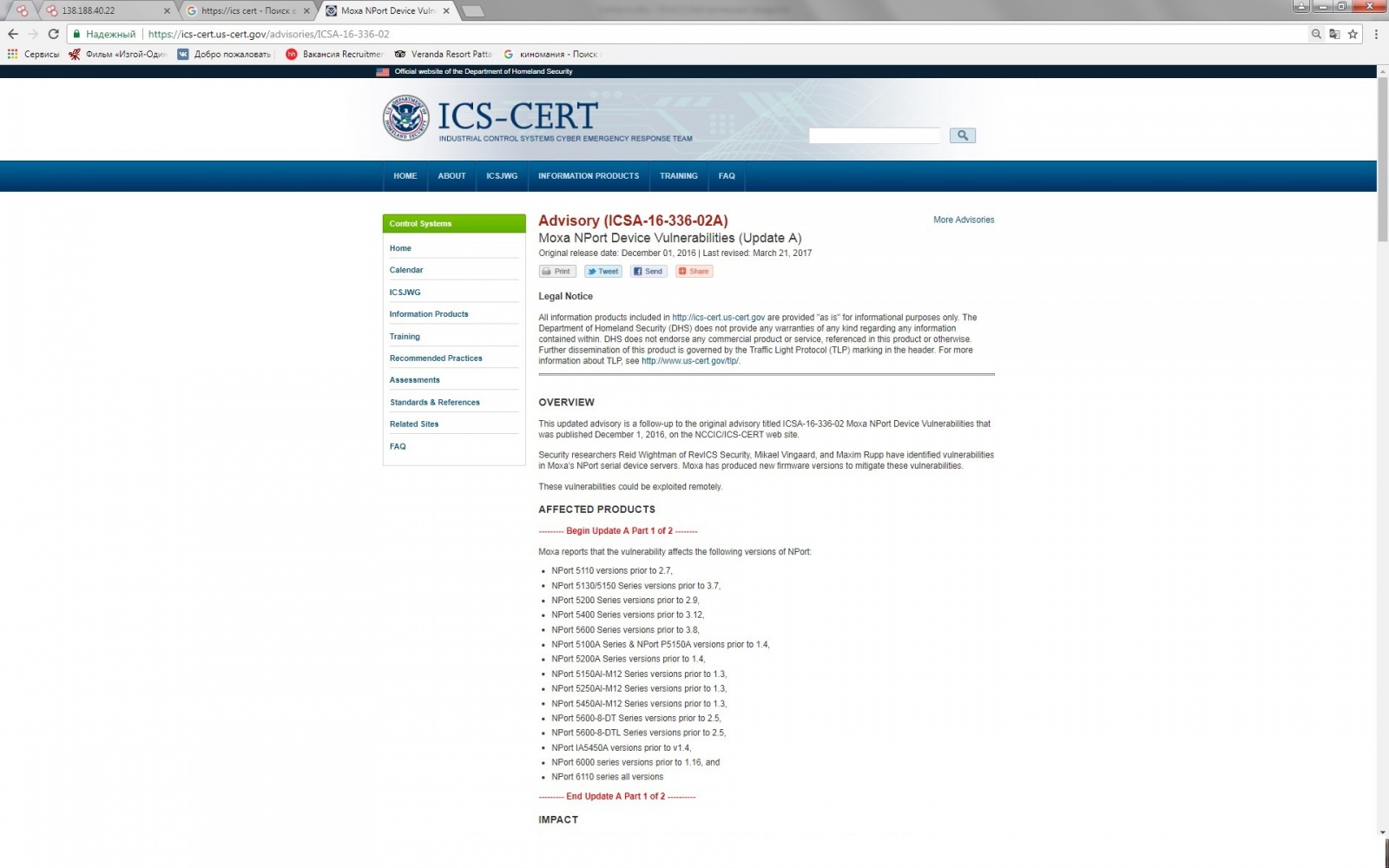

Проходим на ics-cert.us-cert.gov и в поисковике просто указываем интересующее нас оборудование и имеем официальный список признанных уязвимостей от компании MOXA и этот список разнообразный.

Гуглем дальше и узнаем о том что эксплуатация уязвимостей позволяет атакующим незаметно выполнить различные действия на устройстве. Оборудование Тайваньской компании MOXA подвержено уязвимостям позволяющим удаленному неавторизованному пользователю получить доступ с правами администратора к устройствам и важной информации хранимой в незашифрованном виде. Так же злоумышленник может осуществить CSRF-атаку. Успешная эксплуатация данных уязвимостей позволяет атакующему незаметно выполнить различные команды, изменить пароль, настройки, и перезагрузить устройство.

Появление проблем является следствием недостаточной защиты систем АСУ ТП в общем. К примеру преобразователи поставляются без установленного пароля или со стандартным заводским паролем и учетной записью (CVE-2016-2286). Как и многие устройства для систем АСУ, что позволяет любому пользователю получить доступ правами администратора к устройству через TCP/80(HTTP) и TCP/23(Telnet). В настоящее время как утверждает производитель нет информации о случаях активной эксплуатации ошибок. И производитель рекомендовал в свое время просто отключать порты TCP/80(HTTP) и TCP/23(Telnet).

CVE-2016-0875 Позволяет удаленному пользователю повысить свои привилегии и получить доступ к конфигурационным и лог файлам с помощью специально сформулированного URL.

CVE-2016-087 удаленный атакующий может вызвать отказ в обслуживании путем отправки специально сформулированного запроса.

CVE-2016-0877 связана с PING функцией, а ее эксплуатация может привести к утечкам данных.

CVE-20164500 затрагивает встраиваемые компьютеры uc7408 lx plus позволяет удаленному авторизированному пользователю перепрашивать устройства и вызывать отказ в работе.

CVE-016-8717 эксперты обнаружили в устройствах MOXA жестко закодированные учетные данные которые позволяют войти в недокументированный аккаунт.

Исследователи и различные специалисты регулярно находят помимо уязвимостей, багов, и устаревшего ПО, бэкдоры. О безопасности интернет вещей в целом говорят все больше, однако от таких крупных производителей коммуникационного оборудования, как компания MOXA подобного ни кто не ожидал. Ведь проблемы обнаружены в целом ряде случаев, начиная от проблем с аутификацией которая допускает проведение словарных атак, множества XSS багов в веб интерфейсе, DoS- уязвимостями, возможностью инъекции команд.

Для большинства проблем производитель выпустил корректирующие обновления прошивок устраняющие ряд уязвимостей, в других случаях MOXA приняла решения прекратить выпуск некоторых устройств в связи с невозможностью, а иногда и не желанием устранять уязвимости.

Узнав о таких уязвимостях от такого крупного производителя, всем кто использует оборудование данной компании надо бы задуматься об обновлении прошивок, смене паролей, и настроек устройства. Но в практике АСУ ТП все гораздо сложней. На производстве работает оборудование которое вообще ни когда не обновлялось, либо не может быть обновлено в связи с технологией непрерывного производства. И тут вопросов возникает еще больше, но это уже другая история и другой вектор атаки.

Поговорим о результатах исследования: они не утешительны, не обладая специализированными знаниями и ПО нам удалось проникнуть на внушительное количество преобразователей без особого труда и это реальность, не теория. Дальше если предположить, что человек имеет опыт общения с этими устройствами и знает где искать критическую информацию об уязвимостях, то он в большинстве случаев может просто про эксплуатировать уязвимости, потому что большинство оборудования на которое мы побывали проникнуть, имело стандартную прошивку с завода без нужных обновлений и практически в 80% вероятность проникновения будет успешной.

А теперь самое интересное, рассмотрим, что мы имеем дело с группой злоумышленников, которые профессионалы в своей области и для них не составит труда как автоматизировать процесс поиска устройств и подбора паролей так и про эксплуатировать уязвимости. Получив доступ к устройствам они могут использовать как само устройство, так и информацию с него для будущих векторов атак(пере прошить устройства и использовать в бот сети, перехватывать информацию, подменять, и отправлять от имени этого устройства).

Выводы

Разработка автоматизированных систем сбора, обработки данных и управления технологическим процессом требует применения специальных решений построения сетей. Передачи данных АСУ ТП строиться по иерархическому принципу и имеет многоуровневую структуру:

— Нижний уровень- уровень датчиков и исполнительных механизмов

— Средний уровень- уровень промышленных контроллеров

— Верхний уровень- уровень промышленных серверов и сетевого оборудования

— Операторский уровень –уровень оператора и диспетчерских станций

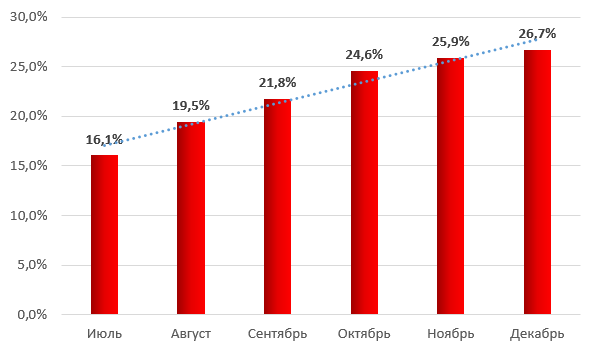

Не будем забывать, что такие не стандартные вектора атак на преобразователи могут послужить остановкой производства и технологического процесса. Из статистики атак на промышленные компьютеры видим что с каждым годом атаки растут и вектор их самый разнообразный.

Процент атакованных промышленных компьютеров по месяцам в России за 2016 год

Мы с вам в данном исследовании убедились, что такие атаки реальны и могут касаться как обычных пользователей, которые используют преобразователи для удаленного подключения, управления и конфигурирования устройств по разным интерфейсам. Так и все различные организации сеть которых очень разнообразна и имеет различное оборудование функционирующее через преобразователи интерфейсов. Я на своем опыте имел дело как с преобразователями moxa для удаленного конфигурирования АТС так и для удаленного управления терминалами различных защит, которые передают и получают информацию из промышленной сети через преобразователи.

Подход производителей промышленного ПО и оборудования к исправлению уязвимостей и ситуацию с устранением известных уязвимостей на предприятиях нельзя назвать обнадеживающим. Подавляющее большинство промышленных предприятий как малых так и больших, годами остаются уязвимы к атакам.Так какие выводы можно сделать: атаки нестандартного направления есть и будут.Защищаться от них надо и знать уязвимости тоже надо ибо информация это сила.Что касается преобразователей использующихся у меня на предприятии? Я проверил все оборудование MOXA, обновил все до последней версии, сменил и увеличил сложность паролей, изучил материалы про уязвимости данной фирмы и последовал рекомендациям экспертов, чтобы минимизировать шансы атакующих, если все таки атака будет иметь место.

P.S. В результате данного исследования ни одно устройство не пострадало. И данный эксперимент преследовал исследовательские цели (показать реальность атак и их простоту).

Автор: Александр