На днях специалисты по информационной безопасности из компании Cerfta Lab опубликовали результаты изучения ряда взломов аккаунтов пользователей Yahoo Mail и Gmail. Как оказалось, у технологии двухфакторной аутентификации, используемой этими сервисами, есть ряд недостатков, которые и позволяют действовать злоумышленникам.

Авторы расследования считают, что взломы осуществлялись по заказу иранского правительства. Целью всей кампании была информация взломанных аккаунтов. Атака осуществлялась при помощи e-mail со скрытым изображением и скриптом.

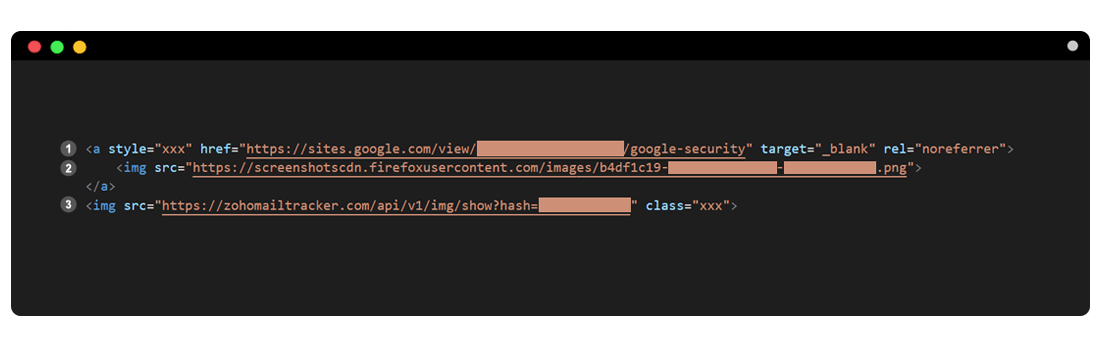

Само письмо представляло собой сообщение о якобы обнаруженной подозрительной активности в аккаунте пользователя упомянутых почтовых сервисов. Отправлялись эти e-mail с адресов вроде mailservices@gmail[.]com, noreply.customermails@gmail[.]com, customer]email-delivery[.]info. Поэтому у не слишком продвинутых пользователей эти сообщения не вызывали подозрения.

Наоборот, многие стремились кликнуть по кнопке «защитить аккаунт», которая перебрасывала пользователя на фейковую страницу входа почтового сервиса. Когда пользователь вводил свои данные, их практически в режиме реального времени использовали злоумышленники уже для доступа к реальному аккаунту. Пользователь, у которого включена двухфакторная аутентификация, получал на телефон SMS с одноразовым паролем, злоумышленники каким-то образом получали возможность войти в аккаунт. Они научились обходить защиту Google Authenticator.

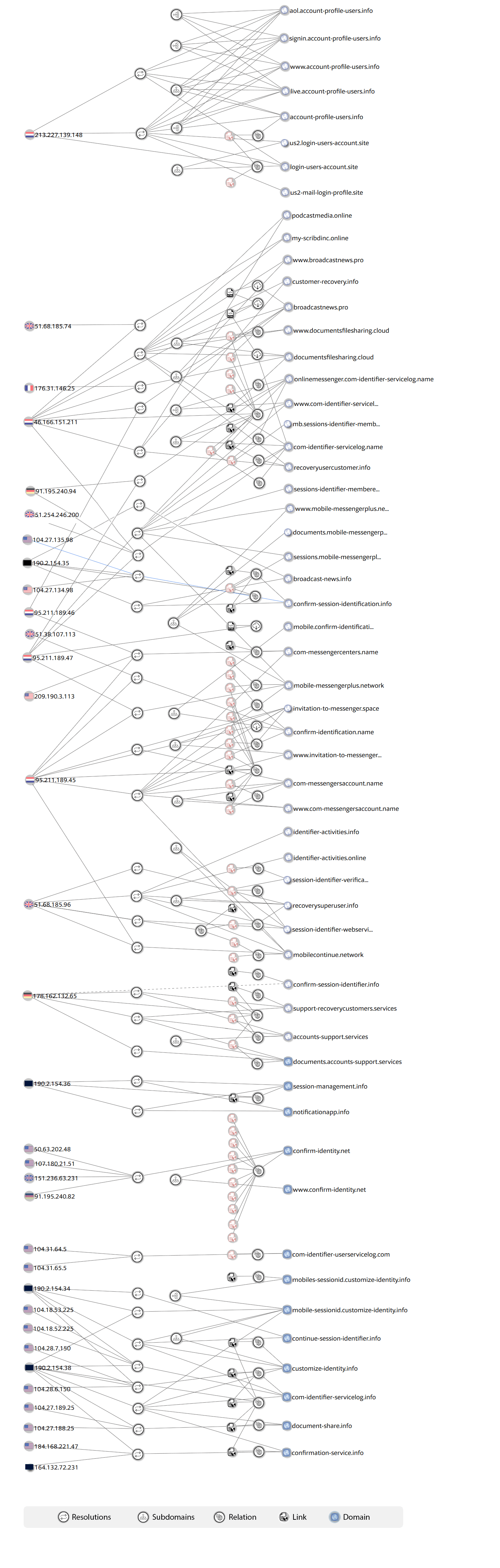

Исследователи составили схему использовавшихся доменов и серверов, которые с ними связаны.

Злоумышленники использовали систему VPN и прокси для того, чтобы скрыть свое местонахождение. Но исследователям удалось восстановить оригинальный диапазон IP, с которых осуществлялась атака. Это были иранские адреса. Кроме того, схожие методы работы использовались и используются группой взломщиков Charming Kitten, которая связана с правительством Ирана.

Жертвами, на которых охотились злоумышленники, стали, в первую очередь, журналисты, политики, разного рода общественные активисты со многих стран мира.

Понятно, что основной способ, позволяющий защититься от атак подобного рода — просто не открывать подозрительные e-mail. К сожалению, этот способ не всегда действует, поскольку многие люди не видят ничего подозрительного в письме, составленным якобы Google или Yahoo. Ситуации может помочь использование хардварных ключей (например, YubiKey), которые позволяют провести аутентификацию при подключении USB-устройства к порту.

Компания Google провела исследование, результаты которого однозначно говорят о том, что USB-ключи гораздо надежнее смартфонов или других систем, которые могут использоваться для двухфакторной аутентификации.

Специалисты по информационной безопасности также рекомендуют не использовать двухфакторную аутентификацию с отправкой SMS в качестве одного из компонентов защиты.

Автор: Максим Агаджанов