Проект несостоявшегося приложения What’s Your Wife Worth

Драматическая история со взломом сайта знакомств для взрослых Ashley Madison, подробно описанная в предыдущей статье, продолжает обрастать подробностями. Второй архив с данными, попавший на просторы сети, содержит как переписку руководства компании Avid Life Media, так и исходные коды нескольких её сайтов. Известный специалист по компьютерной безопасности рассказал в своём блоге, что он, возможно, напал на след одного из хакеров. Другой исследователь скрупулёзно подсчитал, сколько же на сайте было зарегистрировано реальных женщин.

Исходники сайтов

От того же имени хакерской команды Impact Team в файлообменных сетях появился второй файл, имеющий отношение ко взлому сайта Ashley Madison. В файле объёмом 18,5 Gb можно найти как переписку руководителей Avid Life Media, так и исходные коды нескольких сайтов компании. Кроме Ashley Madison, это исходники ресурсов CougarLife.com, EstablishedMen.com и других.

Естественно, что такая утечка бьёт по безопасности указанных ресурсов. Для любителей взлома будет полезно как следует изучить исходные коды сайта и обнаружить там уязвимости, которые в дальнейшем можно будет использовать в целях проникновения, чтобы, например, стащить базы данных пользователей и оттуда.

Эта утечка подтверждает тот факт, что взломщики изначально получили доступ не столько к сайту Ashley Madison, сколько к корпоративной сети компании. Исследуя доступные материалы, специалисты из компании TrustedSec обнаружили e-mail, содержащий троянскую программу в качестве вложения. Это один из самых распространённых способов получения контроля над компьютером жертвы, и, с большой вероятностью, именно так взломщики проникли сначала на один из компьютеров компании, а потом и в её сеть.

Кто такой Тадеуш Зу

Брайан Кребс – известный энтузиаст компьютерной безопасности, ведущий тематический блог krebsonsecurity.com. Он достаточно популярен для того, чтобы хакерская группа Impact Team отправила ему одному из первых ссылку на архив с утёкшими данными через форму обратной связи.

Кребс изучал полученный материал, когда заметил ретвит от пользователя Thadeus Zu (@deuszu), в котором была указана та же самая ссылка на базу данных, которую Кребс получил от хакеров. Но эта ссылка к тому времени ещё не появилась в широком доступе в интернете. Откуда же deuszu её взял?

Ashley Madison Source

https://t.co/MITMEiIv0n

— Thadeus Zu (@deuszu) 20 июля 2015

Заинтересовавшись этим пользователем, Кребс скачал всю историю его твитов. За пять лет существования аккаунта dueszu публиковал сотни и тысячи твитов в месяц, большинство из которых имели отношение ко взломам. Это были ссылки на обнаруженные им роутеры, веб-камеры и принтеры, не защищённые паролями или использующие пароли по умолчанию. Также в твитах попадались ссылки на взломанные сайты.

4 августа 2012 года он взломал сайт фирмы, занимающейся компьютерной безопасностью (KPN-CERT) и отправил им сообщение об этом, приписав, что «в следующий раз это будет Thunderstruck от AC/DC».

CERT Nederlands | KPN Blacklist Next time, it will be Thunderstruck. #ACDC #schoolboyriff #hackaday pic.twitter.com/x4SxcJWv

— Thadeus Zu (@deuszu) 4 августа 2012

Такого же рода предупреждение было отправлено о взломе сайта Австралийского парламента. А как мы помним из предыдущей серии, раздосадованные сотрудники Avid Life Media обнаружили взлом, включив утром свои компьютеры и услышав именно эту песню австралийских рокеров.

Основательно порывшись в интернете и раскопав страницу Facebook пользователя Thadeus Zu, Кребс не сумел раскрыть его личность, но сделал вывод, что даже если этот мистер Zu и не является членом хакерской команды, он точно должен знать кого-то из них.

Слабые пароли

Как и следовало ожидать, один из исследователей компьютерной безопасности, Дин Пирс, успешно провёл расшифровку части паролей из базы, несмотря на то, что они хранились в хэшированном через bcrypt виде. Из 4000 полученных паролей больше половины составили банальные распространённые пароли, которые есть в любом списке самых популярных (123456, password, и прочие подобные).

Изменять было не с кем

Один энтузиаст решил проверить, сколько же на самом деле на злосчастном сайте было зарегистрировано женщин, которые искали бы себе развлечения на стороне.

Прямой подсчёт показал, что из порядка 37 миллионов учётных записей как женские были помечены всего 5,5 млн. Но и так ясно, что эти цифры завышены – несколько лет назад бывшая сотрудница ALM подала в суд на компанию из-за ужасных условий труда.

Она утверждала, что подорвала своё здоровье во время работы на компанию. По её словам, ей поручили создать тысячу поддельных женских учётных записей на португальском языке, чтобы привлечь бразильскую аудиторию.

Почти все учётные записи, отмеченные как женские, были созданы и вскоре заброшены. Их обладатели никогда не вступали в разговоры с другими пользователями сайта. Продолжив раскапывать данные, принимая во внимание ip-адреса, которыми пользовались эти якобы женские аккаунты, использованные для регистрации емейлы, и прочие признаки, исследователь пришёл к выводу, что реальных женщин на сайте было зарегистрировано 12108 человек.

Выходит, что мужчины-пользователи сайта вряд ли в результате изменили своим жёнам – они просто платили за свои сексуальные фантазии об изменах.

Возжелай жену ближнего

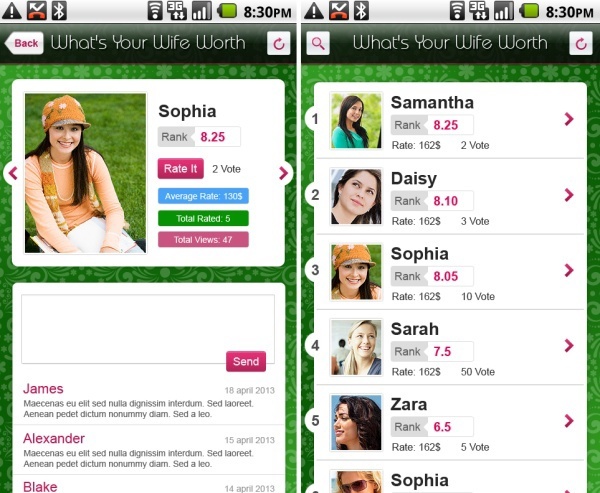

Из переписки директоров ALM стала известна ещё одна пикантная подробность деятельности компании. Её сотрудники работали над мобильным приложением «What’s Your Wife Worth» (Чего стоит твоя жёнушка). Судя по всему, оно предназначалось для того, чтобы мужчины могли давать оценки и характеристики чужим жёнам – нечто вроде «лайков» в соцсетях, но со специализацией.

К счастью, это приложение так и не увидело свет. Судя по переписке, его задумали ещё в 2013 году, а в 2014-м пришли к выводу, что выпускать его нецелесообразно.

Всего в попавших в сеть данных содержится почти 200000 электронных писем Ноэля Байдермана, основателя и главы компании ALM. Кто знает, сколько ещё всего интересного можно будет в них найти.

Автор: SLY_G