Кибершпионским организациям США и простым киберпреступникам сейчас приходится несладко. О многих уязвимостях программного обеспечения различных производителей стало известно благодаря работе хакерской группировки Shadow Brokers, WikiLeaks и другим организациям, включая Symantec. В результате ИТ-компании правят и исправляют свое ПО, что делает невозможным эксплуатацию большого количества «дыр» в программном обеспечении кем бы то ни было.

Корпорация Microsoft, как выяснилось недавно, еще в марте исправила все уязвимости нулевого дня, о которых рассказала группа Shadow Brokers. В августе 2016 года она выложила первую порцию экслоитов. Сами они не создавали ничего из того, о чем сообщили, это ПО принадлежит другой хакерской группировке Equiation Group, о которой известно, что она связана с АНБ.

Shadow Brokers решили выложить набор эксплоитов, выражая таким образом протест против политики Дональда Трампа, за которого представители этой группы голосовали.

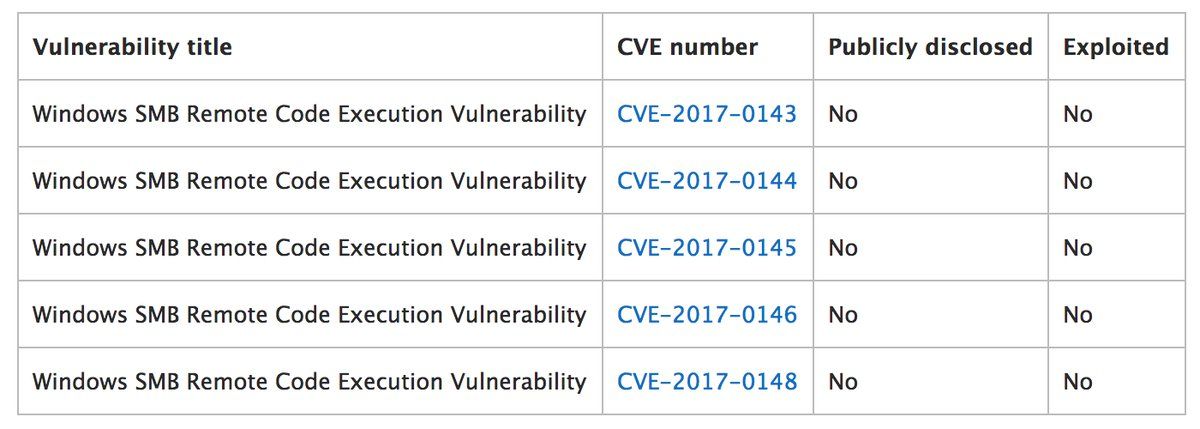

В оперативном режиме изучив содержимое архива эксплоитов, сотрудники корпорации Microsoft начали исправлять представленные уязвимости. На днях корпорация объявила о том, что все уязвимости, упомянутые хакерами, ликвидированы. Это было сделано при помощи обновлений, которые Microsoft классифицирует, как MS17-010, CVE-2017-0146, и CVE-2017. В своем обращении корпорация упоминает о том, что с АНБ никто не контактировал, о проблемах в ПО сотрудники этой организации ничего не сообщали Microsoft.

| Кодовое название | Решение |

| “EternalBlue” | Addressed by MS17-010 |

| “EmeraldThread” | Addressed by MS10-061 |

| “EternalChampion” | Addressed by CVE-2017-0146 & CVE-2017-0147 |

| “ErraticGopher” | Addressed prior to the release of Windows Vista |

| “EsikmoRoll” | Addressed by MS14-068 |

| “EternalRomance” | Addressed by MS17-010 |

| “EducatedScholar” | Addressed by MS09-050 |

| “EternalSynergy” | Addressed by MS17-010 |

| “EclipsedWing” | Addressed by MS08-067 |

О том, что ни одна из уязвимостей, раскрытых Shadow Brokers, не работает, стало известно за сутки до публикации Microsoft. Это может означать то, что пользователи ОС Windows в относительной безопасности, во всяком случае те, кто регулярно обновляет свою ОС. В крупных организациях, где обновления устанавливаются централизованно, все эти уязвимости могут быть еще актуальны. Во всяком случае, речь идет об EternalBlue, EternalChampion, EternalSynergy и EternalRomance.

Но интересно даже не это, а то, каким образом в Microsoft смогли узнать о скорой публикации информации об эксплоитах за месяц до анонса от Shadow Brokers. Возможно, сама группа контактировала с Microsoft, поскольку, как говорилось выше, корпорация отрицает контакты с АНБ.

Если это предположение верное, то Microsoft, вероятно, заплатила Shadow Brokers за эту информацию, не афишируя свои действия.

И еще одно предположение — это то, что Microsoft самостоятельно обнаружила проблемные места в своем ПО, без помощи АНБ или хакерской группировки. Это вполне возможно, поскольку другие уязвимости, анонсированные группировкой и имеющие отношение к Windows XP, Windows Server 2003, Exchange 2007, и IIS 6.0 остались неисправленными.

Интересно, что после релиза эксплоитов большинство экспертов по сетевой безопасности объявили, что эти программные инструменты вполне рабочие по отношению к продуктам Microsoft. Чуть позже специалисты по кибербезопасности признали ошибку, но то, что многие из них ранее заявили о рабочих уязвимостях говорит о том, что они просто не проверяли, так ли оно в действительности, сверившись с журналом обновлений Windows и не увидев никакого упоминания о патче уязвимостей нулевого дня.

Автор: marks