На WindowsITPro вышла интересная статья Windows Server 2012 Active Directory Security Changes, посвященная ключевым изменениям Active Directory в Windows Server 2012.

На WindowsITPro вышла интересная статья Windows Server 2012 Active Directory Security Changes, посвященная ключевым изменениям Active Directory в Windows Server 2012.

Статья большая, поэтому я решил разбить ее на две части. В первой части мы остановимся на динамическом контроле доступа (Dynamic Access Control), который представляет собой большой шаг вперед в модели авторизации в Windows и Active Directory. Во второй части будут рассмотрены другие изменения в AD Server 2012, которые касаются вопросов безопасности, а именно:

- Новые функции управления безопасностью в ADAC (графический интерфейс корзины AD и гранулярных политик паролей),

- Сервисные учетные записи, управляемые группами (Group Managed Service Accounts)

- Первичные компьютеры.

Хочу отметить, что язык статьи достаточно сложный, поэтому перевод местами может хромать. Прошу заранее извинить за это.

Динамический контроль доступа: все дело в заявках

Динамический контроль доступа представляет собой наиболее фундаментальное изменение в плане безопасности, которое включено в Server 2012. Динамический контроль доступа интегрирует в себе модель контроля доступа на основе заявок (claims-based access control — CBAC) с моделью ОС Windows и AD. Заявки (claims) представляют собой своеобразные утверждения о пользователях или устройствах (например, “Имя моей учетной записи JanDC”, “Я состою в отделе продаж” и т.д.), которые выпускаются доверенными источниками (trusted authority). Microsoft впервые представила CBAC в Active Directory Federation Services v 1.0 (ADFS v1) в Windows Server 2003.

Заявки могут представить гибкий механизм для обмена доверенными идентификационными атрибутами между ADFS серверами. Организации теперь могут использовать заявки для защиты данных в файле и папке, хранящихся на доменных (domain-joined) машинах под Windows Server 2012 или Windows 8. Контроллеры домена в Server 2012 могут выпускать заявки (claim statements) в ходе аутентификации пользователя или машины; осуществляется это путем включения заявки в аутентификационный билет (authentication ticket) пользователя или машины. (Более подробная информация о заявках и том, как Microsoft использует их, находится на MSDN A Guide to Claims-based Identity and Access Control.)

Динамический контроль доступа основан на нескольких новых и усовершенствованных функциях авторизации данных в Windows, которые предназначены для:

- Классификации и тегирования данных

- Применения настроек контроля доступа на основе заявок (CBAC)

- Аудита доступа к данным

- Шифрования данных.

С точки зрения разработчиков в динамический контроль доступа были внесены многочисленные изменения в ключевые компоненты, службы и протоколы Windows. Они касаются AD, объектов групповых политик, DNS, Kerberos, Local Security Authority (LSA) и Netlogon процессов, равно как и такие сетевых протоколов как Server Message Block (SMB), LDAP и удаленный вызов процедур (remote procedure call – RPC). Microsoft привнесла несколько изменений в Server 2012, которые были обусловлены появлением динамического контроля доступа:

- Расширение логики контролера домена и Kerberos Key Distribution Center (KDC) для того, чтобы активировать выпуск заявок и токенах аутентификации (authentication tokens)

- Изменение формата токена Kerberos для осуществления транспортировки заявок

- Добавлены альтернативные потоки данных (alternate data streams — ADS) в NTFS, добавлена поддержка кастомных свойств для файлов и папок

- Включено хранение конфиденциальных выражений в ACL файла и папки для осуществления гибкого контроля доступа и настройки аудита

- Расширена схема AD, что теперь позволяет осуществлять централизованное хранение свойств и политик динамического контроль доступа.

Политики центрального доступа

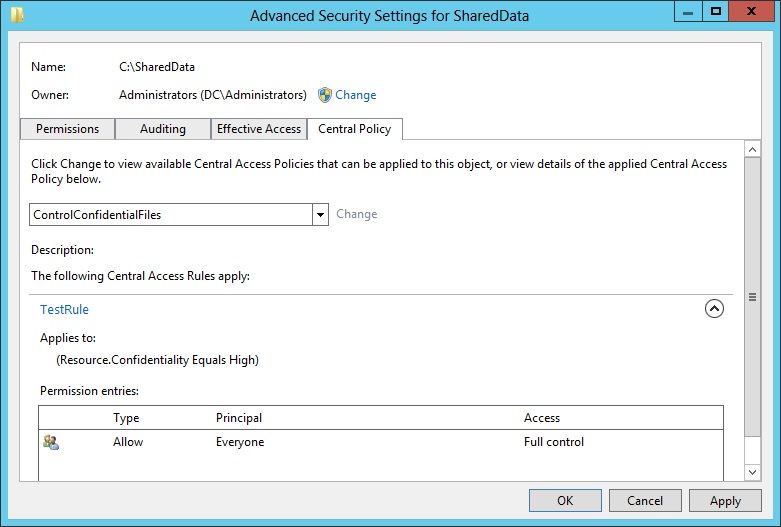

Динамический контроль доступа может использовать AD для хранения политик центрального доступа (central access policies — CAP); делается это для того, чтобы применить эти политики к членам домена. В диалоговом окне Advanced Security Settings для папок была добавлена вкладка Central Policy (показано на рисунке 1). Из этой вкладки, администраторы могут выбрать политику центрального доступа (CAP), которую они хотят присвоить заданной папке. Теперь можно задавать политику доступа к файлам и папкам в вашем домене или лесе, основываясь на значениях стандартных и кастомных атрибутов ваших объектов AD (пользователи или компьютеры). Например, вы можете отказать пользователю в доступе к сетевой папке на файловом сервере, если атрибут Department пользовательского объекта AD не содержит значение “Sales" или «Marketing.» Эта гибкая логика авторизации очень отличается от той логики, которая была раньше (SID пользователя и группы).

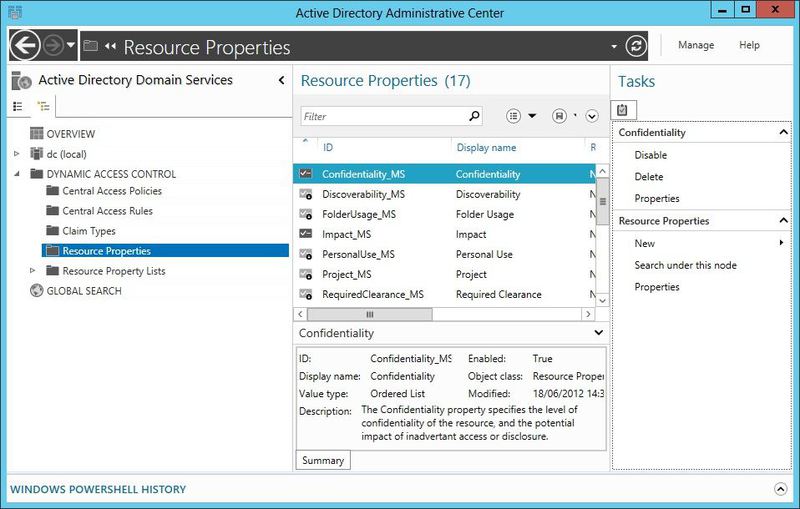

Центральные политики доступа (CAP) можно задать из контейнера динамического контроля доступа (DAC), который представлен в обновленном Active Directory Administrative Center (ADAC), что показан на рисунке 2, или c помощью PowerShell комендлетов. С помощью тех же инструментов можно активировать поддержку заявок (claim statements) для объектов AD (пользователи и компьютеры) и добавить значения этим атрибутам. Контроллер домена Server 2012 добавит заявки (claim statements) к токенам авторизации пользователя и компьютера только в том случае, если атрибуты этих объектов действительно содержат информацию и связаны с активированным типом заявки. Перед тем как ваш контроллер домена в Windows Server 2012 сможет выпускать заявки, эту фунцию необходимо включить; имейте ввиду, что КД в Server 2012 по умолчанию не активны для использования CBAC. Чтобы включить CBAC, используйте настройку объекта групповой политики Domain Controller support for Dynamic Access Control and Kerberos armoring в контейнере Computer ConfigurationPoliciesAdministrative TemplatesSystemKDC. Чтобы использовать объекты групповых политик для распространения CAP на ваши машины, вы можете использовать опцию объекта групповой политики Central Access Policy в контейнере Computer ConfigurationPoliciesWindows SettingsSecurity SettingsFile System.

Аудит доступа к файлам и папкам в Windows Server 2012

С введением динамического контроля доступа заявки можно гибко использовать не только для делегирования доступа к файлам и папкам, но и для аудита доступа к ним. Например, в Server 2012 мы можете настроить правило аудита для отслеживания всех пользователей, которым был предоставлен или запрещен доступ к папкам, которые помечены как “конфиденциальные” (свойство “confidential”). Чтобы централизованно задать настройки аудита для файлов и папок на основании заявок, используйте объект групповой политики Global Object Access Auditing, который Microsoft представила в Windows Server 2008 R2 и который теперь расширен с помощью динамического контроля доступа.

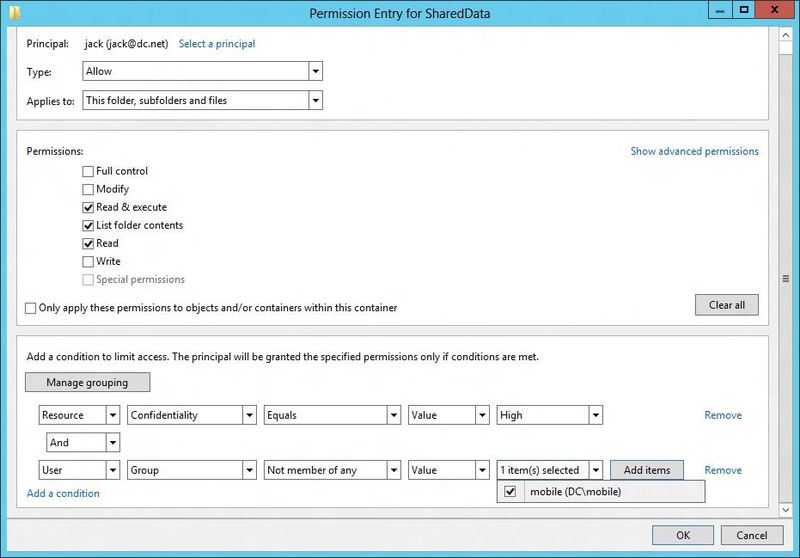

Администраторы могут задавать гибкие настойки контроля доступа и аудита доступа к файлам и папкам; это осуществлять как в качестве добавления, так и независимо от централизованно определённых CAP’ов. Были изменены диалоговые окна в Advanced Security Settings в Windows 8 и Server 2012, чтобым можно было задавать условные выражения (conditional expressions) при настройке авторизации и аудита файлов и папок. Рисунок 3 показывает этот новый интерфейс, иллюстрируя тем самым определение разрешения, которые включает условное выражение в папку, названную SharedData.

Классификация данных

Помимо аудита и контроля доступа Dynamic Access Control также дает новые гибкие механизмы классификации данных. Теперь можно добавить кастомные свойства файлу или папке, которые получили название свойства глобальных ресурсов (global resource properties); это осуществляется через диалоговые окна настроек аудита и контроля доступа. Снова, вы можете сделать то же самое с помощью ADAC или PowerShell командлетов. Чтобы распространить (propagate) эти кастомные свойства на ваши доменные компьютеры, Microsoft оснастила клиенты Windows 8 и Server 2012 специальными расширениями, которые используют LDAP, чтобы подключиться к AD и извлечь эти свойства. Эта новая функция классификации дает вам осуществлять гибкую классификацию данных на основе выбранных вами атрибутов и, соответственно, применять защиту.

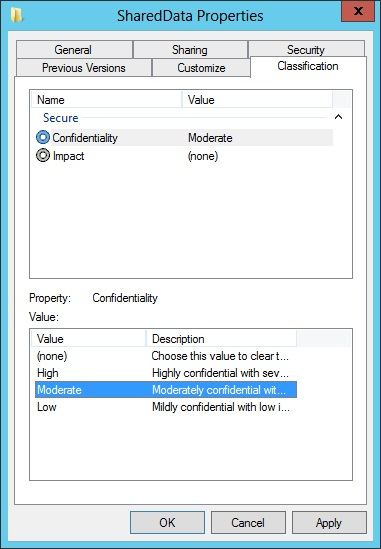

Вы можете классифицировать файлы и папки вручную, используя вкладку Classification в свойствах файла или папки, как показано на рисунке 4. Эта вкладка появляется только в системах, в которых присутствует установленная функция Desktop Experience и которая хостит (host) File Server Resource Manager role service

Автоматизация процесса классификации файлов

Процесс классификации файлов можно автоматизировать, если использовать функцию File Classification Infrastructure (FCI). FCI была представлена в Server 2008 R2 и позволяет администраторам определять кастомные классификационные ярлыки (теги), устанавливать правила классификации и истечения ее срока и формировать отчеты по классификациям. Администраторы могут управлять FCI прямо из File Server Resource Manager (FSRM). FCI может быть использована с RMS Bulk Protection Tool, чтобы автоматически применять RMS защиту к файлам.

Это довольно короткое введение в динамический контроль доступа. Подробную информацию (настройка, конфигурирование, решение проблем) можно найти в white paper от Microsoft ("Understand and Troubleshoot Dynamic Access Control in Windows Server 8 Beta".)

Автор: AMarkin