На WindowsITPro вышла интересная статья Windows Server 2012 Active Directory Security Changes, посвященная ключевым изменениям Active Directory в Windows Server 2012. Вчера была опубликована первая часть, посвященная динамическому контролю доступа.

Сегодня мы рассматриваем оставшиеся вопросы, касающиеся нововведений в системе безопасности AD в Windows Server 2012, а именно:

- Новые функции управления безопасностью в ADAC (графический интерфейс корзины AD и гранулированных политик паролей),

- Служебные учетные записи, управляемые группами (Group Managed Service Accounts)

- Первичные компьютеры.

Хочу отметить, что язык статьи достаточно сложный, поэтому перевод местами может хромать. Прошу заранее извинить за это.

Новые функции управления безопасностью в ADAC

ADAC в Server 2012 стала главным интерфейсом администрирования AD. На уровне административных функций ADAC даже вытеснила свою предшественницу – оснастку Пользователи и Компьютеры Active Directory в Microsoft Management Console (MMC). Две новых функции в ADAC, которые наверняка оценит большинство администраторов, — это графический интерфейс ADAC в части восстановления удаленных объектов AD (см. наш пост про нововведения в корзине AD – прим. переводчика) и для конфигурирования настроек гранулированных политик паролей (fine-grained password policy – FGPP).

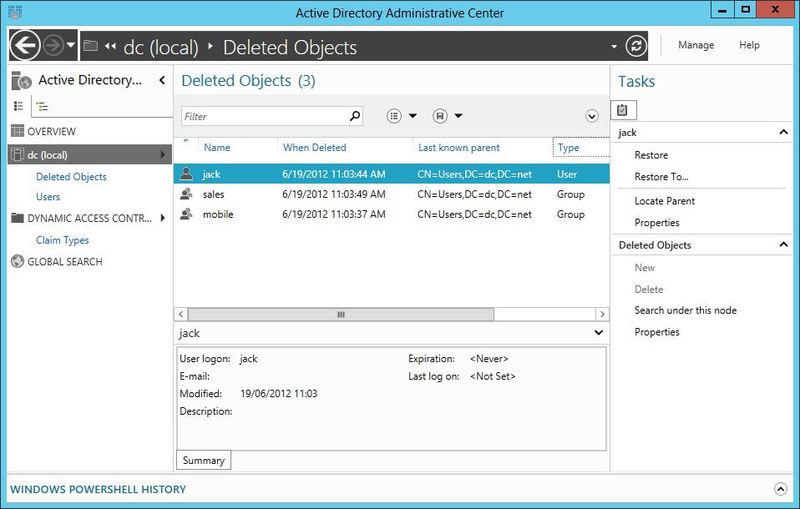

Корзина AD в Windows Server 2012

Корзина AD была впервые представлена в Server 2008 R2 и позволяла восстанавливать удаленные объекты AD вместе с атрибутами. Однако большим недостатком корзины AD было отсутствие графического интерфейса. Администраторы были вынуждены использовать либо ldp.exe, либо обращаться к PowerShell командлетам, двум инструментам, которые усложняют восстановление объектов AD и замедляют процесс восстановления. (Больше восстановления читайте в нашем посте “Восстановление удаленных объектов AD: сборник сценариев”)

Как показано на рисунке выше, Microsoft добавила отображение контейнера Deleted Objects в интерфейс ADAC Server 2012. Вы можете легко восстановить удаленный объект, используя ссылки Restore или Restore To в правой панели ADAC. В Server 2012 ограничения для корзины остались прежними:

- Корзина по умолчанию отключена (можно включить через ADAC).

- Ваш лес AD должен быть хотя бы на функциональном уровне Server 2008 R2.

- Вы можете восстановить объекты только в течение их срока жизни (Deleted Object Lifetime – DOL), который по умолчанию составляет 180 дней.

Больше информации по корзине AD смотрите в руководстве Microsoft "Active Directory Recycle Bin Step-by-Step Guide."

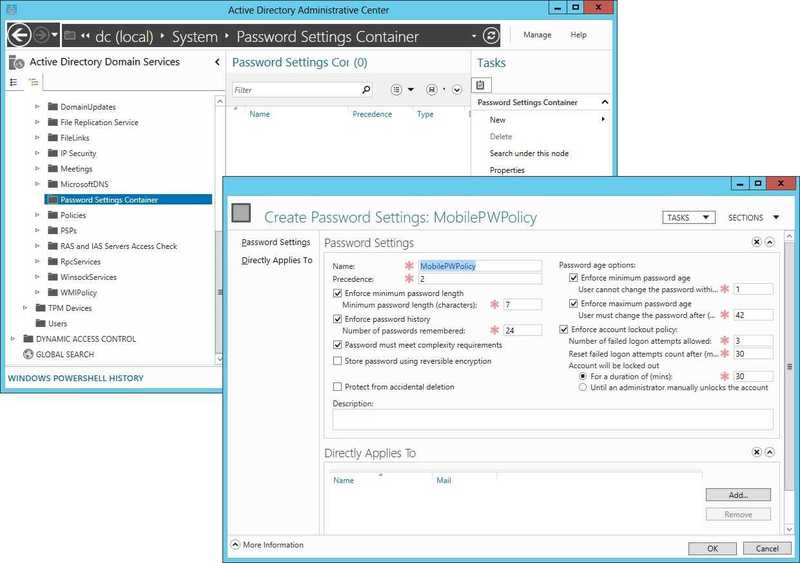

Гранулированные политики паролей

Второе полезное добавление в ADAC, касающееся интерфейса, связано с конфигурацией гранулированных политик паролей (FGPP). Microsoft представила FGPP в Server 2008, чтобы можно было задавать множественные пароли домена Windows и политики блокировки учетных записей, которые связаны с различными пользовательскими или администраторскими группами AD. До этого Windows Server поддерживал только одну политику паролей домена. Для поддержки гранулированных политик паролей Microsoft представила новый тип объекта AD, называемый объект настроек пароля (Password Settings Object – PSO. Смотри пост про PSO в действии).

Как и в случае с корзиной AD в Server 2008 Microsoft решила обойтись без графического интерфейса для конфигурации FGPPs. Администраторам необходимо было полагаться на такие инструменты как PowerShell командлеты, Редактор ADSI или LDIFDE, чтобы задавать PSO. В Server 2012 стало возможным использовать графический интерфейс ADAC для создания новых FGPP и PSO из нового контейнера Password Settings, который находится под контейнером System, что продемонстрировано на рисунке 6. Как и раньше, ваш домен должен находиться хотя бы на функциональном уровне Server 2008, чтобы использовать FGPP. Подробности можно почитать в этом руководстве "AD DS Fine-Grained Password Policy and Account Lockout Step-by-Step Guide."

Служебные учетные записи, управляемые группами (Group Managed Service Accounts)

Управляемые служебные учетные записи (Managed Service Accounts – MSAs) — особый тип доменных учетных записей, появились в AD Server 2008 R2. MSA позволяет разрешить проблемы управления паролями при настройке кастомных доменных учетных записей для аутентификации службы. Администраторы предпочитают определять кастомные учетные записи, которые позволяют им точнее задавать привилегии приложения, чем использовать встроенные высокопривилегированные локальные учетные записи (например, локальная система, локальная служба, сетевая служба Local System, Local Service, Network Service) как служебные. Но в отличие от этих встроенных локальных учетных записей, для кастомных отсутствует автоматическое управление паролями. Поэтому когда вы используете кастомные служебные аккаунты, вам необходимо вручную управлять их паролями.

MSA, в свою очередь, предназначена для автоматического управления паролями. Управляемые служебные учетные записи также упрощают установку Service Principal Names (SPNs) для службы. К сожалению, MSA, которые были представлены в Server 2008 R2, не могли быть использованы кластерными (clustered) или load-balanced службами (например, службы в веб-ферме), которые хотели бы совместно использовать один сервисный аккаунт и пароль. В этих случаях администраторам необходимо было вручную синхронизировать пароли экземпляров служб или реализовывать кастомное решение для автоматической синхронизации паролей.

Служебные учетные записи, управляемые группами, в Server 2012 (gMSAs) решают эту проблему с load-balanced службами в веб-фермах. К сожалению, в момент написания этой статьи MSA до сих пор не работал со службами, которые являются частью отказоустойчивого кластера.

Помимо gMSA новая служба (а именно Microsoft Key Distribution Service) запущена на каждом контроллере домена Server 2012. Эта служба гарантирует, что пароль единого служебного аккаунта, которые экземпляр службы веб-фермы использует, синхронизируется между экземплярами. Чтобы использовать gMSA, ваша схема AD должна быть обновлена до Server 2012 и вам нужен один или несколько контроллеров домена Server 2012, на которых запущена служба Microsoft Key Distribution Service. Служба автоматически устанавливается на каждый контроллер домена, но по умолчанию ее запуск осуществляется вручную. Только службы, которые запущены на Server 2012, могут использовать gMSA. Вы можете создать и администрировать gMSA с помощью PowerShell командлетов. Дополнительную информацию о gMSA можно узнать в руководстве"Getting Started with Group Managed Service Accounts."

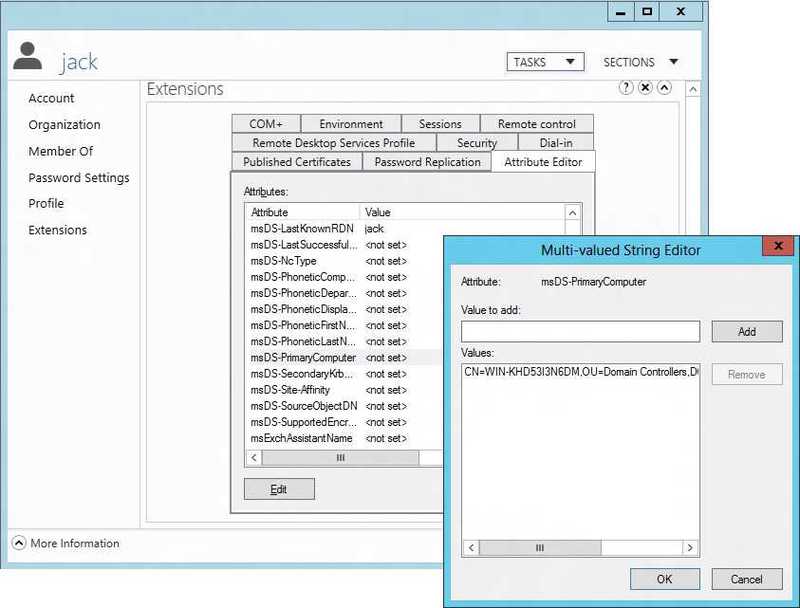

Первичные компьютеры для перенаправления папки и перемещаемые профили (Primary Computers for Folder Redirection and Roaming Profiles)

Последней важной функцией, которую я хотел бы обсудить в этой статье, является возможность указать отдельные компьютеры в AD в качестве первичных для определенных доменных пользователей. Вы можете использовать эту функцию, чтобы контролировать компьютеры, на которые закачаны перемещаемые профили пользователей (users' roaming profiles) и к которым пользователи получают доступ к их перенаправляемым папкам (redirected folders). На компьютерах, которые не были отмечены как первичные компьютеры, пользователи будут иметь свой локальный профиль и не получат доступ к своим перенаправляемым папкам (redirected folders).

В эпоху консьюмеризации ИТ и тенденций BYOD, этот метод – мощный инструмент установления связей между данными и настройками учётных записей пользователей с одной стороны, и конкретными компьютерами или устройствам с другой; делается это для усиления корпоративной безопасности данных.

Функция первичного компьютера основана на наборе новых настроек объектов групповых политик и расширении схемы AD. Когда пользователь логинится на компьютере под Windows 8 или Server 2012, осуществляется проверка статуса двух настроек, контролируемых GPO: Download roaming profiles on primary computers only и Redirect folders on primary computers. Проверяется, должен ли атрибут msDS-PrimaryComputer, привязанный к объекту пользователя в AD, влиять на перемещение (roam) профиля пользователя или применение Folder Redirection. Новые настройки GPO находятся в контейнерах User ConfigurationPoliciesAdministrative TemplatesSystemFolder Redirection и User ConfigurationPoliciesAdministrative TemplatesSystemUser Profiles GPO.

Вы можете использовать вместе с ADAC и PowerShell командлеты для заполнения (to populate) атрибута msDS-PrimaryComputer данными из списка DistinguishedNames учетных записей компьютеров, которые должны быть помечены как первичные компьютеры пользователей. Рисунок 7 показывает, как вы можете использовать ADAC и его встроенный редактор атрибутов для установления атрибута msDS-PrimaryComputer для пользователя по имени Jack.

Чтобы поддерживать функцию Primary Computer, ваша схема AD должна быть обновлена Server 2012. Функция может быть использована на доменных компьютерах под Server 2012 Windows 8. Более подробную информацию вы можете найти в блоге Storage Team Blog"Configuring Primary Computers for Folder Redirection and Roaming Profiles in Windows Server 8 Beta."

Подводим итоги

Dynamic Access Control представляет собой большой шаг вперед в модели авторизации и аудита файлов и папок в Windows с момента представления AD, а может быть и с момента выхода NTFS. Поддержка Dynamic Access Control — значительное изменение в безопасности Server 2012 и AD, не только для инженеров в Microsoft, которые разрабатывают его, но и все, кто будет им пользоваться. Если вы администратор Windows AD или же системный архитектор, я рекомендую вам тщательно протестировать Dynamic Access Control и хорошенько его узнать, перед тем как его использовать.

ADAC и PowerShell также заняли первостепенное место в вопросах безопасности, связанными с управлением AD в Server 2012. Подобно Dynamic Access Control ADAC и PowerShell связаны с возникновение большей гибкость в упрощении ежедневного администрирования и конфигурирования AD.

Автор: AMarkin