Microsoft выпустили набор обновлений, февраль 2014

Компания Microsoft выпустила серию обновлений для своих продуктов, которые закрывают 31 уникальную уязвимость (4 исправления со статусом Critical и 3 исправления со статусом Important). В выпущенном шестого февраля расширенном уведомлении об исправляемых уязвимостях не содержалась информация об обновлениях для браузера Internet Explorer. Однако вчера Microsoft включили в Patch Tuesday два критических исправления (Internet Explorer & VBScript flaw), одно из которых MS14-010 [1] закрывает 24 уязвимости типа Remote Code Execution (RCE) во всех версиях браузера IE6-11 на WinXP-8.1 x32/x64. Второе MS14-011 [2] исправляет критическую RCE уязвимость (VBScript Scripting Engine) во всех версиях ОС WinXP-8.1. Для применения исправлений нужна перезагрузка.

Детальный отчет о закрываемых уязвимостях, компонентах продуктов и их версий можно найти на соответствующей странице [3] security bulletins. Обновления закрывают уязвимости в продуктах Windows, Internet Explorer, .NET Framework и Security Software. Отметим, что ранее, на прошлой неделе, MS обновляла Flash Player в составе IE10+ через Windows Update для закрытия CVE-2014-0497 (Adobe APSB14-04).

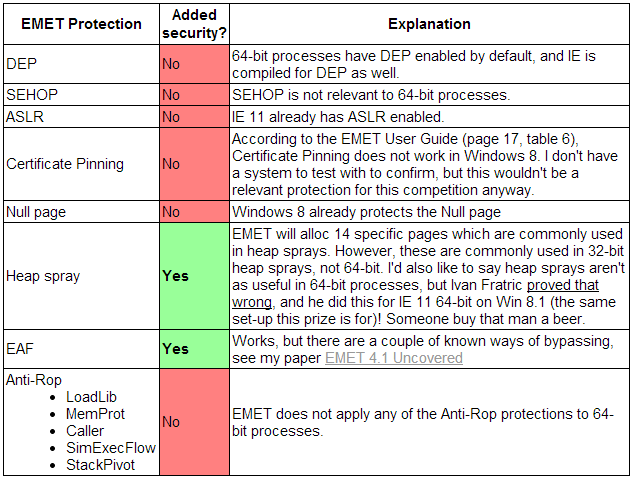

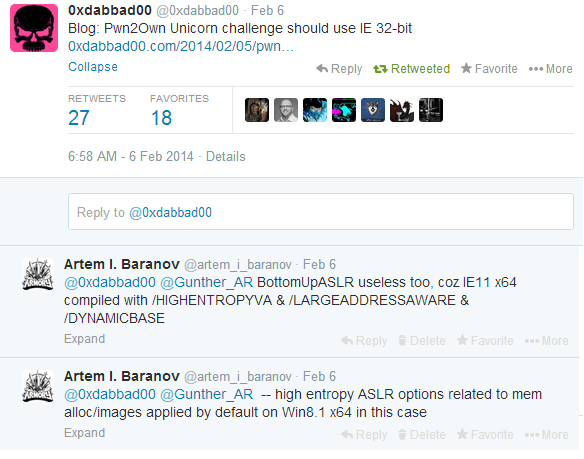

На прошлой неделе мы писали [4] о Pwn2Own 2014, на котором участникам предлагается удаленно исполнить код через Internet Explorer 11 x64 на Windows 8.1 x64 с включенным EMET, а затем поднять свои привилегии до системных. Один из security-ресерчаров 0xdabbad00 [5] указал в своем посте, что в действительности настройки EMET по большей степени бесполезны в случае с IE10+ x64, поскольку большая часть из них уже включена в Windows 8 x64. Таким образом в действительности через EMET лучше защищать 32-битную версию IE (или другое аналогичное ПО).

Рис. EMET vs. x64 MS-compiled files on Win8/8.1 x64, скриншот из блога ресерчера 0xdabbad00 [6].

Для пользователей эта информация не несет существенной полезной нагрузки, так как мы все равно рекомендуем использовать EMET [7] в качестве бесплатного средства защиты от эксплойтов, в том числе и на Windows 8+ x64. На сегодняшний день далеко не все браузеры или ПО используют нативные 64-битные модули (Google Chrome имеет sandbox возможности, но поставляется только в 32-битном варианте, Mozilla Firefox также не имеет 64-битной поддержки Windows), не говоря уже про поддержку HEASLR [8] (/HIGHENTROPYVA).

In addition to today being the security update release, February 11 is officially Safer Internet Day for 2014. This year, we’re asking folks to Do 1 Thing to stay safer online. While you may expect my “Do 1 Thing” recommendation would be to apply security updates, I’m guessing that for readers of this blog, that request would be redundant. Instead, I’ll ask that you also install the latest version of the Enhanced Mitigation Experience Toolkit (EMET).

Microsoft [9]

Обновление MS14-010 [1] закрывает 24 уязвимости во всех версиях Internet Explorer 6-11. Уязвимости имеют тип Remote Code Execution (memory-corruption) и могут использоваться злоумышленникам для удаленной доставки кода через специальным образом сформированную веб-страницу (drive-by). Одна из уязвимостей CVE-2014-0268 может использоваться злоумышленниками для повышения своих привилегий в системе (Elevation of Privilege). Critical.

Обновление MS14-011 [2] закрывает RCE уязвимость CVE-2014-0271, которая присутствует во всех версиях ОС Windows XP — 8.1 x32/x64. Уязвимость присутствует в компоненте VBScript engine (v.5.6 — 5.8) и позволяет злоумышленникам удаленно выполнить код через браузер (Internet Explorer). Critical. Exploit code would be difficult to build.

Обновление MS14-007 [10] закрывает RCE уязвимость CVE-2014-0263 (memory-corruption) в компоненте Direct2D на Windows 7 — 8 — 8.1/RT 8.1. Уязвимость может использоваться злоумышленниками для удаленной доставки кода через браузер Internet Explorer. Critical. Exploit code likely.

Обновление MS14-008 [11] исправляет RCE уязвимость CVE-2014-0294 в продукте Microsoft Forefront Protection for Exchange 2010. Злоумышленники могут исполнить произвольный код в системе через отправку специальным образом сформированного почтового сообщения (если в системе активен MS Forefront Protection). Critical. Exploit code likely.

Обновление MS14-009 [12] исправляет две уязвимости типа Elevation of Privilege во всех версиях компонента .NET Framework 1.0 SP3 — 4.5.1 на всех ОС WinXP-8.1 и одну уязвимость типа Security Feature Bypass CVE-2014-0295 (ASLR improvements for vsavb7rt.dll). Уязвимости могут эксплуатироваться через специальным образом сформированные веб-страницы, при этом атакующие могут повысить свои привилегии до системных. Important. CVE-2014-0295 эксплуатируется in-the-wild.

Обновление MS14-005 [13] исправляет одну уязвимость CVE-2014-0266 типа Information Disclosure в Microsoft XML Core Services 3.0. Important. Уязвимость эксплуатируется in-the-wild.

Обновление MS14-006 [14] исправляет уязвимость CVE-2014-0254 типа Denial of Service в подсистеме TCP/IP Version 6 (IPv6), атакующие могут спровоцировать зависание целевой системы (Windows 8/RT) через отправку большого количества специальным образом сформированных пакетов IPv6. Important. Exploit code unlikely.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

be secure.

Автор: esetnod32

Источник [15]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/windows/54793

Ссылки в тексте:

[1] MS14-010: https://technet.microsoft.com/en-us/security/bulletin/ms14-010

[2] MS14-011: https://technet.microsoft.com/en-us/security/bulletin/ms14-011

[3] странице: http://technet.microsoft.com/en-us/security/bulletin/ms14-feb

[4] писали: http://habrahabr.ru/company/eset/blog/211262/

[5] 0xdabbad00: https://twitter.com/0xdabbad00

[6] 0xdabbad00: http://0xdabbad00.com/2014/02/05/pwn2own-unicorn-challenge-should-use-ie-32-bit/

[7] использовать EMET: http://habrahabr.ru/company/eset/blog/184428/

[8] поддержку HEASLR: http://habrahabr.ru/company/eset/blog/206244/

[9] Microsoft: http://blogs.technet.com/b/msrc/archive/2014/02/11/safer-internet-day-2014-and-our-february-2014-security-updates.aspx

[10] MS14-007: https://technet.microsoft.com/en-au/security/bulletin/ms14-007

[11] MS14-008: https://technet.microsoft.com/en-us/security/bulletin/ms14-008

[12] MS14-009: https://technet.microsoft.com/en-us/security/bulletin/ms14-009

[13] MS14-005: https://technet.microsoft.com/en-us/security/bulletin/ms14-005

[14] MS14-006: https://technet.microsoft.com/en-us/security/bulletin/ms14-006

[15] Источник: http://habrahabr.ru/post/212037/

Нажмите здесь для печати.