В недавнем топике про украденные Яндекс-деньги (Яндекс.Деньги мошенничество), который раз встал вопрос о краже паролей, клавиатурных логгерах, троянах и о том, как можно обезопасить себя от этих неприятностей.

Так как понятно, что даже сложный, но постоянный пароль злоумышленник может увести и тихо воспользоваться в своих интересах, встает вопрос о приобретении чего-то, что похитить или скопировать будет достаточно трудно. Иными словами, встает вопрос о двухфакторной аутентификации, т.е. подтверждении своей подлинности не только некоторым знанием, но и некоторой вещью, связанной с пользователем.

Например, в вышеупомянутой статье в качестве дополнительного фактора упоминались: телефон с уникальным номером, на который приходят SMS, пластиковые карточки с кодами и чип-устройства для генерации одноразовых паролей.

Стоить отметить, что одноразовые пароли при своей простоте оказываются достаточно эффективны и набирают популярность. С этой целью сообществом OATH разработаны стандарты TOTP и HOTP, выпускаются устройства и даже рекламируются на Хабре (Использование USB ключей YubiKey).

Давайте посмотрим, как обстоят дела в облачных сервисах Amazon и попутно будет представлен небольшой сюрприз.

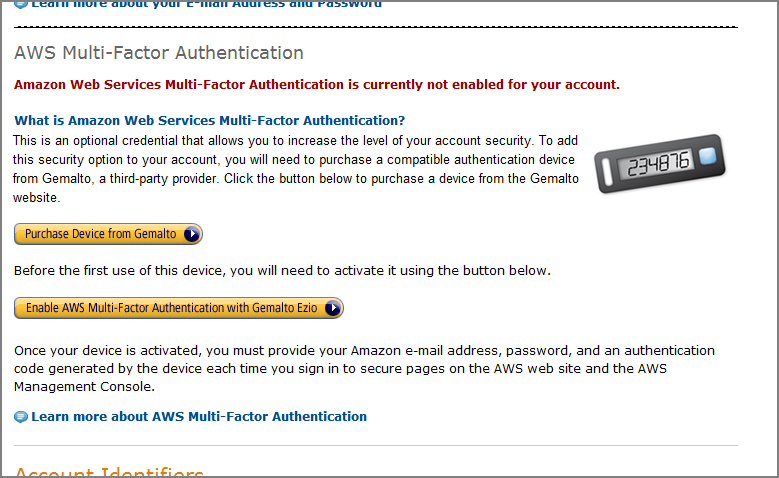

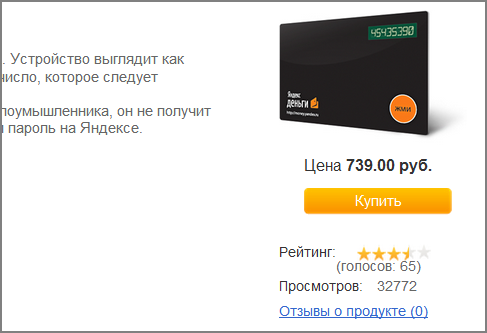

На странице настроек пользователя есть раздел, в котором упоминается двухфакторная аутентификация. Дано краткое описание, представлено фото устройства, есть приглашение для его покупки и активации.

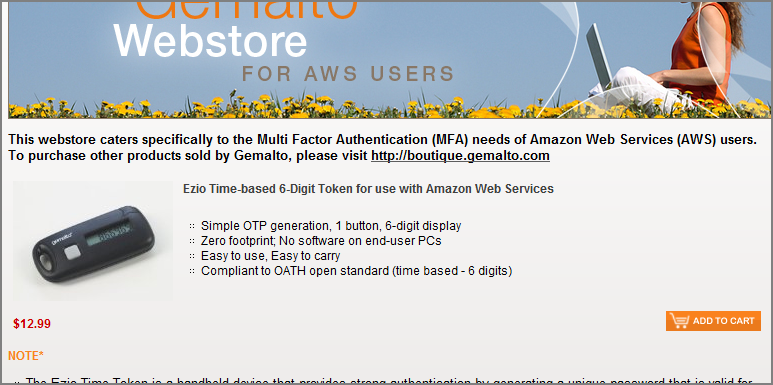

Здесь мы можем устройство купить, относительно недорого за $12.99:

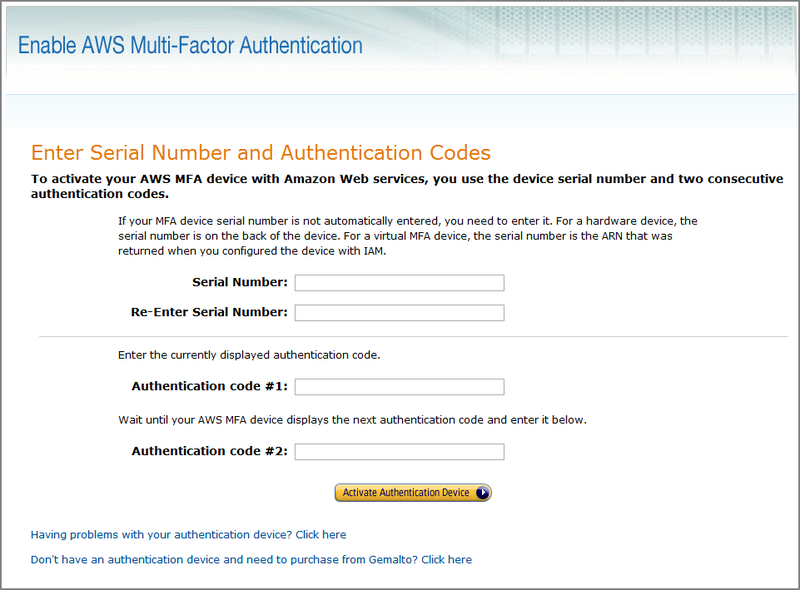

Здесь мы можем это устройство активировать:

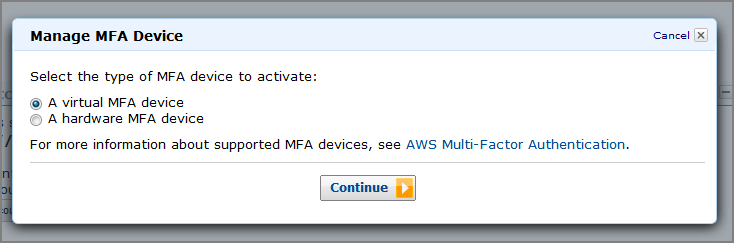

Понимающий человек согласиться, что вещь нужная и полезная, как дополнительная степень защиты важных данных и ресурсов. Главное, что бы решение о покупке такого устройства не было принято раньше, чем мы попадем на другую страницу Amazon, здесь нас ждет небольшой сюрприз:

Здесь мы видим, что вместо специального устройства можно воспользоваться «виртуальным» в виде приложения, в т.ч. для Android, iOS и т.д., реализующий открытый стандарт TOTP.

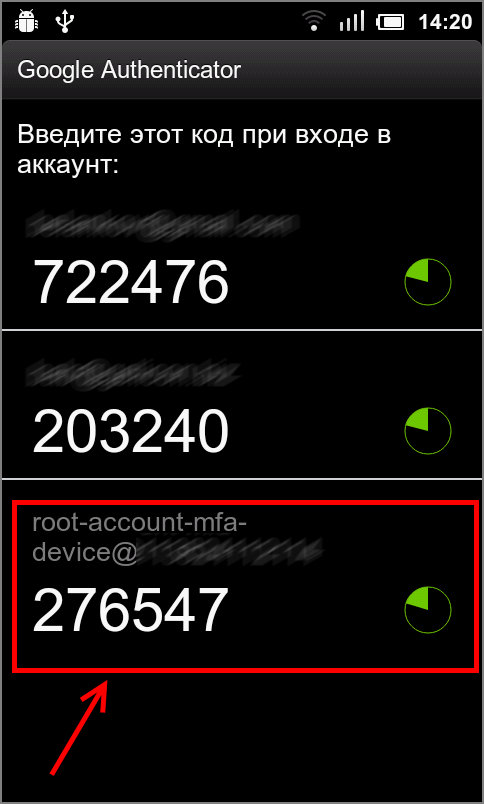

Например, в качестве такого приложения может выступать Google Authenticator из Google Play.

Дальнейшие действия по настройке двухфакторной аутентификации состоят из простых шагов.

1. Установить приложение.

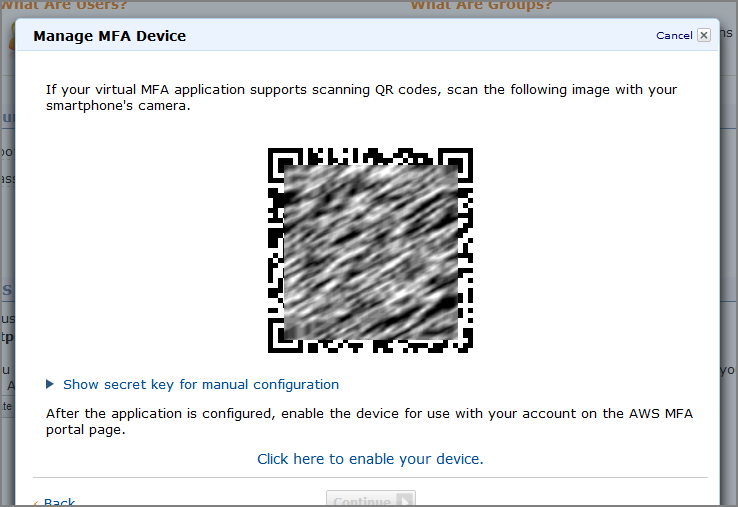

2. выбрать привязку к виртуальному устройству в Amazon.

3. В мобильном приложении отсканировать QR-код.

4.Все, можно пользоваться!

Использование смартфона в качестве такого устройства является достаточно удобным и безопасным. При этом, по сравнению с SMS-паролями, аутентификация будет работать даже при отсутствии связи. В любой момент, Amazon дает возможность отключить двухфакторную аутентификацию, а затем включить ее обратно.

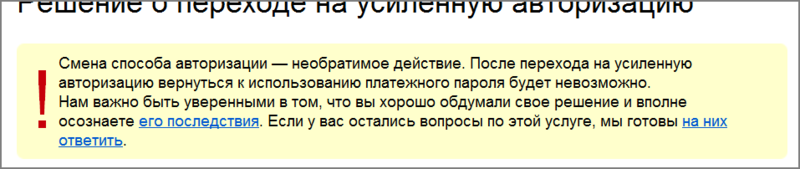

Вернемся к нашим суровым российским реалиям на примере «Яндекс».

Выводы

Какие выводы можно сделать на основе этой статьи?

Во первых, есть открытые стандарты, описывающие важные части двухфакторной аутентификации.

Во вторых, есть готовые мобильные приложения, реализующие открытые стандарты.

В третьих, вы можете себе за пару минут настроить двухфакторную аутентификацию для сервиса, который это поддерживает.

В четвертых, вы можете в своих проектах использовать двухфакторную аутентификацию без каких-либо серьезных вложений.

В пятых, Яндексу есть, к чему стремиться.

Автор: AnatolyB