Злоумышленники используют набор эксплойтов для кибератак на пользователей Android

Специалисты известной компании Blue Coat обнаружили [1] набор эксплойтов, который используется злоумышленниками для автоматической установки вредоносных программ (drive-by download) на смартфоны под управлением устаревшей версии Android. Автоматическая установка вредоносной программы — вымогателя под названием Cyber.Police достигается за счет использования двух эксплойтов: первый аналогичен эксплойту из утекшего архива исходных текстов Hacking Team (библиотека Android libxslt), а второго под названием Towelroot [2], позволяющего обойти механизмы безопасности Android и получить права root на устройстве.

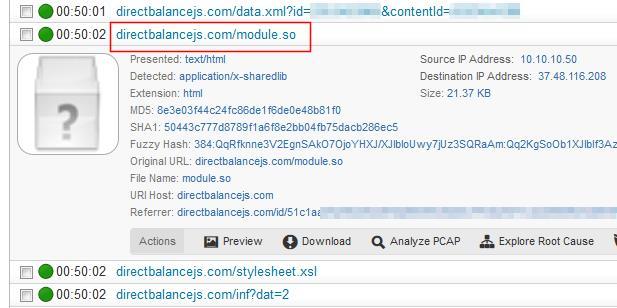

Вектором кибератаки является вредоносный веб-сайт со специальным кодом JavaScript эксплойта libxslt, который инициирует drive-by download. После этого владельцу устройства загружается модификация эксплойта Towelroot, который позволяет получить ему максимальные права root в Android (CVE-2014-3153 [3]). Первый drive-by эксплойт актуален для пользователей Android версий от 4.0.3 до 4.4.4. Во время работы первого эксплойта, а также установки вредоносного приложения, Android не отображает пользователю никаких предупреждений или уведомлений. Антивирусные продукты ESET обнаруживают Towelroot LPE-эксплойт как Android/Exploit.Towel.F.

Рис. Информация о файле эксплойта Towelroot (module.so), который загружается libxslt drive-by эксплойтом. (данные Blue Coat)

Пользователям устаревших версий Android следует учитывать актуальность такого механизма компрометации их устройства. Также следует учесть и то, что производители устаревших моделей устройств под управлением таких версий Android не выпускают для них обновления, а это говорит о том, что пользователи не смогут исправить данную ситуацию и останутся потенциально возможными жертвами описанной выше схемы злоумышленников.

Специалисты Blue Coat смогли обнаружить 224 уникальных моделей устройств, которые оказались заражены подобной схемой. Все они работали под управлением Android версий от 4.0.3 до 4.4.4.

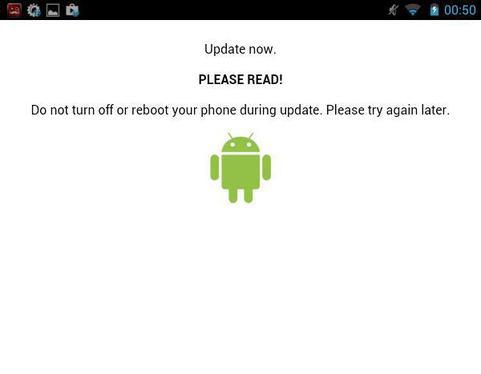

Рис. Заблокированный вымогателем экран устройства пользователя. (данные Blue Coat)

Устанавливаемый эксплойтами вымогатель называется Cyber.Police и запугивает пользователей предупреждением от правоохранительных органов. На экране блокировки отображается название устройства, IP-адрес, страна расположения, а также версия Android. Вымогатель не шифрует данные на устройстве, а просто блокирует его экран, не оставляя пользователю возможностей для работы с ним. Обнаруживается антивирусными продуктами ESET как Android/Locker.HR.

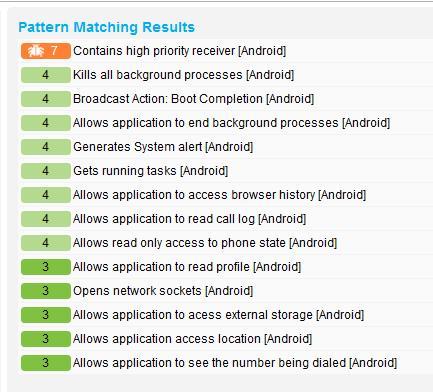

Рис. Сообщение, которое показывается вредоносной программой пользователю сразу после своей установки. Действия вымогателя маскируются под легитимное обновление Android. (данные Blue Coat)

Рис. Список выполняемых вымогателем системных функций Android. Видно, что приложение специализируется на убийстве других процессов, открытии сетевых сокетов, а также получении различной информации об устройстве. (данные Blue Coat)

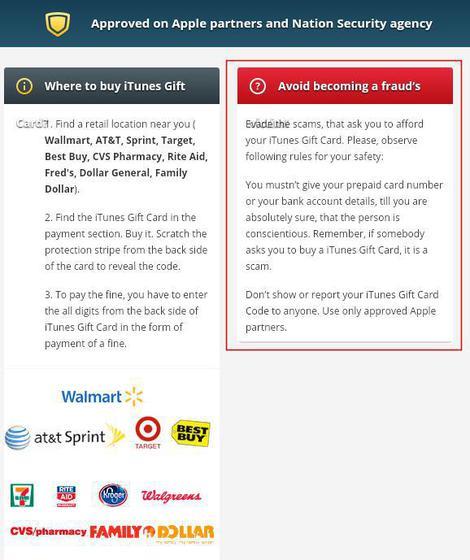

Рис. Информация об оплате выкупа в размере $200, оплата осуществляется с помощью подарочных карточек iTunes. Данный механизм оплаты отличает этот вымогатель от других, поскольку в их случае оплата осуществляется с использованием биткоинов. (данные Blue Coat)

Рис. Информация о подарочных картах iTunes, которую отображает вымогатель. (данные Blue Coat)

В подобных случаях заражения вредоносной программой, мы рекомендуем своевременно делать резервные копии хранящихся на устройстве данных, чтобы в дальнейшем можно было безболезненно выполнить заводской сброс устройства и восстановить на нем данные пользователя. Для пользователей Android также актуально устанавливать на него выпускаемые обновления. Google обновляет Android, как минимум, раз в месяц, что позволяет ей оперативно закрывать обнаруживающиеся уязвимости в этой мобильной ОС. В нашем блоге регулярно появляется информация о закрываемых Google уязвимостях. Мы также рекомендуем использовать антивирусное ПО для Android, наш антивирусный продукт ESET Mobile Security успешно обнаруживает используемый злоумышленниками эксплойт, а также саму вредоносную программу.

Автор: ESET NOD32

Источник [4]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/android/119841

Ссылки в тексте:

[1] обнаружили: https://www.bluecoat.com/security-blog/2016-04-25/android-exploit-delivers-dogspectus-ransomware

[2] Towelroot: http://geeksided.com/2014/06/16/towelroot-exploit-reveals-security-nightmare-android/

[3] CVE-2014-3153: http://tinyhack.com/2014/07/07/exploiting-the-futex-bug-and-uncovering-towelroot/

[4] Источник: https://habrahabr.ru/post/282886/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.