Security Week 42: зима на подходе, взрывающиеся свиньи, зашифрована половина интернета

Как вы наверное уже поняли, этот выпуск еженедельного дайджеста новостей в сфере инфобезопасности посвящен борьбе с желтыми заголовками. Исследователь Джон Сойер нашел уязвимость в ряде моделей смартфонов на базе Android, выпускаемых компанией Foxconn (новость [1], исследование [2]). Уязвимость произошла из-за ошибки производителя, поставляющего для части клиентов также собственную версию ОС: там имелся отладочный модуль, позволяющий без труда получить привилегии рута и полный доступ к смартфону.

Как вы наверное уже поняли, этот выпуск еженедельного дайджеста новостей в сфере инфобезопасности посвящен борьбе с желтыми заголовками. Исследователь Джон Сойер нашел уязвимость в ряде моделей смартфонов на базе Android, выпускаемых компанией Foxconn (новость [1], исследование [2]). Уязвимость произошла из-за ошибки производителя, поставляющего для части клиентов также собственную версию ОС: там имелся отладочный модуль, позволяющий без труда получить привилегии рута и полный доступ к смартфону.

Несмотря на то, что ошибка оказалась достаточно серьезной, Сойер в своем исследовании высказался против использования уязвимостей «для пиара» — не в том смысле, что о них не стоит сообщать публике, а в том, что не нужно раздувать опасность обнаруживаемых дыр ради шеров и лайков. Отсюда и название уязвимости, пародирующее иные попытки брендировать уязвимости вплоть до создания логотипа, флага и рингтона: «Свиной взрыв».

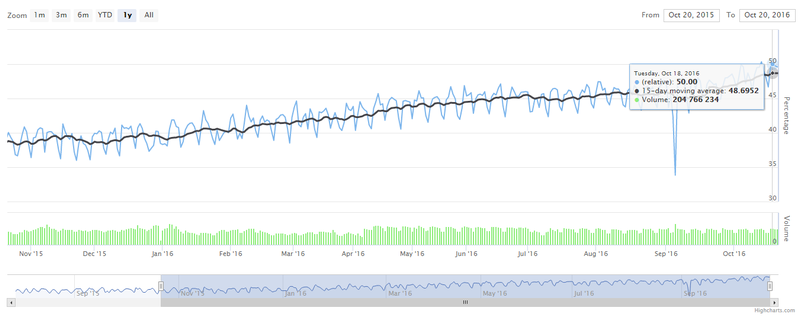

Эксплуатируется  проще простого. Достаточно подключить телефон к компьютеру, ввести пару команд через отладчик и готово. Впрочем, не совсем так. Исследователь обнаружил, что через стандартную консоль adb ввести комнаду не получится и слегка модифицировал софт так, чтобы отправлять на телефон необходимую последовательность символов. Результат: загрузка телефона в режиме отладки, с полным доступом к системе. Это не позволяет напрямую читать зашифрованную информацию, но дает массу возможностей для брутфорса или других специализированных мероприятий.

проще простого. Достаточно подключить телефон к компьютеру, ввести пару команд через отладчик и готово. Впрочем, не совсем так. Исследователь обнаружил, что через стандартную консоль adb ввести комнаду не получится и слегка модифицировал софт так, чтобы отправлять на телефон необходимую последовательность символов. Результат: загрузка телефона в режиме отладки, с полным доступом к системе. Это не позволяет напрямую читать зашифрованную информацию, но дает массу возможностей для брутфорса или других специализированных мероприятий.

Пострадали в итоге несколько производителей второго эшелона, закупающие готовые устройства, и не самые известные на нашем рынке, например InFocus и NextBit. Последняя уже выпустила обновление прошивки, закрывающее уязвимость. Проблема, с высокой вероятностью, возникла из-за того, что из прошивки забыли убрать заводской режим отладки с правами уровня iddqd.

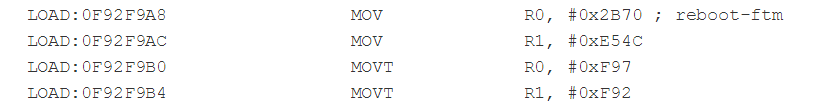

Более 50% трафика в сети передается в зашифрованном виде

Тему соотношения зашифрованного трафика и объема данных, передающихся открытым текстом, я впервые поднял [5] в одном из дайджестов за август. Тогда это была цифра от исследователей, поднявших ноду Tor: получилось, что в шифрованном виде через нее передается всего 25% трафика. Но Tor — не совсем правильный инструмент, и гораздо точнее, по идее, должна быть статистика от разработчиков браузеров. У Firefox для этих целей есть даже трекер, поставляющий информацию в режиме реального времени.

По данным Mozilla Foundation за год доля шифрованного трафика (измеряется как процент страниц, загружаемых по HTTPS, если быть точным) выросла на 10% и вплотную приблизилась к 50%. В моменте 50% были получены впервые за всю историю измерений 13 октября. Например, в августе 2015 года доля HTTPS-страниц составляла всего 38%. Заметный рост начался в первой половине этого года, и причиной скорее всего стало появление сервисов по выдаче бесплатных сертификатов для владельцев веб-сайтов. В частности, проект Let's Encrypt, запустившийся в апреле, уже к июню раздал 5 миллионов сертификатов. В целом это очень позитивная новость: передачу любых данных открытым текстом, тем более передачу приватной информации, давно пора свести к минимуму. Помимо инициатив по раздаче сертификатов, в этом направлении движется и Google, планирующая [6] в следующем году помечать HTTP-сайты как небезопасные в браузере Chrome.

Уязвимость в Exchange-клиенте для Android позволяет красть пароли пользователя

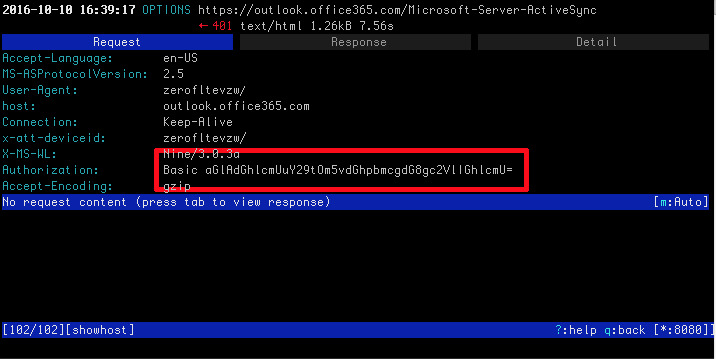

Исследователи компании Rapid7 обнаружили серьезную уязвимость в почтовом клиенте Nine [9] для Android, который поддерживает подключение к почтовым серверам Microsoft Exchange и может использоваться для мобильного доступа к рабочей почте. Как оказалось, почтовый клиент никак не проверял валидность SSL/TLS сертификатов.

Это позволяет достаточно легко организовать против клиента атаку Man-In-The-Middle. Например можно заставить пользователя подключиться к подготовленной WiFi-сети, перехватить и расшифровать трафик, таким образом получив пароль для доступа к почте, что и показано на скриншоте выше. Уязвимость исправлена в обновлении клиента от 13 декабря, а тем, у кого остался от этой истории неприятный осадок, предлагается отслеживать подключения от данного клиента в логах сервера, по характерной строке идентификации. Прекрасный пример истории, когда защита данных вроде бы есть, но на самом деле ее нет.

Что еще произошло

Утечка исходного кода Mirai — вредоносного ПО для атаки на IoT-устройства, ожидаемо привела [10] к увеличению числа скомпрометированных девайсов. По оценке телеком-провайдера Level 3, количество инфицированных устройств выросло с 200 тысяч до почти полумиллиона.

Серьезные уязвимости запатчены [11] в VeraCrypt, форке TrueCrypt.

21 уязвимость закрыта [12] очередным апдейтом Google Chrome.

Древности

«Typo-Boot»

Опасный вирус, методом «Brain» поражает Boot-сектора винчестера и флоппи-дисков при чтении с них (int 13h, ah = 2). На диске располагается стандартным способом. Работает только на компьютерах IBM PC/XT, так как содержит команду MOV CS,AX (межсегментный JMP), которая выполняется только процессором 8086. Перехватывает int 13h, 17h. Подменяет знаки, которые выводятся на принтер.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 103.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»

Источник [13]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/android/201744

Ссылки в тексте:

[1] новость: https://threatpost.ru/leftover-factory-debugger-doubles-as-android-backdoor/18700/

[2] исследование: http://bbqand0days.com/Pork-Explosion-Unleashed/

[3] Новость: https://threatpost.ru/free-ssl-providers-spark-unprecedented-growth-in-encrypted-traffic/121336/

[4] Трекер: https://ipv.sx/telemetry/general-v2.html?channels=release&measure=HTTP_PAGELOAD_IS_SSL&target=1&absolute=0&relative=1

[5] поднял: https://habrahabr.ru/company/kaspersky/blog/307202/

[6] планирующая: https://threatpost.ru/chrome-to-label-some-http-sites-not-secure-in-2017/18068/

[7] Новость: https://threatpost.ru/popular-android-app-leaks-microsoft-exchange-user-credentials/18709/

[8] Пост: https://community.rapid7.com/community/infosec/blog/2016/10/11/r7-2016-21-nine-folders-certificate-validation-vulnerability-cve-2016-2533

[9] Nine: https://play.google.com/store/apps/details?id=com.ninefolders.hd3&hl=en

[10] привела: https://threatpost.ru/mirai-bots-more-than-double-since-source-code-release/18764/

[11] запатчены: https://threatpost.ru/veracrypt-patches-critical-vulnerabilities-uncovered-in-audit/18732/

[12] закрыта: https://threatpost.ru/google-plugs-21-security-holes-in-chrome/18675/

[13] Источник: https://habrahabr.ru/post/313312/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.