Security Week 47: закладки в Android, безопасность Wi-Fi, уязвимость NTP

В прошлом выпуске я писал [1] о том, что Apple, похоже, по умолчанию шлет информацию об истории телефонных звонков в iCloud, и отключить это возможно только полностью заблокировав облачный бэкап. За неделю это была не единственная новость на тему: отличился и разработчик устройств на базе Android. Исследователи из компании Anubis Networks обнаружили (новость [2], исследование [3]) в китайских смартфонах OEM-компании Ragentek механизм, который по ряду параметров может быть квалифицирован как бэкдор.

В прошлом выпуске я писал [1] о том, что Apple, похоже, по умолчанию шлет информацию об истории телефонных звонков в iCloud, и отключить это возможно только полностью заблокировав облачный бэкап. За неделю это была не единственная новость на тему: отличился и разработчик устройств на базе Android. Исследователи из компании Anubis Networks обнаружили (новость [2], исследование [3]) в китайских смартфонах OEM-компании Ragentek механизм, который по ряду параметров может быть квалифицирован как бэкдор.

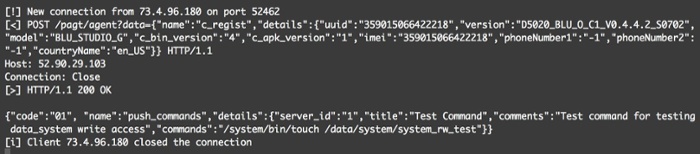

Речь идет о схеме обновления прошивки: программный модуль имеет в смартфонах этого производителя права рута, регулярно запрашивает серверы производителя, и может загружать и устанавливать с них обновления. Вроде бы все неплохо, но есть два «но». Во-первых, все коммуникации ведутся по HTTP, что делает смартфоны уязвимыми для атак типа man-in-the-middle с возможностью выполнения произвольного кода. Во-вторых, из трех зашитых в модуль доменов два разработчики софта просто забыли зарегистрировать — они так и были бы в свободном доступе, но исследователи из Anubis не зарегистрировали их на себя. Мониторинг подключений к доменам позволил оценить примерное количество уязвимых устройств: под три миллиона.

Чуть раньше, 15 ноября, в New York Times со ссылкой на исследовательскую группу Kryptowire рассказали [4] о том, что в ряде Android-устройств производителя BLU Products установлен мониторинговый модуль рекламной сети Adups, высылающий «куда-то в Китай» подробную информацию о пользователе, включая «историю звонков, тексты сообщений» и прочее. Тогда производитель объяснил проблему досадной ошибкой, и выпустил патч. Проходит неделя, и выясняется, что смартфоны BLU подвержены еще и проблеме с загрузчиком обновлений.

Вполне вероятно, что это действительно совпадение, и дело просто в том, что о приватности начинают думать только после публикации в New York Times, а иногда и это не помогает. Сегодня кстати, размышления на ту же тему опубликовал [5] у себя в блоге Евгений Касперский. У некоторых китайских OEM конечно все совсем плохо, но это не значит, что у уважаемых вендоров все хорошо. Разнообразную телеметрию о пользователе желают собирать абсолютно все, и таки да, иногда это действительно необходимо, и идет на пользу всем. Как минимум, информацию о пользователях нужно безопасно передавать и хранить, и новость этой неделе показывает пример, как делать не надо. Как максимум, желательно учитывать и пожелания самих пользователей, сообщая причины и цели сбора данных четко и открыто. Иначе возникает ощущение, что наши гаджеты постепенно выходят из-под нашего контроля. Впрочем, приватностью дело не ограничивается. Понимать, чем именно занимается ваш смартфон, планшет или ноутбук, со временем становится все сложнее.

Обнаружены и закрыты уязвимости в протоколе NTP

Новость [6].

В понедельник мейнтейнеры проекта NTP выпустили [7] патч, закрывающий ряд уязвимостей в системе передачи информации о точном времени. Одна из уязвимостей, обнаруженная исследователем Магнусом Стабменом, позволяет вывести из строя сервер ntpd с помощью единственного подготовленного запроса. Другие уязвимости не обязательно приводят к отказу в обслуживании, но приводят к повышенному расходованию ресурсов, и потенциально могут быть использованы для проведения DDoS-атаки. C 2013 года было зафиксировано немало случаев усиления DDoS-атак за счет эксплуатации различных проблем в серверах ntp. Впрочем, пока для новых уязвимостей существует единственный Proof of Concept, приводящий только к отказу в обслуживании.

Четверть точек доступа Wi-Fi по всему миру не защищены

Новость [8]. Исследование [9] «Лаборатории».

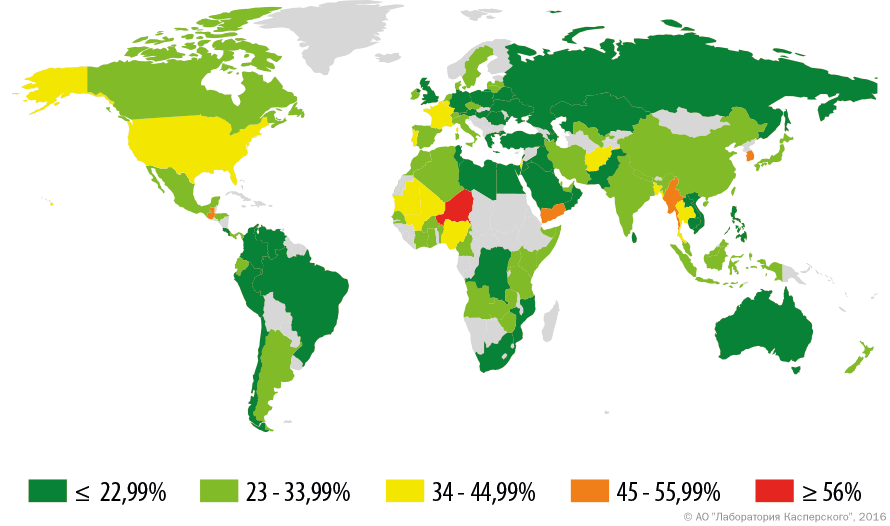

По данным «Лаборатории Касперского», примерно 22% точек доступа по всему миру в принципе никак не защищены от несанкционированного доступа и перехвата трафика. Еще чуть меньше 3% защищены протоколом WEP, про который уже много лет известно, что он небезопасен — то есть они могут быть приравнены к открытым хотспотам. Интересно, что данная информация касается не теоретически доступных пользователю точек доступа, а тех, которыми реально пользуются. Хорошие новости заключаются в том, что три четверти точек Wi-Fi защищены достаточно надежно: в 68% случаев используется протокол WPA2, в 7% — WPA. Одним из лидеров по доле небезопасных хотспотов является Южная Корея (48% открытых точек или WEP), самой защищенной страной оказалась Германия (85% хотспотов надежно защищены).

Доля небезопасных хотспотов по странам

Защищенность подключения — это важный фактор, но если вы подключаетесь к чужой точке доступа, то не так уж важно, как защищено само подключение. Встроенный параноик напоминает, что доверять передачу важных данных в такой конфигурации нежелательно. Впрочем открытый WiFi лично я уже давно использую только в связке с VPN: регулярное чтение новостей инфобезопасности намекает, что других вариантов, кажется, нет. Статистика «Лаборатории» основана на результате анализа 32 миллионов хотспотов по всему миру.

Что еще произошло:

Очередной "взлом Tesla [10]", хотя на самом деле нет. Исследователи показали, как можно перехватить контроль над фирменным приложением для удаленного управления автомобилем на смартфоне.

Американское Минобороны формулирует [11] правила [12] раскрытия информации об уязвимостях. Рекомендации составлены на основе опыта программы Bug Bounty (известной как Hack The Pentagon) и выглядят весьма прогрессивно, особенно для госструктуры. Интересно, что «пентестерам» прямо запрещают проводить фишинг в отношении сотрудников Минобороны. Осталось только запретить делать то же самое киберпреступникам.

Древности

«Form»

Очень опасный вирус, поражает Boot-сектор флоппи-дисков при обращении к ним и Boot-сектор винчестера при загрузке с флоппи-диска. На винчестере располагается в последних секторах диска на дискете — методом «Brain». Проявляется 24-го числа ежемесячно — при нажатии на клавиши вирус совершает холостой цикл. При работе с винчестером может произойти потеря данных. Перехватывает int 9 и int 13h. Содержит текст «The FORM-Virus sends greеtings to everyone who's reading this text. FORM doesn't destroy data! Don't panic! Fuckings go to Corinne.»

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 101.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»

Источник [13]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/android/214003

Ссылки в тексте:

[1] писал: https://habrahabr.ru/company/kaspersky/blog/315610/

[2] новость: https://threatpost.ru/backdoor-found-in-firmware-of-some-android-devices/19264/

[3] исследование: http://blog.anubisnetworks.com/blog/ragentek-android-ota-update-mechanism-vulnerable-to-mitm-attack

[4] рассказали: http://www.nytimes.com/2016/11/16/us/politics/china-phones-software-security.html?_r=0

[5] опубликовал: https://eugene.kaspersky.ru/2016/11/25/slozhnyj-vybor-iz-nemnogix-alternativ/

[6] Новость: https://threatpost.ru/exploit-code-released-for-ntp-vulnerability/19281/

[7] выпустили: http://support.ntp.org/bin/view/Main/SecurityNotice#November_2016_ntp_4_2_8p9_NTP_Se

[8] Новость: https://threatpost.ru/pochti-chetvert-vseh-publichnyh-tochek-wi-fi-v-mire-ne-zashhishheny/19333/

[9] Исследование: https://securelist.ru/blog/issledovaniya/29731/research-on-unsecured-wi-fi-networks-across-the-world/

[10] взлом Tesla: https://threatpost.ru/ib-eksperty-prodemonstrirovali-vzlom-tesla/19329/

[11] формулирует: https://threatpost.ru/dod-publishes-vulnerability-disclosure-policy/19326/

[12] правила: https://hackerone.com/deptofdefense

[13] Источник: https://habrahabr.ru/post/316174/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.