Security Week 46: давайте что-нибудь обновим

Рано или поздно это происходит: вы открываете на мобильном телефоне YouTube, но вместо пачки видеороликов получаете предложение срочно обновиться. Или наконец-то находите время поиграть в Playstation, но тут как раз прилетели апдейты, вы их полчаса качаете и устанавливаете, потом выключаете приставку. Или заходите в админку WordPress, чтобы написать гениальный пост, но пора обновлять и сам WordPress, и плагины.

Рано или поздно это происходит: вы открываете на мобильном телефоне YouTube, но вместо пачки видеороликов получаете предложение срочно обновиться. Или наконец-то находите время поиграть в Playstation, но тут как раз прилетели апдейты, вы их полчаса качаете и устанавливаете, потом выключаете приставку. Или заходите в админку WordPress, чтобы написать гениальный пост, но пора обновлять и сам WordPress, и плагины.

Сегодняшний выпуск — про апдейты операционной системы Android, патчи для двух плагинов в WordPress, короче, про то, чем придется заняться, если у вас есть смартфон или сайт. Апдейты для плагинов WordPress интересны тем, что показывают, что будет, если все же не потратить время на обновление кода.

Уязвимость в плагине WordPress для соответствия нормам GDPR

Новость [1]. Исследование [2].

Про GDPR в этом году у нас был отдельный выпуск [3]. Строгие нормы защиты приватных данных граждан Евросоюза полезны для пользователей даже из других стран, но для владельцев сайтов и сетевых сервисов до сих пор представляют определенную головную боль. Многие владельцы сайтов на WordPress решают вопрос с соответствием нормам законодательства привычным способом — путем установки плагина. Один из таких плагинов, WP GDPR Compliance [4], как выяснилось, решает одну проблему и добавляет другую.

Плагин довольно простой — он добавляет в формы для комментариев или для личной информации (если вы что-то покупаете) ссылки на соглашение о конфиденциальности и отслеживает факт согласия клиента на обработку персональных данных. Специалисты компании Wordfence выяснили, что в плагине версии 1.4.2 и старше содержится серьезная уязвимость: ввод от пользователя не верифицируется, и подготовленным сообщением можно перезаписывать настройки самого движка WordPress. Уязвимость была обнаружена по следам активной атаки на сайты с установленным плагином: неизвестные открывали по умолчанию закрытую регистрацию пользователей на сайте и всем новым пользователям присваивали статус администратора.

Это открывает полный доступ к данным, хранящимся на сайте: таким образом, плагин для соответствия нормам GDPR потенциально ведет к проблемам с этим самым GDPR. Утечка данных пользователей, согласно законодательству, должна соответствующим образом обрабатываться, а информация об инциденте — передаваться в компетентные органы. Атака была обнаружена из-за неумения заметать следы, хотя попытка почистить логи имела место. Для этого сценария атаки неизвестно, с какой именно целью взламывались сайты. Другой сценарий, обнаруженный [5] компанией Sucuri, предполагал подгрузку данных с определенного домена. Тот сайт был оперативно отключен, так что (предположительно) вредоносный код на сайтах-жертвах не подгружается. Вместо этого пострадавшие сайты просто медленно, с ошибками и не до конца открываются.

А вот так это выглядело со стороны ничего не подозревающего администратора сайта: заходишь в админку, а там установлен какой-то новый плагин (внедряющий PHP-код во все страницы сайта), в списке админов неизвестные имена, и что происходит — непонятно. В версии плагина 1.4.3 уязвимость устранена, по оценкам на сайте WordPress, он установлен на более чем ста тысячах сайтов.

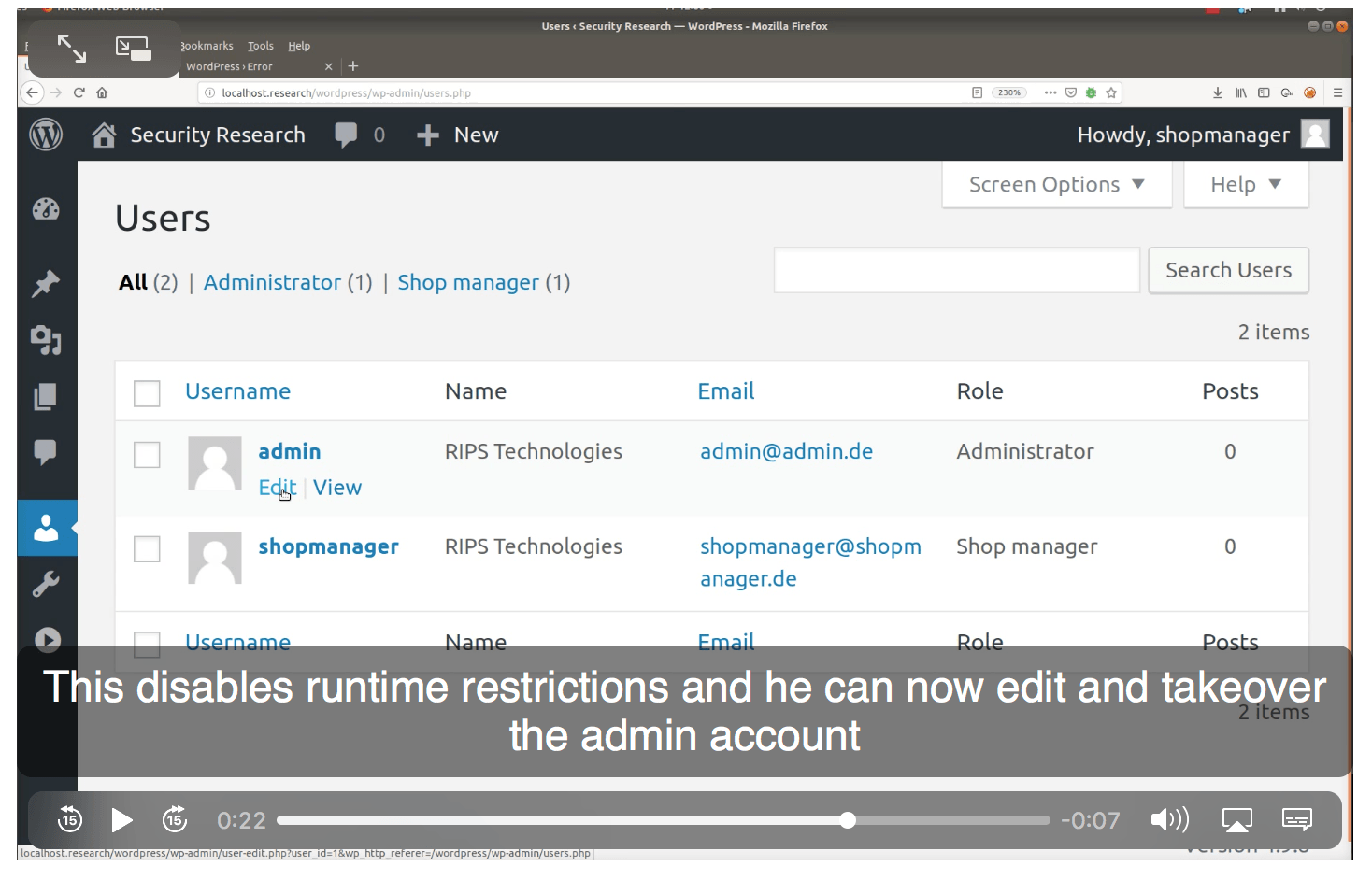

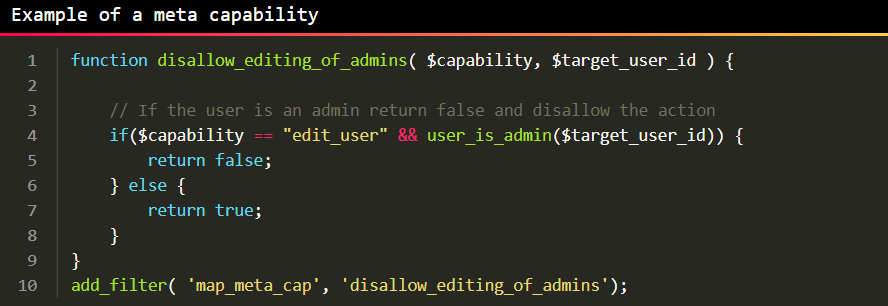

Плагин WP GDPR работает с одной из самых популярных e-Commerce систем для платформы WordPress, известной как WooCommerce [6]. В ней самой была обнаружена серьезная уязвимость (новость [7]). Платформа предлагает несколько уровней доступа к контенту сайта, причем для управления магазином не обязательно быть админом, есть специальная роль Shop Manager. Такой «завскладом» теоретически может получить права админа благодаря уязвимости, которую нашли [8] специалисты компании RIPSTech.

Уязвимость интересная: роль shop manager предполагает возможность редактирования пользователей более низкого ранга, точнее, просто покупателей. Эта возможность была (не без помощи костылей) интегрирована с системой контроля прав самой платформы WordPress. Пока плагин есть, все работает: у роли shop manager есть возможность редактирования профилей, а система WooCommerce уточняет, что это только покупатели. А вот если плагин удалить, становится интереснее: пользователь с ролью shop manager остается пользователем WordPress, а права редактирования других профилей расширяются на всю платформу, включая администраторов сайта.

Таким образом, атака проводится в два этапа: одна прореха в безопасности позволяет недовольному условиями труда управляющему удалить плагин WooCommerce. Вторая дает возможность получить права админа; правда, если плагин интернет-магазина снесен, то атакующий становится администратором почти пустого сайта. По данным WordPress, плагин WooCommerce установлен более чем на 4 миллионах сайтов, и это треть вообще всего сетевого е-коммерса. Уязвимость была закрыта еще в октябре, и свежие версии плагина WooCommerce ей не подвержены.

Апдейт Android закрывает семь критических уязвимостей

Новость [9]. Ноябрьский Android Security Bulletin [10].

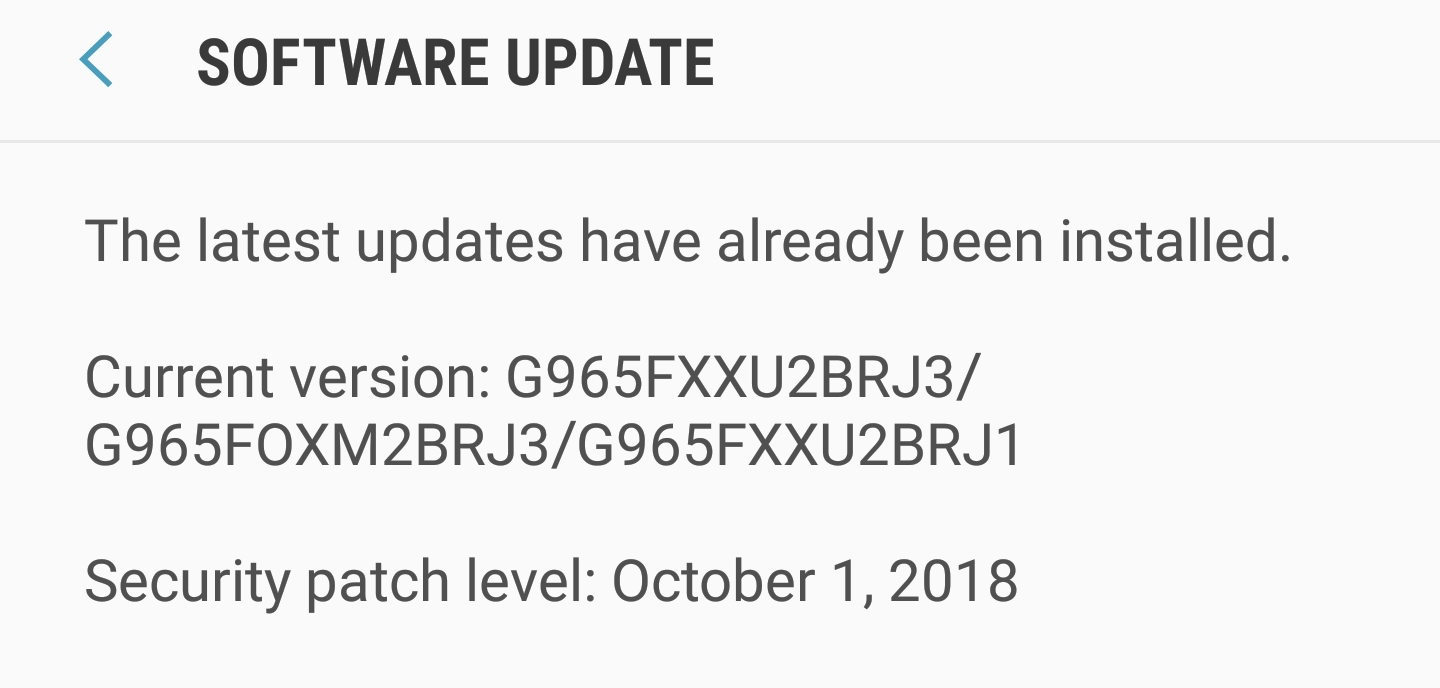

Плагины для WordPress обновили, пришло время обновлять Android. В очередном наборе патчей от пятого ноября в коде Android закрыто семь критических уязвимостей. Четыре из них обнаружены в компоненте Media Framework — там же, где три года назад была найдена известная уязвимость StageFright [11]. Они дают возможность удаленного выполнения произвольного кода при открытии веб-сайта с «подготовленным» медиаэлементом. Еще три критические уязвимости обнаружены в закрытом коде компании Qualcomm. Подробную информацию про них Google не раскрывает, ожидая, что это сделает поставщик оборудования. Помимо этого, 18 уязвимостей закрыты в библиотеке libxaac — экспериментальном модуле для сжатия и декодирования медиаконтента, который решено более не включать в основную кодовую базу Android.

Апдейты закрывают проблемы в основном в самой последней (девятой) версии Android, но ряд уязвимостей, включая одну критическую уязвимость в Media Framework, был пропатчен и для более ранних версий ОС, начиная с седьмой. Производители смартфонов получают информацию о готовящихся патчах за месяц до публичного релиза, чтобы заранее подготовить рассылку апдейтов. Но, как видно из скриншота выше, в течение недели обновление доставлено не на все поддерживаемые смартфоны.

Ждем и обновляемся.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Автор: Kaspersky_Lab

Источник [12]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/android/298917

Ссылки в тексте:

[1] Новость: https://threatpost.ru/vulnerability-in-wp-gdpr-compliance-plugin-exploited-en-masse/29097/

[2] Исследование: https://www.wordfence.com/blog/2018/11/privilege-escalation-flaw-in-wp-gdpr-compliance-plugin-exploited-in-the-wild/

[3] отдельный выпуск: https://habr.com/company/kaspersky/blog/369501/

[4] WP GDPR Compliance: https://wordpress.org/plugins/wp-gdpr-compliance/

[5] обнаруженный: https://blog.sucuri.net/2018/11/erealitatea-net-hack-corrupts-websites-with-wp-gdpr-compliance-plugin-vulnerability.html

[6] WooCommerce: https://woocommerce.com/

[7] новость: https://threatpost.com/wordpress-flaw-opens-millions-of-woocommerce-shops-to-takeover/138861/

[8] нашли: https://blog.ripstech.com/2018/wordpress-design-flaw-leads-to-woocommerce-rce/

[9] Новость: https://threatpost.ru/google-fixes-seven-critical-flaws-in-android/29028/

[10] Android Security Bulletin: https://source.android.com/security/bulletin/2018-11-01.html

[11] StageFright: https://threatpost.ru/globalnyj-vzlom-android-foto-i-pochta-dostupny-hakeram/10373/

[12] Источник: https://habr.com/post/429642/?utm_campaign=429642

Нажмите здесь для печати.