Информационная безопасность / «Анатомия анонимных атак» — как работают Anonymous?

Американская компания Imperva [1], которая занимается разработкой решений для защиты данных, опубликовала свой 17-страничный отчёт, посвященный исследованию работы известной группы хактивистов Anonymous. Нельзя сказать, что отчёт вскрывает страшные тайны подпольной организации злоумышленников, но, тем не менее, в качестве систематизированной картины он весьма удобен.

Итак, согласно отчёту, Anonymous — это не группа сверхгениальных хакеров, способных в считанные часы или дни взломать любой сервер и украсть любую информацию. Хотя и имели место прецеденты с успешными атаками на столь солидные организации как StratFor и ряд других, успешность атаки объясняется скорее безалаберностью администраторов ресурсов, а не какой-либо сверхизобретательной технике злоумышленников. Так исследователи считают, что хотя у Anonymous и имеются некоторые специфические приёмы, тем не менее, группа предпочитает широко известные методы — прежде всего, это SQL-инъекции и DDOS-атаки, причём, Anonymous, как правило, сначала пробуют украсть данные, а потом, если это не увенчивается успехом, организуют DDOS на ресурс жертвы.

Саму группу исследователи делят на две неравные части: квалифицированных хакеров (Skilled hackers) и добровольцев (Laypeople). Первая представляет из себя группу экспертов, число которых не превышает 10-15 человек с весьма высоким уровнем знаний в различных областях IT и реальным опытом взлома сложных систем. Добровольцы — значительно более многочисленная группа, число участников которой оценивают от нескольких десятков до нескольких сотен человек, уровень квалификации и знаний которых чаще всего средний или ниже среднего и которые руководствуются указаниями первой группы — квалифицированных хакеров.

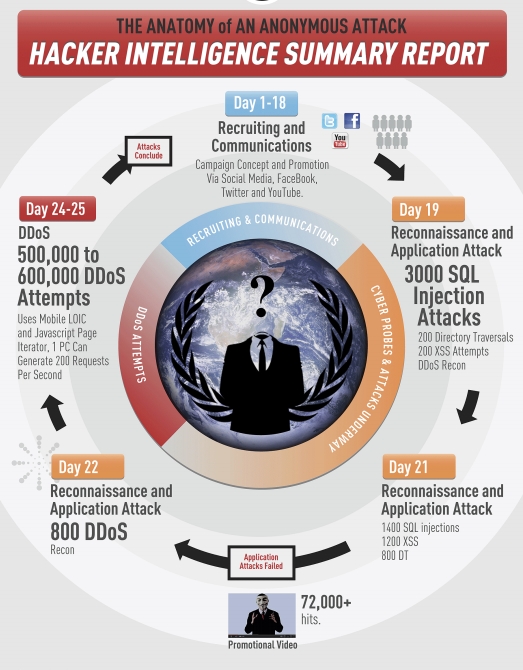

Типичную атаку Anonymous на ресурс жертвы исследователи делят на три части:

- (Дни 1-18) Набор участников и их координация. На этом этапе, используя возможности социальных сетей, группа руководителей собирает будущую команду и организовывает её для координации действий.

- (Дни 19-22) Разведка и, собственно, атака. В течении этого периода группа квалифицированных хакеров, тщательно скрывая следы своей деятельности, ищет слабые места на ресурсе, подвергающемся взлому, используя такие инструменты как Acunetix [2] и (или) Havij [3]. Если прорехи в безопасности обнаружены, группа злоумышленников эксплуатирует их и похищает требуемые данные, выводя атакуемый ресурс из строя, если считает это необходимым (так, StratFor не работал около двух недель после кражи переписки).

- (Дни 24-25) DDOS-атака. На этом этапе, который следует, как правило за тем, что кража данных не увенчалась успехом, добровольцы Anonymous с помощью таких средств как Low Orbit Ion Cannon [4] (LOIC) осуществляют, собственно, DDOS-атаку, используя для этого, в том числе, и мобильные браузеры.

Инфографика типичной атаки Anonymous представлена ниже

Какие инструменты использует квалифицированная часть злоумышленников?

- Havij Scanner — инструмент для автоматизации SQL-инъекций, авторство которому приписывают иранским хакерам

- Acunetix scanner — сканер уязвимостей (SQL-инъекции, XSS и др.) в web-приложениях.

- Nikto Web Scanner — Open Source-инструмент для поиска уязвимостей web-серверов.

Любопытно, что после анализа атак Anonymous компания-автор отчёта описывает и способы защиты от кражи данных и DDOS, причём не последнюю роль в играют инструменты Imperva, что, впрочем, вполне ожидаемо.

Более подробно с pdf-отчётом Imperva’s Hacker Intelligence Summary Report: The Anatomy of an Anonymous Attack можно познакомиться здесь [5].

Автор: jeston

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/anonymous/2586

Ссылки в тексте:

[1] Imperva: http://www.imperva.com/index.html

[2] Acunetix: http://www.acunetix.com/

[3] Havij: http://tsecteam.com/en/projects/project1.htm

[4] Low Orbit Ion Cannon: http://en.wikipedia.org/wiki/Low_Orbit_Ion_Cannon

[5] здесь: http://www.imperva.com/docs/HII_The_Anatomy_of_an_Anonymous_Attack.pdf

Нажмите здесь для печати.