Немецкая фирма обнаружила новый тип вымогателя

Немецкая фирма heise Security обнаружила [1] новый тип crypto-вымогателя, причем главная плохая новость заключается в том, что в таком случае пользователь теряет доступ не к отдельным файлам, а к разделу диска (тому) как таковому. Вредоносная программа Petya выбрала в качестве мишени не отдельные файлы, а таблицу размещения файлов NTFS, известную как MFT. В таком случае для операций шифрования используется работа с диском на низком посекторном уровне, таким образом полностью теряется доступ ко всем файлам на томе.

Другая плохая новость заключается в том, что дроппер Petya использует [2] специальную маскировку для сокрытия своей вредоносной активности. Так как для взаимодействия с диском на низком уровне вымогателю нужны расширенные привилегии, он с использованием своего фишингового значка предупреждает пользователя о необходимости активировать UAC, когда тот запросит у пользователя предоставление расширенных привилегий дроппера в системе. Антивирусные продукты ESET обнаруживает Petya как Win32/Diskcoder.Petya.

Рис. Значок дроппера Petya с нарисованным щитом UAC. (данные Malwarebytes)

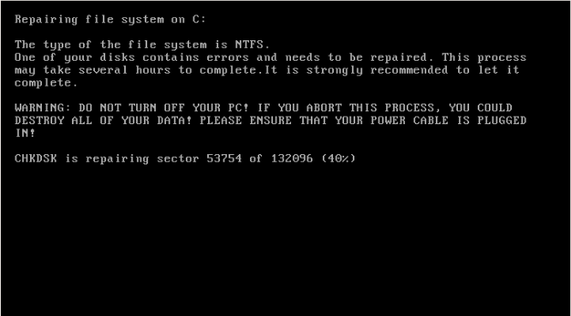

После запуска дроппера в системе, Windows падает в BSOD, а после перезагрузки вымогатель отображает пользователю фальшивое окно стандартного инструмента Windows для работы с диском под названием chkdsk. В это время, Petya шифрует данные раздела.

Рис. Фальшивое окно chkdsk после перезагрузки системы. (данные Malwarebytes)

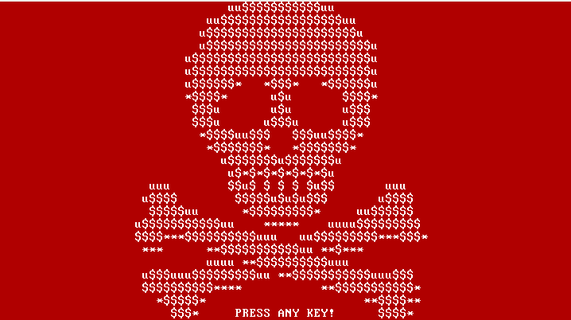

После выполнения своих вредоносных функций, пользователь увидит следующий экран.

Рис. Вымогатель отображает экран пользователю. (данные Malwarebytes)

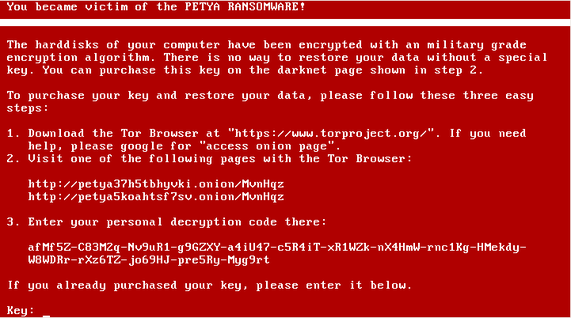

Рис. Экран с требованием выкупа, который появляется после предыдущего. (данные Malwarebytes)

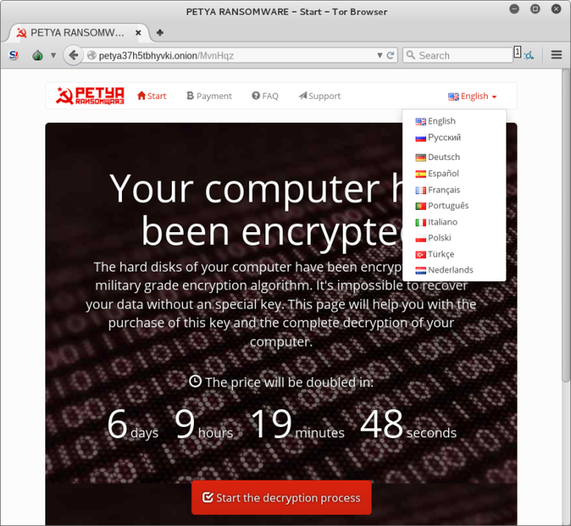

Рис. Внешний вид веб-сайта, на котором можно оплатить выкуп (принадлежит анонимной сети TOR). (данные Malwarebytes)

Для реализации своих функций без участия Windows на самом раннем этапе загрузки, вымогатель использует свой bootstrap-код, который записывается вместо стандартного, а также использует свой загрузчик, который размещает в первых секторах раздела диска. Оригинальное содержимое секторов шифруется простой операцией XOR и хранится на диске.

Демонстрация работы Petya.

Для защиты от вымогателя мы рекомендуем использовать антивирусное ПО, а также не переходить по ссылкам, полученным из недоверенных источников. Антивирусные продукты ESET обнаруживает Petya как Win32/Diskcoder.Petya.

Автор: ESET NOD32

Источник [3]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/blog-kompanii-eset-nod32/116891

Ссылки в тексте:

[1] обнаружила: http://www.heise.de/security/meldung/Erpressungs-Trojaner-Petya-riegelt-den-gesamten-Rechner-ab-3150917.html

[2] использует: https://blog.malwarebytes.org/threat-analysis/2016/04/petya-ransomware/

[3] Источник: https://habrahabr.ru/post/280746/

Нажмите здесь для печати.