Исходные тексты бота Gozi утекли в сеть

Subj, комплект исходных текстов бота Gozi ISFB (a.k.a Ursnif) опубликован в открытом доступе и доступен всем желающим. Вредоносная программа Ursnif является достаточно серьезным инструментом для работы с http и https трафиком на компьютере жертвы, она содержит в себе 32-битный и 64-битный компоненты полезной нагрузки для внедрения их в различные работающие процессы таких веб-браузеров как Google Chrome, Microsoft Internet Explorer, Mozilla Firefox, а также привилегированный процесс диспетчера сервисов Services.exe.

Ursnif начал активно использоваться киберпреступниками еще пять лет назад, а самые первые его версии вышли в свет еще в 2008 г. Злоумышленники активно использовали набор эксплойтов Blackhole exploit kit для распространения дропперов трояна. Недавно мы писали [1], что сам автор Blackhole получил семь лет тюрьмы. Gozi или Ursnif использовался злоумышленниками как похититель различной информации на системе жертвы, включая, учетные данные таких сервисов как FTP, Telnet, POP3, и IMAP.

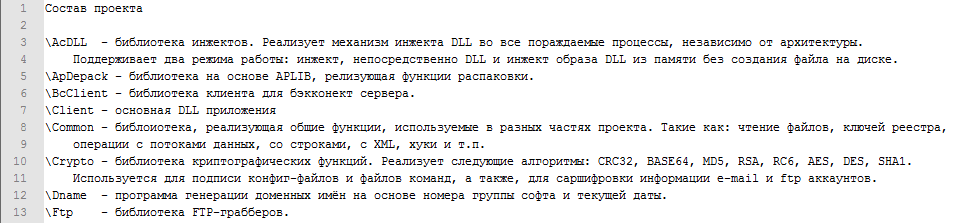

Комплект исходных текстов содержит достаточно подробное описание выполняемых ботом функций, а также предназначение его различных компонентов и файлов. Операторы управляют Ursnif посредством командного C&C-сервера, передавая ему соответствующие инструкции. Передаваемые боту файлы конфигурации и наборы команд подписываются с использованием асимметричного алгоритма RSA. В случае неверной подписи таких файлов, бот отбрасывает присланные ему данные.

Рис. Информация о части проекта Ursnif из файла Readme.

Бот использует шифрование файлов дропперов, а также файлов DLL, используемых в качестве полезной нагрузки, что усложняет их анализ антивирусными аналитиками. В качестве примера можно привести следующие файлы Gozi.

Файл дроппера ссылка [2].

Расшифрованное тело дроппера ссылка [3].

Извлеченный файл 32-битной DLL ссылка [4].

Извлеченный файл 64-битной DLL ссылка [5].

Gozi использует следующий доверенный раздел системного реестра для регистрации полезной нагрузки HKLMSystemCurrentControlSetSession ManagerAppCertDlls. Он также перехватывает ряд системных функций различных библиотек Windows для получения контроля за системными функциями:

- CreateProcessAsUser(A/W)

- CreateProcess(A/W)

- CryptGetUserKey

- InternetReadFile

- HttpSendRequest(A/W)

- InternetReadFileEx(A/W)

- InternetCloseHandle

- InternetQueryDataAvailable

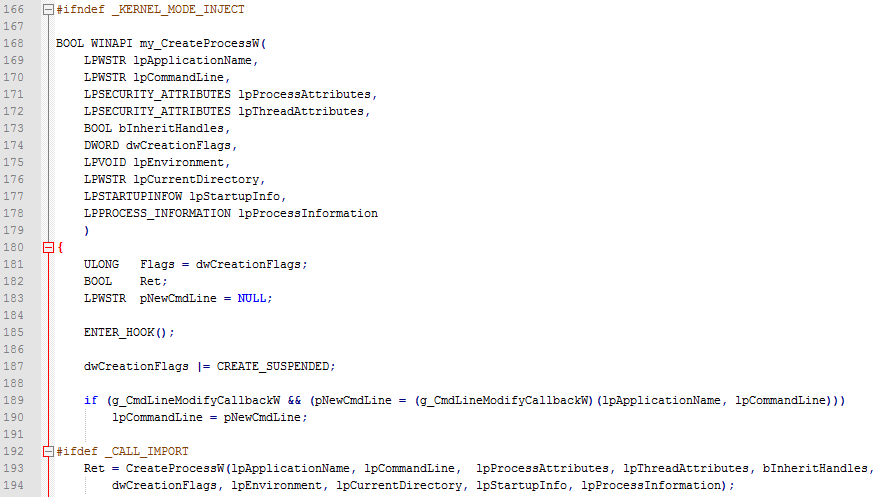

Так как Gozi внедряется в процесс Windows Explorer, он может контролировать оттуда создание всех интересующих его процессов, включая, вышеупомянутые веб-браузеры за счет перехвата функций CreateProcess и CreateProcessAsUser. Пример такого перехвата показан ниже на рисунке.

Рис. Часть исходного кода функции-перехвата kernel32!CreateProcess. Присутствие макроса _KERNEL_MODE_INJECT говорит о возможной руткит-составляющей бота.

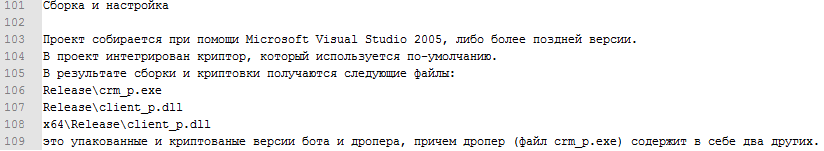

Рис. Информация о сборке проекта.

По данным исследователей IBM Security, на базе исходных текстов Gozi уже создан гибрид этой вредоносной программы с трояном Nymaim, подробнее об этом можно прочитать здесь [6]. Антивирусные продукты ESET обнаруживают Gozi как Win32/PSW.Papras.

Автор: ESET NOD32

Источник [7]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/blog-kompanii-eset-nod32/118255

Ссылки в тексте:

[1] писали: https://habrahabr.ru/company/eset/blog/281655/

[2] ссылка: https://www.virustotal.com/file/4f48554c99445b40001517e9c533f76d863b79151baf51597b7f7557829c22a0/analysis/

[3] ссылка: https://www.virustotal.com/file/3e4c5c963cacb6ba08eee570ba4f8feac3d2a2878ba27e8daa4226aac0f29af0/analysis/

[4] ссылка: https://www.virustotal.com/file/4df409983e91d12929d5e2957029ab29225e7bc0926bc2b7bb38401b1c871da9/analysis/1342278900//

[5] ссылка: https://www.virustotal.com/file/3f2bfd295014c0723d1c741c1a6704b27ee67d9544e154e2ba80b3fc34aeb198/analysis/1342278955/

[6] здесь: https://securityintelligence.com/meet-goznym-the-banking-malware-offspring-of-gozi-isfb-and-nymaim/

[7] Источник: https://habrahabr.ru/post/281787/

Нажмите здесь для печати.