Специалисты ESET выпустили инструмент для расшифровки файлов TeslaCrypt

Наши специалисты выпустили [1] специальный служебный инструмент — расшифровщик (декриптор) зашифрованных вымогателем TeslaCrypt [2] файлов. Приложение TeslaCryptDecryptor поможет расшифровать файлы тем пользователям, которые пострадали от деятельности вредоносной программы TeslaCrypt новых версий v3 и v4. Создание инструмента стало возможным после того, как киберпреступники, стоящие за его разработкой, закрыли проект, а одному из наших аналитиков удалось получить универсальный ключ для расшифровки файлов.

Один из наших антивирусных экспертов — Igor Kabina, который отслеживал деятельность этой вредоносной программы, а также связанные с ней изменения, является автором этого инструмента. Мы заметили снижение активности TeslaCrypt уже несколько недель назад, когда стало очевидно, что авторы собираются отказываться от поддержки своего «продукта». В то же время, другие киберпреступники, которые зарабатывали на распространении TeslaCrypt, стали переключаться на другой вымогатель CryptProjectXXX [3].

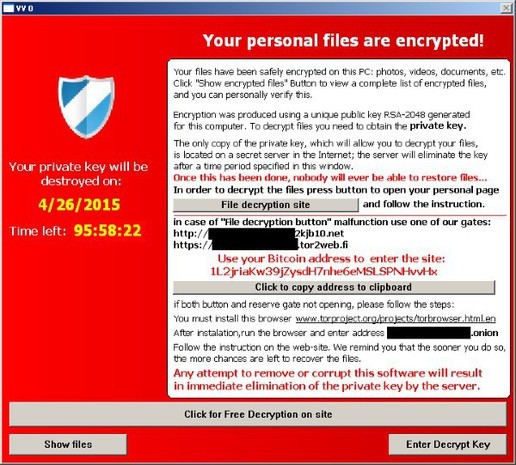

Рис. Окно с требованием выкупа TeslaCrypt.

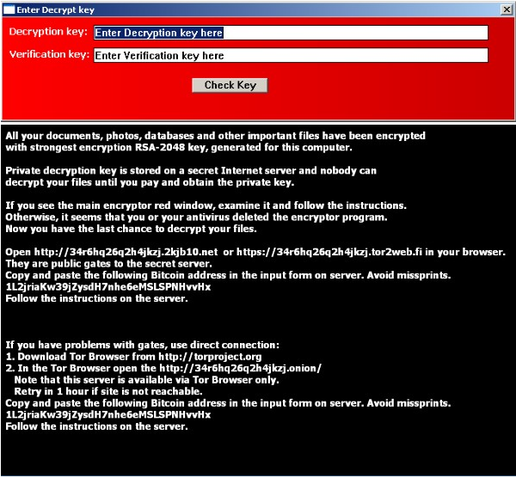

Рис. Интерфейс окна ввода включа TeslaCrypt.

Антивирусные продукты ESET обнаруживают вредоносные файлы вымогателя как Win32/Filecoder.TeslaCrypt. Вымогатель может использовать для зашифрованных файлов таких расширения как .xxx, .ttt, .micro, .mp3.

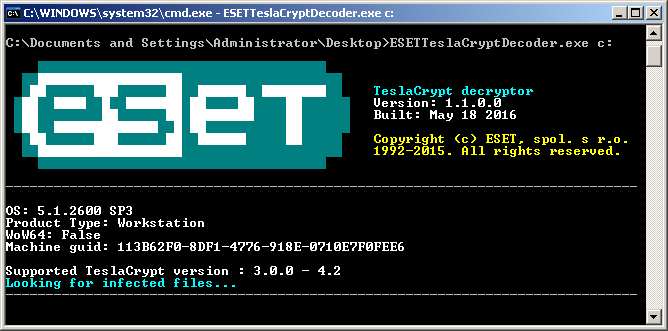

Рис. Интерфейс инструмента ESETTeslaCryptDecryptor.

ESETTeslaCryptDecryptor лучше всего запускать с аргументом буквы диска, т. е., например, «ESETTeslaCryptDecryptor.exe C:». Программа автоматически выполнит поиск зашифрованных на томе файлов с их последующей расшифровкой.

Кроме этого, программа поддерживает следующие ключи командной строки:

- /s — запуск в «тихом» режиме;

- /f — запуск в «принудительном» режиме;

- /d — запуск в режиме отладки;

- /n — просто перечислить зашифрованные вымогателем файлы (без автоматической расшифровки);

- /h или /? — справка по параметрам;

Необходимо подчеркнуть, что вымогатели остаются одними из самых опасных компьютерных угроз на сегодня, поэтому профилактика заражения данным видом вредоносного ПО имеет очень важное значение. Следует регулярно устанавливать обновления для ОС, а также используемого ПО. Кроме этого, следует использовать надежные решения безопасности и использовать резервное копирование данных. Резервное копирование является одним из основных механизмов защиты от деструктивной деятельности вымогателей.

Мы также советуем всем пользователям быть очень осторожным при переходе по ссылкам в сообщениях электронной почты или браузерах, а также при открытии файлов во вложениях. Это особенно актуально для сообщений, которые поступают из неизвестных источников или просто выглядят подозрительно.

Автор: ESET NOD32

Источник [4]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/blog-kompanii-eset-nod32/125033

Ссылки в тексте:

[1] выпустили: http://download.eset.com/special/ESETTeslaCryptDecryptor.exe

[2] TeslaCrypt: http://virus-radar.com/en/Win32_Filecoder.TeslaCrypt.A/description

[3] CryptProjectXXX: http://virus-radar.com/en/Win32_Filecoder.CryptProjectXXX.B/description

[4] Источник: https://habrahabr.ru/post/302270/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.