Спам-кампания “Love you” перенацелена на Японию

Изучая свежую волну спама в России [1], мы обратили внимание на другую атаку. С середины января 2019 года известная кампания “Love you” [2] доработана и перенацелена на Японию, где используется для распространения шифратора GandCrab 5.1.

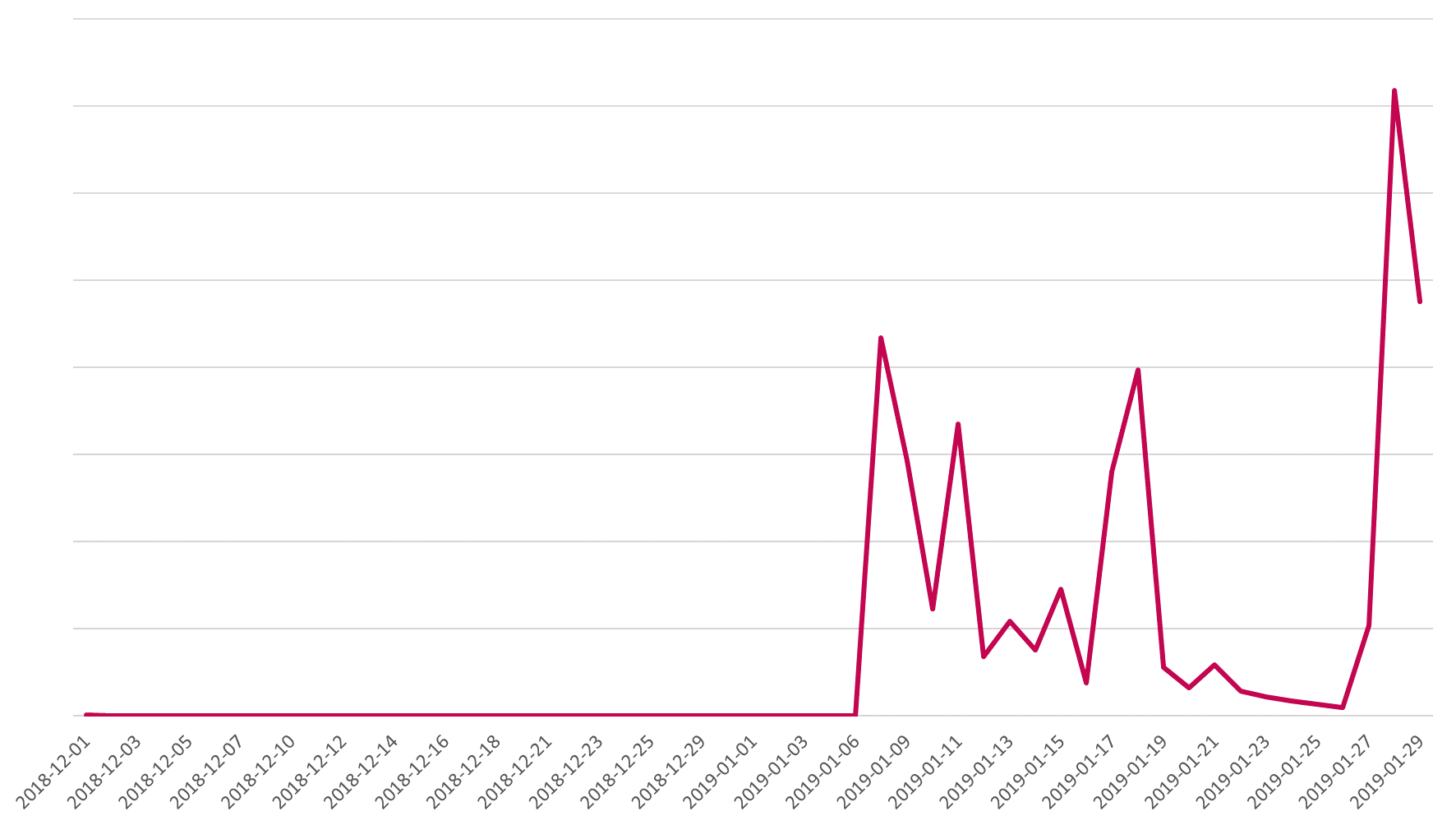

По данным телеметрии, последняя версия “Love you” запущена 28 января 2019 года, ее активность примерно вдвое превысила первоначальную (см. график ниже). Как и в середине января, с помощью спама распространяется набор вредоносных полезных нагрузок с некоторыми обновлениями. Так, мы видели попытки загрузки криптомайнера, ПО для изменения системных настроек, вредоносного загрузчика, червя Phorpiex, а также шифратора GandCrab версии 5.1.

Рисунок 1. Детектирование вредоносных вложений JavaScript, распространяемых в кампании “Love you” и ее последней волне

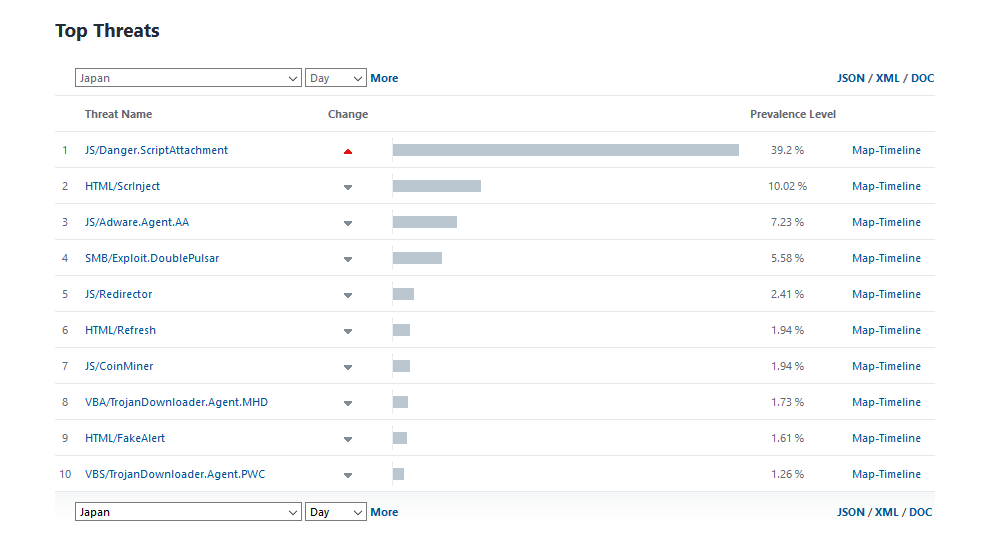

По состоянию на 29 января 2019 года подавляющее большинство обнаружений приходится на Японию (95%), каждый час детектируются десятки тысяч вредоносных писем. В тот же день JS/Danger.ScriptAttachment (по классификации ESET — вредоносный JavaScript, распространяемый через вложения электронной почты) был четвертой по числу обнаружений угрозой в мире и угрозой №1 в Японии (см. ниже).

Рисунок 2. JS/Danger.ScriptAttachment был угрозой №1 в Японии по состоянию на 29 января

Сценарий атаки

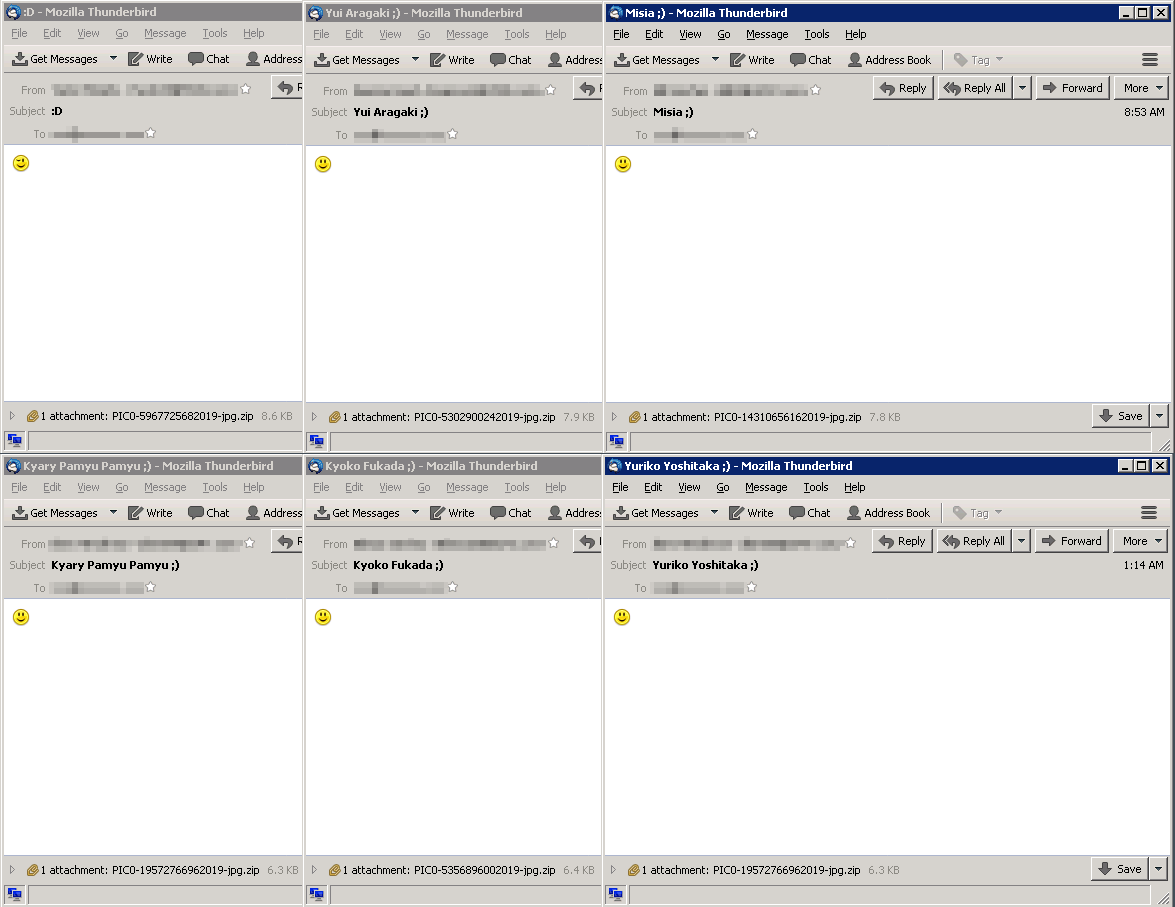

В последней кампании атакующие изменили тексты рассылок, перейдя от «Love You» в теме письма к заголовкам, связанным с Японией. Прежним осталось множество смайлов в теме и теле письма.

Темы писем, которые мы видели в ходе анализа:

— Yui Aragaki ;)

— Kyary Pamyu Pamyu ;)

— Kyoko Fukada ;)

— Yuriko Yoshitaka ;)

— Sheena Ringo ;)

— Misia ;)

(японские звезды )

Изученные вредоносные вложения представляют собой ZIP-архивы, замаскированные под изображения с именами формата PIC0-[9-digit-number]2019-jpg.zip. На рисунке ниже представлены примеры таких писем.

Рисунок 3. Примеры спам-писем из «японской» кампании

ZIP-архив содержит JavaScript-файл с именем в том же формате, но заканчивающимся только на .js. После извлечения и запуска JavaScript загружает полезную нагрузку первого этапа с C&C-сервера атакующих – ЕХЕ-файл, детектируемый продуктами ESET как Win32/TrojanDownloader.Agent.EJN. URL-адреса, на которых размещена эта полезная нагрузка, имеют путь, заканчивающийся на bl*wj*b.exe (имя файла изменено) и krabler.exe; эта полезная нагрузка загружается в C:Users[username]AppDataLocalTemp[random].exe.

Полезная нагрузка первого этапа скачивает одну из следующих финальных полезных нагрузок с того же C&C-сервера:

— шифратор GandCrab версии 5.1

— криптомайнер

— червь Phorpiex

— загрузчик, работающий в соответствии с языковыми настройками (скачивает полезную нагрузку только в том случае, если языковые настройки зараженного компьютера соответствуют Китаю, Вьетнаму, Южной Корее, Японии, Турции, Германии, Австралии или Великобритании)

— ПО для изменения системных настроек

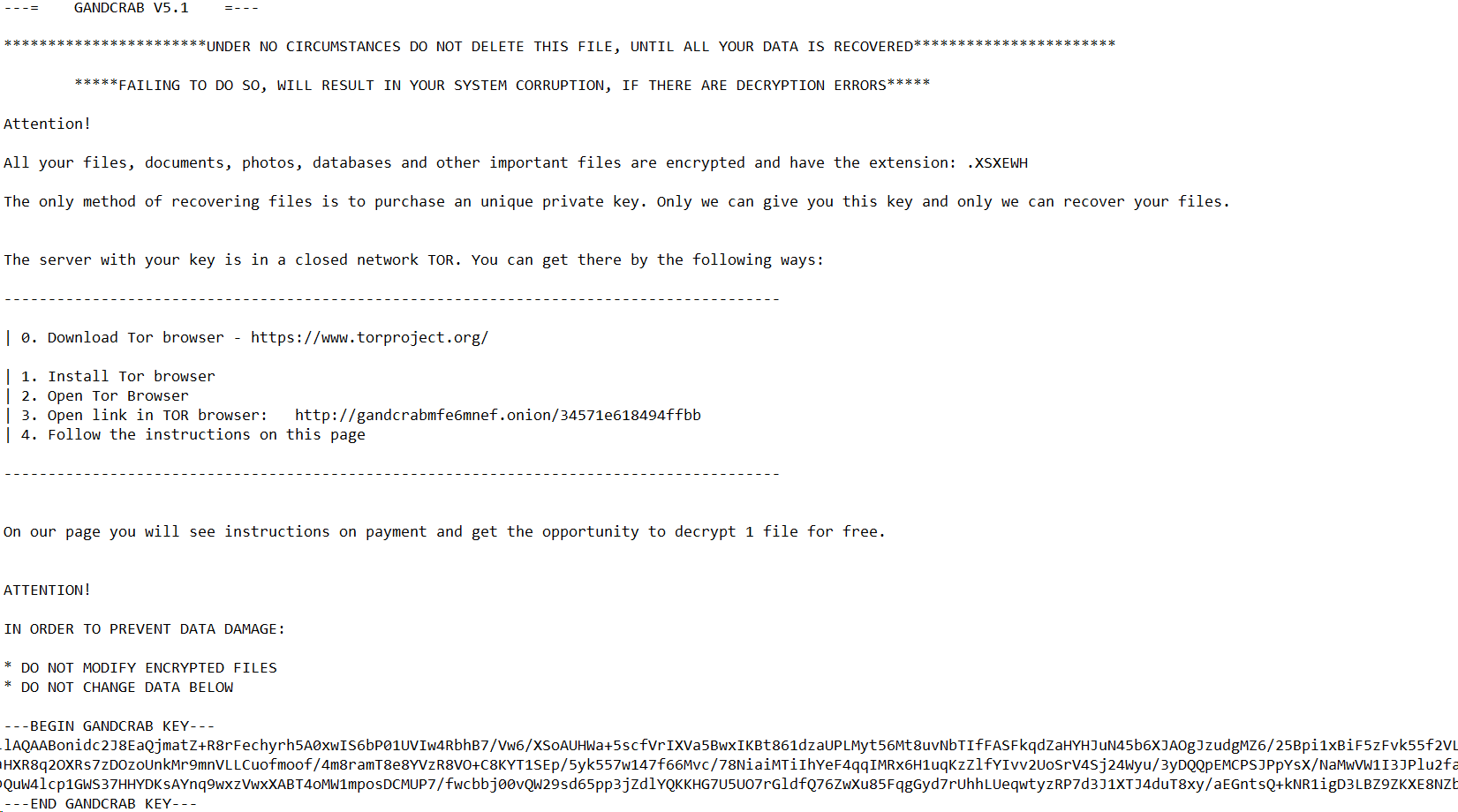

GandCrab 5.1 шифрует файлы, добавляя случайное расширение из пяти символов к их именам. Требования выкупа, содержащие это расширение в именах файлов и их содержимом, создаются в каждой папке, затронутой шифратором.

Рисунок 4. Требование выкупа GandCrab v5.1

Полезная нагрузка данной кампании скачивается с IP-адреса 92.63.197[.]153, геолокация которого соответствует Украине. Адрес использовался в кампании “Love you” с середины января.

Индикаторы компрометации

Примеры хешей вредоносных вложений ZIP

8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026

Детектирование ESET: JS/Danger.ScriptAttachment

Примеры хешей загрузчиков JavaScript

cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9

Детектирование ESET: JS/TrojanDownloader.Agent.SYW или JS/TrojanDownloader.Nemucod.EDK

Примеры хешей полезной нагрузки первого этапа

47C1F1B9DC715D6054772B028AD5C8DF00A73FFC

Детектирование ESET: Win32/TrojanDownloader.Agent.EJN

Примеры хешей финальной полезной нагрузки

Шифратор GandCrab 885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32/Filecoder.GandCrab.E

Криптомайнер 14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32/CoinMiner.BEX

Червь Phorpiex D6DC8ED8B551C040869CD830B237320FD2E3434A Win32/Phorpiex.J

Загрузчик AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32/TrojanDownloader.Agent.EEQ

ПО для изменения системных настроек 979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32/Agent.VQU

C&C-сервер, используемый в кампании

92.63.197[.]153

Автор: esetnod32

Источник [4]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/blog-kompanii-eset-nod32/307803

Ссылки в тексте:

[1] волну спама в России: https://habr.com/ru/company/eset/blog/437982/

[2] кампания “Love you”: https://isc.sans.edu/forums/diary/Heartbreaking+Emails+Love+You+Malspam/24512/

[3] шоу-бизнеса: http://starfever.ru/

[4] Источник: https://habr.com/ru/post/439068/?utm_campaign=439068

Нажмите здесь для печати.