Любое устройство BLE становится трекером AirTag без рута

Специалисты по безопасности разработали универсальный способ трекинга любых мобильных устройств через сеть «Локатор» [1] (Apple FindMy) — с ведома или без ведома владельцев этих устройств. Метод обеспечивает точное определение координат, не используя GPS-навигацию и WiFi.

Система работает на любом устройстве с поддержкой Bluetooth Low Energy (BLE): на персональных компьютерах, ноутбуках, смартфонах и планшетах под управлением операционных систем Windows, Linux, Android и др. Требуется только установить приложение, которое будет выдавать себя за трекер AirTag в сети FindMy.

Служба FindMy

Служба «Локатор» [1] (FindMy) и нативные приложение FindMy [2] работают на устройствах Apple, используя фирменный облачный сервис iCloud.

Приложение предустановлено на iOS, iPadOS, macOS и watchOS и обладает картографическим интерфейсом.

«Локатор» позволяет найти пропавшее устройство, даже если в момент поиска оно не подключено к интернету и/или выключено. Сеть работает без подключения к интернету, отправляя сигналы Bluetooth с пропавшего устройства, распознаваемые устройствами Apple, которые находятся поблизости. Затем эти устройства передают данные о геопозиции пропавшего устройства в iCloud, благодаря чему владелец пропавшего устройства может найти его.

В поиске участвует любое устройство Apple, на котором в настройках локатора включён офлайн-поиск.

«Локатор» позволяет отслеживать геопозицию, отмечать статус пропавшего устройства, получать уведомления о забытой вещи, стирать и воспроизводить звуковой сигнал на устройствах Apple, связанных одной учётной записью, включая AirPods и Apple AirTag. Частично работает с некоторыми вещами сторонних производителей [3].

Впервые было добавлено в каталог приложений 19 сентября 2019 года.

«Локатор» на сторонних устройствах

Исследователи из Университета Джорджа Мейсона (США) разработали способ [4], как использовать систему «Локатор» с любого устройства, которое поддерживает стандарт Bluetooth Low Energy (BLE):

- Вредоносная программа запускается на устройстве и узнаёт идентификатор Bluetooth устройства.

- Программа подключается к вредоносному серверу, который генерирует пару ключей, соответствующих Bluetooth-идентификатору устройства.

- После этого устройство начинает передавать сигнал AirTag на соседние устройства Apple. Сигнал BLE в поле адреса содержит 46 из 224 бит открытого ключа.

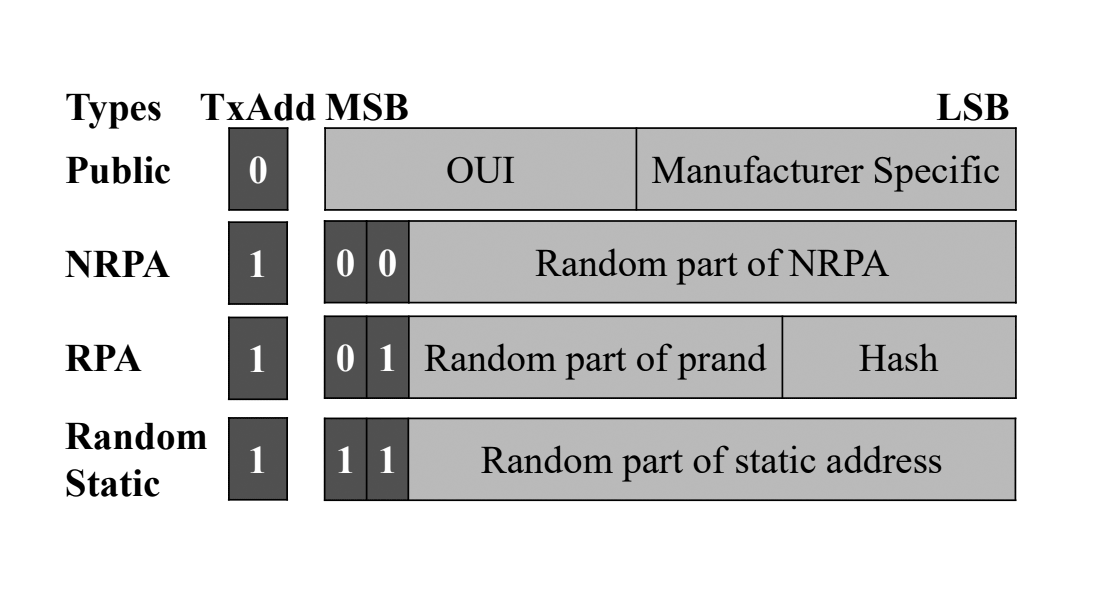

Заголовок объявления BLE указывает на тип адреса, он задаётся тремя битами: Public, NRPA, RPA, Random Static.

Предполагается, что объявления о потерянных устройствах должны быть Random Static, но исследователи обнаружили, что «слушатели» в сети Apple FindMy принимают объявления для любого типа адреса. Этот факт используется для генерации закрытой части открытого ключа, который соответствует существующему BLE-адресу хост-адаптера.

Поскольку BLE-адрес хост-адаптера менять не нужно, этот способ работает без рута.

- Любые iPhone или iPad, участвующие в программе Find My, проходящие поблизости, примут эти сигналы и сообщат о местоположении в облако Apple. Затем злоумышленник может получить доступ к этим отчётам о местоположении.

Злоумышленнику не обязательно находиться рядом, он может отслеживать местоположение жертвы за тысячи километров, если рядом с ней находятся люди с непропатченными гаджетами Apple.

Более подробно технология описана в научной статье [5].

Исходный код троянской программы nRootTag опубликован на Github [6], там же идёт обсуждение этой темы с разработчиками [7].

Способ можно использовать в легальных целях, с ведома пользователя, а также в нелегальных, без ведома человека:

- для отслеживания детей и животных;

- для отслеживания передвижения покупателей по магазину, без установки дорогостоящего оборудования и видеокамер (информация о маршруте пользователя и его предпочтениях в магазине используется для выбора таргетированной рекламы);

- для регистрации мест, которые посещает потребитель: магазинов, ресторанов, а также других его привычек, для показа таргетированных рекомендаций (особенно эффективно в сочетании с историей покупок и историей посещённых страниц в интернете);

- дата-брокеры могут собирать персональную информацию о гражданах с целью дальнейшей перепродажи;

- силовые структуры и разведывательные агентства могут быть заинтересованы в слежке за подозреваемыми в рамках оперативно-разыскных мероприятий и операций наружного наблюдения;

- преступники логично заинтересуются этой технологией для отслеживания пустующих домов и автомобилей, когда владелец в отъезде;

- сталкеры — для слежки за конкретными людьми, которых они преследуют.

Можно добавить, что фреймворк OpenHayStack [8] для несанкционированного подключения к сети «Локатор» был опубликован в открытом доступе четыре года назад.

Патч

Apple закрыла данную уязвимость в декабре 2024 года (iOS 18.2 [9], visionOS 2.2 [10], iPadOS 17.7.3 [11], 18.2 [9], watchOS 11.2 [12], tvOS 18.2 [13], macOS Ventura 13.7.2 [14], macOS Sonoma 14.7.2 [15], Sequoia 15.2 [16]).

Но метод всё равно остаётся эффективным до тех пор, пока вокруг остались непропатченные устройства Apple.

Чтобы избежать несанкционированной слежки, рекомендуется устанавливать приложения только из доверенных источников, ведь данную функцию можно встроить в любое стороннее приложение, например, банковский софт или игру. Известны случаи, когда даже авторитетные и невинные приложения сменяли владельца, а новый разработчик выпускал обновление с вредоносной функциональностью.

Владельцам устройств Apple рекомендуется установить последние патчи, чтобы их гаджеты не использовались злоумышленниками для слежки за посторонними лицами.

Автор: GlobalSign_admin

Источник [17]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/bluetooth/418695

Ссылки в тексте:

[1] «Локатор»: https://www.icloud.com/find/

[2] нативные приложение FindMy: https://www.apple.com/by/icloud/find-my/

[3] некоторыми вещами сторонних производителей: https://support.apple.com/ru-ru/guide/iphone/iph09cb07b40/ios

[4] разработали способ: https://nroottag.github.io/

[5] научной статье: https://cs.gmu.edu/~zeng/papers/2025-security-nroottag.pdf

[6] опубликован на Github: https://github.com/Chapoly1305/nroottag/

[7] обсуждение этой темы с разработчиками: https://github.com/Chapoly1305/nroottag/discussions

[8] OpenHayStack: https://github.com/seemoo-lab/openhaystack

[9] iOS 18.2: https://support.apple.com/en-us/121837#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[10] visionOS 2.2: https://support.apple.com/en-us/121845#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[11] iPadOS 17.7.3: https://support.apple.com/en-us/121838#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[12] watchOS 11.2: https://support.apple.com/en-us/121843#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[13] tvOS 18.2: https://support.apple.com/en-us/121844#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[14] macOS Ventura 13.7.2: https://support.apple.com/en-us/121842#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[15] macOS Sonoma 14.7.2: https://support.apple.com/en-us/121840#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[16] Sequoia 15.2: https://support.apple.com/en-us/121839#:~:text=for%20their%20assistance.-,Proximity,-We%20would%20like

[17] Источник: https://habr.com/ru/companies/globalsign/articles/906786/?utm_campaign=906786&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.