В службе технической поддержки клиентов американского офиса «Лаборатории Касперского» появилась новая сотрудница — виртуальная девушка Саша. Должностная инструкция предписывает ей вежливо и компетентно помогать клиентам в онлайн-режиме: отвечать на их вопросы или советовать, куда и как им пройти на сайте, чтобы получить необходимую информацию. Откуда у американского агента русское имя, расскажет руководитель проекта Дэвид Марчионек.Читать полностью »

В службе технической поддержки клиентов американского офиса «Лаборатории Касперского» появилась новая сотрудница — виртуальная девушка Саша. Должностная инструкция предписывает ей вежливо и компетентно помогать клиентам в онлайн-режиме: отвечать на их вопросы или советовать, куда и как им пройти на сайте, чтобы получить необходимую информацию. Откуда у американского агента русское имя, расскажет руководитель проекта Дэвид Марчионек.Читать полностью »

Рубрика «антивирусы» - 11

Американским пользователям поможет Саша

2012-06-13 в 11:29, admin, рубрики: kaspersky, kaspersky lab, антивирусы, Блог компании «Лаборатория Касперского», вирусы, информационная безопасность, искусственный интеллект, касперский, лаборатория касперского, техподдержка, метки: Kaspersky, kaspersky lab, антивирусы, вирусы, касперский, лаборатория касперского, техподдержкаАнализ структуры управления Flame

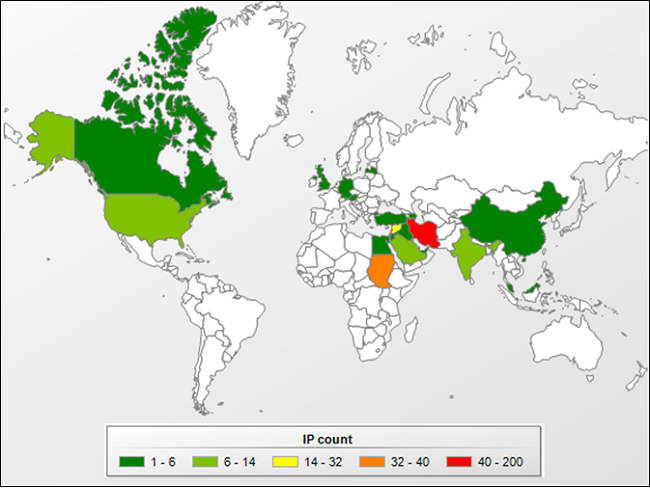

2012-06-05 в 8:27, admin, рубрики: flame, kaspersky, kaspersky lab, антивирусы, Блог компании «Лаборатория Касперского», вирусы, Вирусы (и антивирусы), информационная безопасность, касперский, кибершпионаж, лаборатория касперского, червь, метки: flame, Kaspersky, kaspersky lab, антивирусы, вирусы, касперский, кибершпионаж, лаборатория касперского, червьНе прошло и пары недель с момента обнаружения Flame, как мы смогли перехватить управление большинством вредоносных доменов, используемых командными серверами червя. В результате детального анализа полученной таким образом информации, наши эксперты пришли к следующим выводам:

• Командные серверы Flame, действовавшие в течение нескольких лет, были отключены сразу же после того, как на прошлой неделе «Лаборатория Касперского» раскрыла существование вредоносной программы.

• На данный момент известно более 80 доменов, задействовавшихся для передачи данных на командные серверы Flame, которые были зарегистрированы в период с 2008 по 2012 гг.

• За последние 4 года командные серверы Flame попеременно располагались в различных странах мира, включая Гонконг, Турцию, Германию, Польшу, Малайзию, Латвию, Великобританию и Швейцарию.

• Для регистрации доменов командных серверов Flame использовались фальшивые регистрационные данные и различные компании-регистраторы, причем данная активность началась еще в 2008 году.

• Злоумышленников, использующих Flame для кражи информации, особенно интересовали офисные документы, файлы PDF и чертежи AutoCAD.

• Данные, загружаемые на командные серверы Flame, шифровались с использованием относительно простых алгоритмов. Украденные документы сжимались при помощи библиотеки Zlib с открытым исходным кодом и модифицированного алгоритма PPDM-сжатия.

• По предварительным данным, 64-разрядная версия операционной системы Windows 7, которая ранее уже была рекомендована «Лабораторией Касперского» как одна из самых безопасных, оказалась не подвержена заражению Flame.

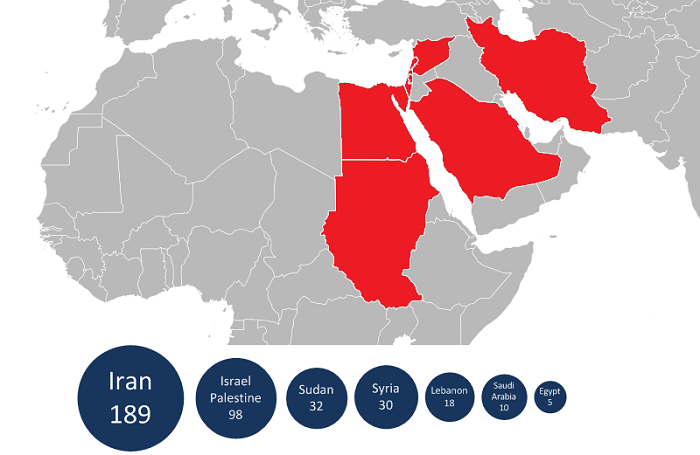

География распространения FlameЧитать полностью »

Flame: что известно на данный момент

2012-05-31 в 11:40, admin, рубрики: flame, kaspersky, kaspersky lab, антивирусы, Блог компании «Лаборатория Касперского», вирусы, Вирусы (и антивирусы), информационная безопасность, касперский, кибершпионаж, лаборатория касперского, метки: flame, Kaspersky, kaspersky lab, антивирусы, вирусы, касперский, кибершпионаж, лаборатория касперскогоВы уже слышали про Flame? Присаживайтесь поудобнее, сейчас мы предоставим вам все подробности.

Вирусы Duqu и Stuxnet повысили градус кибервойны на Ближнем Востоке, однако недавно мы обнаружили, пожалуй, самое изощренное кибероружие на сегодняшний день. Червь Flame, созданный для кибершпионажа, попал в поле зрения экспертов «Лаборатории Касперского» при проведении исследования по запросу Международного союза электросвязи (МСЭ), обратившегося к нам за содействием в поиске неизвестной вредоносной программы, которая удаляла конфиденциальные данные с компьютеров, расположенных в странах Ближнего Востока. В процессе поиска этой программы, получившей название Wiper, мы обнаружили новый образец вредоносного ПО, который был назван Worm.Win32.Flame.

Семь стран, подвергшихся наибольшему количеству атакЧитать полностью »

Яндекс ищет вирусного аналитика

2012-05-24 в 15:05, admin, рубрики: антивирусы, вакансия, Вирусы (и антивирусы), вредоносный код, яндекс, метки: антивирусы, вакансия, вредоносный код, яндексВ Яндексе сформировалась небольшая, но хорошая команда, занятая антивирусными проектами. Однако вредоносных сайтов и программ (то есть задач для нас) — все больше, а нас — мало. Поэтому мы расширяем команду и ищем вирусного аналитика.

Главная задача вирусного аналитика — повышение точности детектирования антивирусной системы. Помимо анализа вредоносных сайтов, вирусный аналитик оказывает также помощь в решении технических проблем пользователей и консультирование по вопросам, связанным с антивирусными сервисами (отвечать на вопросы пользователей, вебмастеров и коллег, например, содержит ли объект вредоносный код, почему мы считаем код вредоносным и как от него избавиться.)

Понадобится опыт веб-разработки: JS, HTTP, PHP, SQL, конфигурирования веб-серверов.

Также лишним не будет знание С, WinAPI, архитектуры ОС.

Предпочтение кандидатам с Python/Perl, опытом работы с вредоносным кодом (обратная разработка, устранение активного заражения системы ), знанием современных антивирусных технологий.

Читать полностью »

FBI намекает: пора воспользоваться антивирусом!

2012-04-24 в 7:08, admin, рубрики: антивирусы, Блог компании MyAsterisk, троян, метки: антивирусы, троянФедеральное Бюро Расследований собирается отключить порядком 360 000 компьютеров Windows от Сети Интернет по причине массового заражения вирусом DNS Changer. Сроки воспользоваться антивирусом до 9 июля, после чего доступ во Всемирную Паутину для многих будет закрыт.

Ботнет на Mac: подробности

2012-04-12 в 13:08, admin, рубрики: kaspersky, kaspersky lab, mac, антивирусы, Блог компании «Лаборатория Касперского», ботнет, вирусы, Вирусы (и антивирусы), информационная безопасность, касперский, лаборатория касперского, метки: Kaspersky, kaspersky lab, mac, антивирусы, ботнет, вирусы, касперский, лаборатория касперскогоПривет!

На днях наши коллеги из компании Dr. Web обнаружили ботнет из более чем 550 тысяч Маков. Ну вот, «опять начинается», скажете вы. Но ведь правда же! На данный момент по миру уже зафиксировано более 670 тыс. зараженных компьютеров, хоть нас, русских пользователей, это пока и не касается особо (см. карту):

А Вы хотите свой личный VirusTotal?

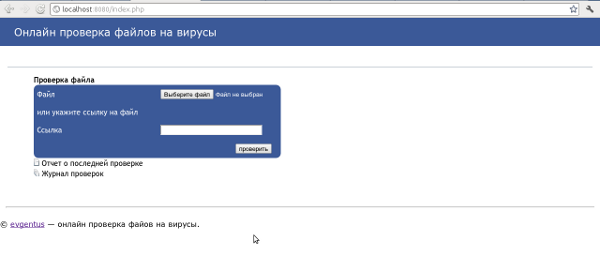

2012-03-30 в 18:13, admin, рубрики: php, virustotal, антивирусы, вирусы, метки: PHP, virustotal, антивирусы, вирусыДоброго времени суток!

Хочу рассказать и показать как можно сделать сервис по проверке файлов различными антивирусами(аля virustotal.com).

С чего же начать?! Ах дааа… С картинки!

Делаем домашний VirusTotal

2012-03-30 в 18:13, admin, рубрики: php, virustotal, антивирусы, вирусы, метки: PHP, virustotal, антивирусы, вирусыДоброго времени суток!

Хочу рассказать и показать как можно сделать сервис по проверке файлов различными антивирусами(аля virustotal.com).

С чего же начать?! Ах дааа… С картинки!

Патчи за март 2012 — уязвимость в Remote Desktop

2012-03-16 в 10:21, admin, рубрики: kaspersky, kaspersky lab, microsoft, remote desktop, антивирусы, Блог компании «Лаборатория Касперского», вирусы, информационная безопасность, касперский, лаборатория касперского, патчи, метки: Kaspersky, kaspersky lab, microsoft, remote desktop, антивирусы, вирусы, касперский, лаборатория касперского, патчи Привет!

Спешите видеть пост нашего эксперта Курта Баумгартнера о последнем «Вторнике патчей»!

Порция патчей за март 2012 устраняет ряд уязвимостей в технологиях Microsoft, включая баг в службе Remote Desktop (pre-authentication ring0 use-after-free RCE), DoS-уязвимость в Microsoft DNS Server и несколько менее критичных локальных уязвимостей EoP.Читать полностью »

Блог компании «Лаборатория Касперского» / Качайте без спешки

2012-03-05 в 10:35, admin, рубрики: kaspersky, kaspersky lab, антивирусы, ваирусы, касперский, лаборатория касперского, партнерские программыДоброго дня всем! Сегодня наш старший вирусный аналитик Вячеслав Закоржевский расскажем вам о том, как он попробовал найти в интернете справочник по транзисторам, и что из этого получилось:

Думаю, что подавляющее большинство пользователей пользуются интернетом для скачивания того или иного контента, иногда законного, а иногда и нет. Этим и пользуются злоумышленники. Чтобы наглядно показать, как это происходит, я провел небольшое исследование в боевых условиях.

Начал я с того, что решил попробовать скачать «справочник по транзисторам», для чего воспользовался Google’ом. Появилось ожидаемо много результатов поиска.