Разрабатываемые нами сервисы — онлайн-консультант RedHelper и обратный звонок RedConnect работают с личными данными посетителей, и потому требуют очень тщательного подхода к безопасности как клиентской части виджета, так и к серверной. В этой статье мы немного расскажем о том, какие типы угроз могут ожидать Ваш после установки различных виджетов, и как мы обеспениваем безопасность в наших продуктах.

Безопасность виджета

Зачастую владелец сайта может даже не догадываться, что страницы его представительства в интернете чем-то заражены. Конечно, в последнее время хостеры достаточно успешно начали решать эту проблему, постоянно проводя проверку файлов своих клиентов на наличие вредоносного кода, но и это, как известно, не панацея.

Чтобы защитить клиентскую часть виджеты RedHelper загружается через iframe. Те, кто в курсе как работает эта технология уже поняли, в чем суть. Но все же приведу аналогию. Iframe можно сравнить с посольством. Какие бы страшные вещи не происходили за забором посольства, внутри действуют законы того государства, чей флаг развивается над входом. Точно так же и для iframe-виджета RedHelper не важно, какие угрозы и дыры в безопасности присутствуют на сайте — все данные вводятся в защищенные поля ввода, безопасность которых обеспечена серверной частью.

Безопасность серверной части

Мы постарались защитить RedHelper по высшей категории от всех имеющихся угроз. Но чтобы не расслабляться, мы регулярно просим известные компании, занимающиеся интернет-безопасностью, провести аудит нашей системы. К нашей чести, результаты всегда находятся на высоком уровне, а все найденные уязвимости мы оперативно устраняем.

Если говорить подробнее, то виджеты онлайн-консультантов и обратных звонков подвержены 5 типам интернет-угроз. И ниже мы расскажем, как им противостоит RedHelper.

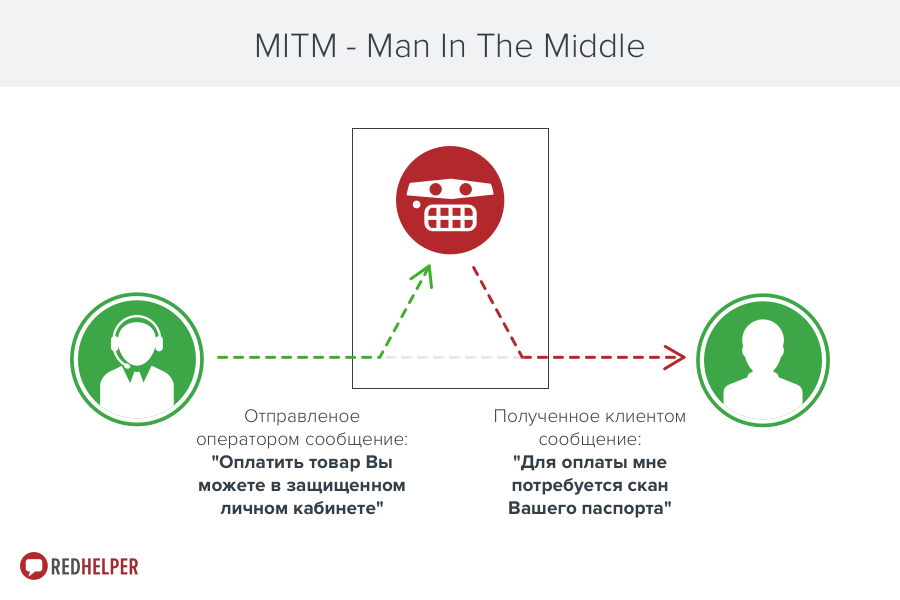

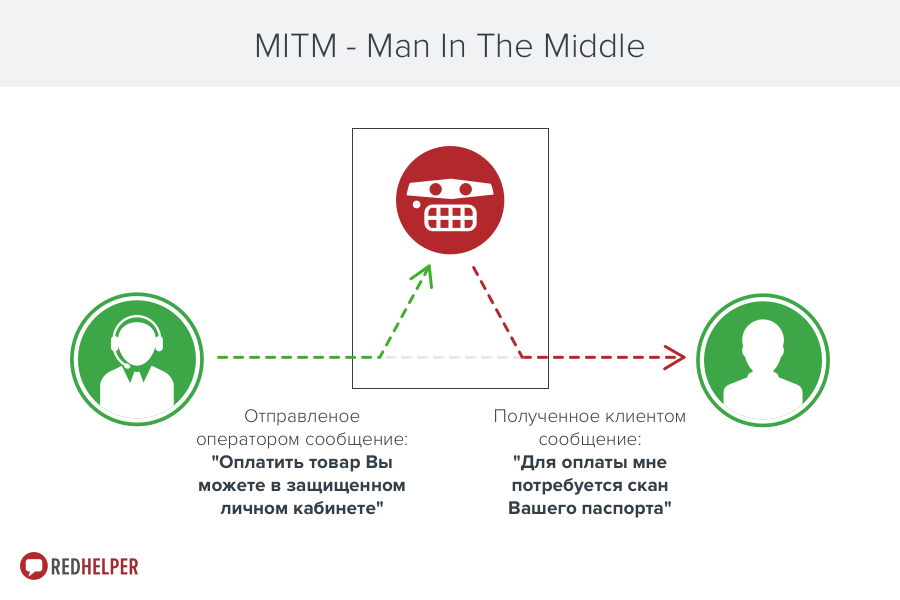

MITM — Man In The Middle — Человек посередине

Самая понятная аналогия для этого типа уязвимости — прослушка телефона. Но в том, что кто-то может прочитать или удалить сообщения оператора и клиента только полбеды — злоумышленник может их изменять по своей воле. Причем ни оператор, ни клиент не будут догадываться о наличии “третьего лишнего” в канале.

Читать полностью »

Читать полностью »