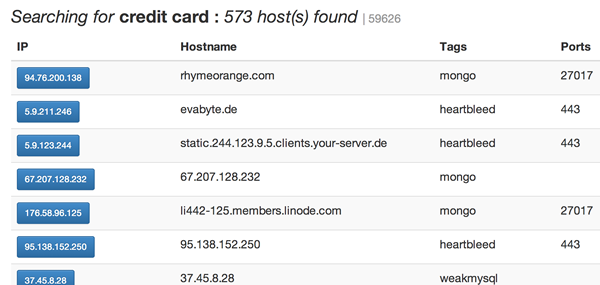

Если вам интересна информационная безопасность и вы с восхищением смотрите на CTF, но не знаете, кого спросить и с чего начать — пройдите стажировку в «Zero Security: A». Программа стажировки включает теоретическую и практическую подготовку. В процессе обучения инструктора из PentestIT проводят специализированные обучающие курсы-вебинары по всем направлениям тестирования на проникновение.

Закрепление полученных знаний на практике производится в специально созданной лаборатории тестирования на проникновение. Стажировка проходит под руководством опытного инструктора, который всегда ответит на возникающие вопросы.

В рамках стажировки «Zero Security: A» вы познакомитесь со специальными дистрибутивами (Kali, BackTrack Linux), освоите различный инструментарий для пентеста, изучите практически все его этапы: от разведки и сбора информации до закрепления в системе. Стажировка включает в себя уникальные занятия, в том числе по социальной и реверс-инженерии.

Читать полностью »