Более 37 000 пользователей Chrome установили фальшивое расширение AdBlock Plus

[1]

[1]

Скриншот: SwiftOnSecurity [2]

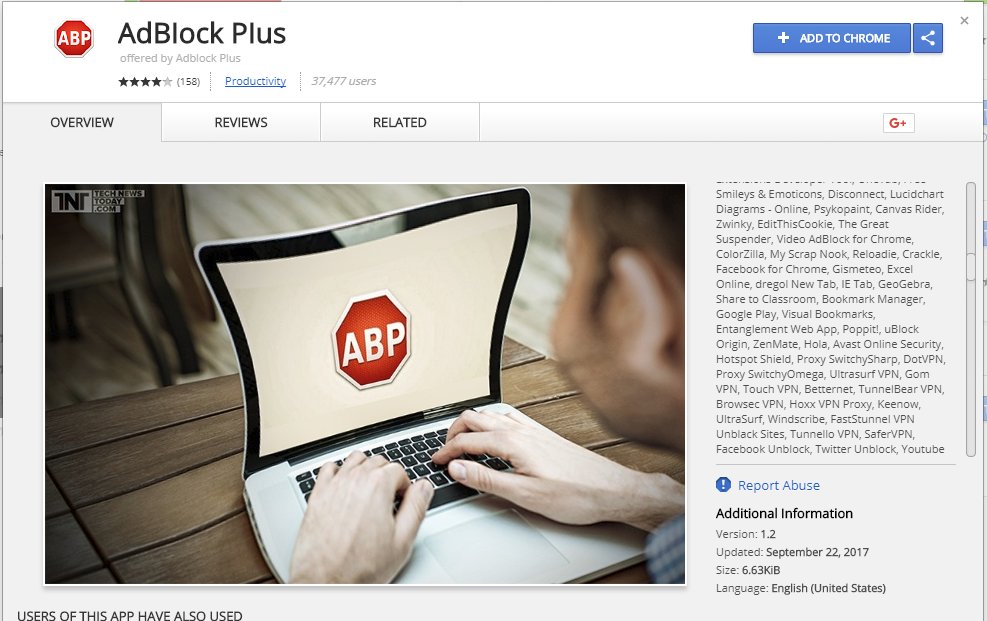

Неизвестный злоумышленник наглядно показал [3], что можно проникнуть в официальный каталог расширений Google Web Store с расширением под чужим названием, с чужим логотипом — и с помощью поисковой оптимизации и ключевых слов привлечь десятки тысяч пользователей. Фальшивое расширение AdBlock Plus не имеет ничего общего с оригинальным AdBlock Plus [4], однако по состоянию на вечер 9 октября 2017 года его установили 37 477 пользователей, прежде чем оно привлекло внимание специалистов по безопасности из компании SwiftOnSecurity, которые затвитили эту информацию. Только тогда Google заметила фальшивку и удалила из каталога.

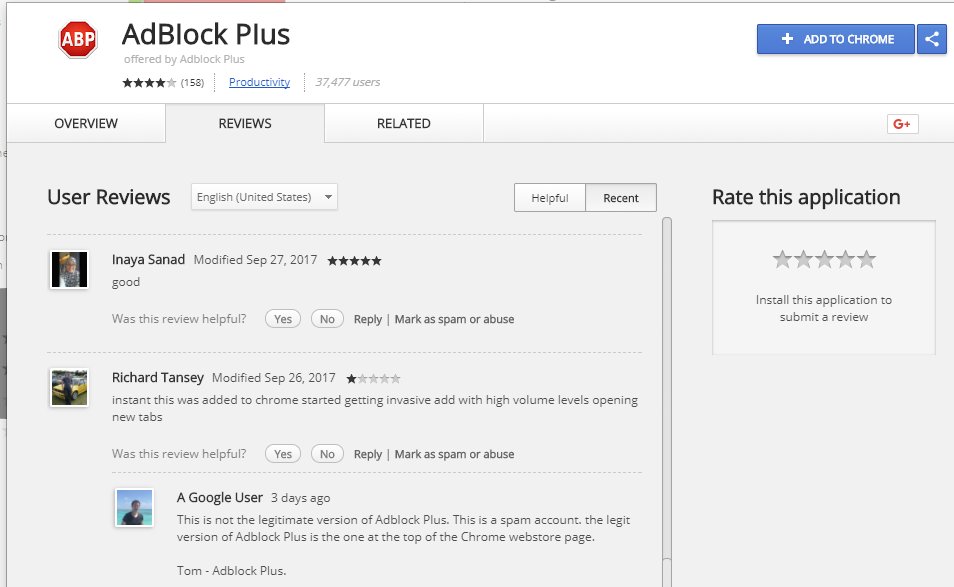

Фальшивое приложение находилось в каталоге как минимум две недели. По крайней мере, первые отзывы датируются 26 сентября 2017 года. Как видно на скриншоте, пользователи жалуются, что сразу после установки в браузере появилась посторонняя реклама и начали произвольно открываться новые вкладки.

[5]

[5]

Скриншот: SwiftOnSecurity [6]

Судя по всему, злоумышленники основательно подошли к раскрутке нового расширения. У него достойный рейтинг в четыре звезды при 158 оценках. Вряд ли настоящие пользователи ставили фальшивке высокие оценки, так что это, вероятно, искусственная накрутка. С первого взгляда фальшивку тяжело распознать: количество установок велико, рейтинг высокий, число отзывов больше сотни, название разработчика — "Adblock Plus". В общем, аферисты грамотно сработали.

Если даже допустить, что расширения принимают в Web Store без тщательной модерации, то вполне логично со стороны Google сделать хотя бы автоматическую проверку на одинаковые названия расширений. По идее, если в каталог пытается проникнуть расширение с чужим названием, то его следует блокировать без обсуждений. Тем более если название совпадает с другим расширением из числа самых популярных. В качестве компромиссного решения можно предложить блокировать расширения, названия которых совпадают с названиями 100 самых популярных расширений в каталоге.

Такая же проблема с приложениями в Google App Store, там логично было бы расширить лимит на дубли в названиях на 1000 приложений, то есть по 100 в каждой категории. Так сказать, «элитные» приложения и расширения, на которых распространяется автоматическая «защита бренда». Дело ведь не в защите интеллектуальной собственности, а в защите пользователей, которые ищут приложения и расширения по известным названиям — и могут стать жертвами мошенников, продвигающих вредоносные программы по этим ключевым словам.

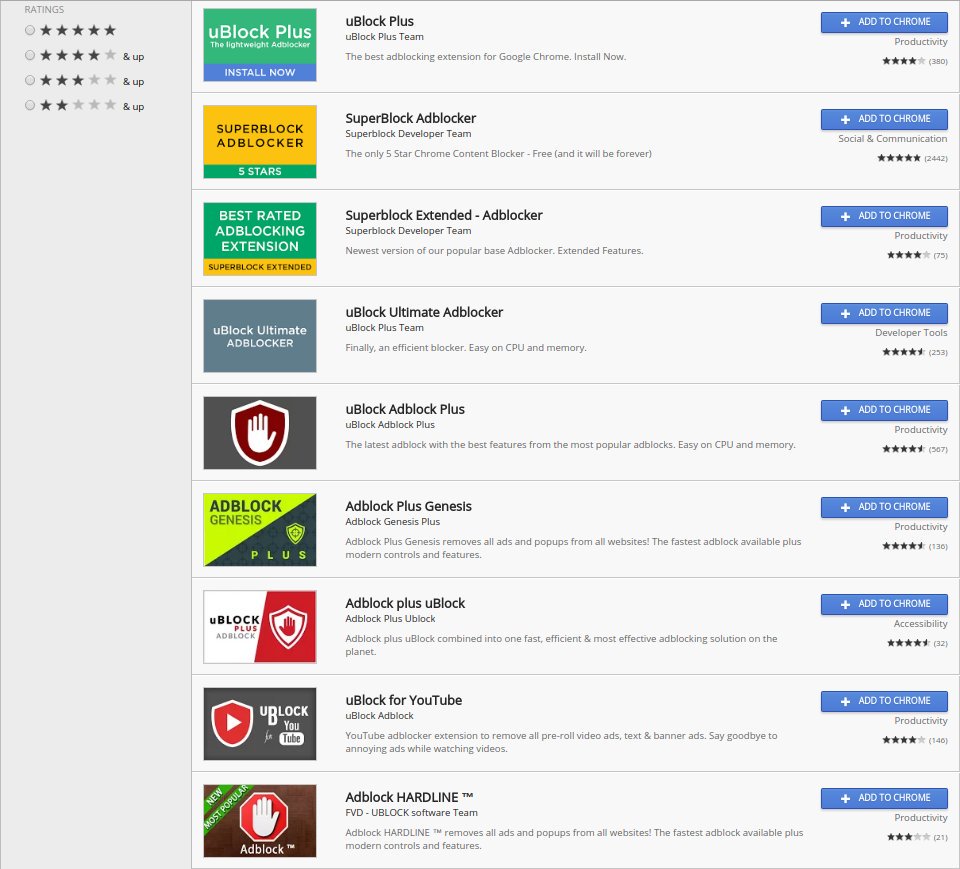

Даже простая блокировка по названиям очистит Google Web Store от множества «левых» расширений. Сейчас там десятки «блокировщиков рекламы», которые совершенно ничего не блокируют или просто заменяют одну рекламу на другую, но при этом имеют в названии слова "AdBlock" или "uBlock" (или даже оба этих слова, для надёжности).

Ещё одна потенциальная дыра в системе расширений для браузера Chrome — то, что пользователь не имеет возможности отключить автоматическое обновление уже установленных расширений. Так что даже приличное и добропорядочное расширение после обновления может превратиться в рекламный распространитель спама. Говорят, некоторые разработчики даже зарабатывают на этом: они создают какое-нибудь полезное расширение, набирают пользовательскую базу — а затем продают его.

В нынешней истории создателям оригинального AdBlock Plus не позавидуешь. В отличие от конкурента uBlock, разработчики AdBlock Plus и так ведут сомнительный бизнес, принимая оплату от сайтов, которые хотят включить себя в «белый список», где не блокируется реклама. То есть у AdBlock Plus и так была подмоченная репутация, а сейчас она ещё сильнее ухудшилась по чужой вине. Многие обманутые пользователи высказывают своё недовольство в комментариях именно к оригинальному AdBlock Plus, хотя тот не имеет никакого отношения к этой афере.

В 2015 году Google заблокировала простую установку расширений Chrome с посторонних сайтов [7]. Осталась возможность установки только из официального каталога, остальным расширениям требуется специальное разрешение. Причиной тогда называли именно защиту пользователей от вредоносных расширений, и эта мера действительно имела эффект. Но сейчас мы видим, что злоумышленники сумели приспособиться — и нашли способы проникнуть в официальный каталог. Более того, они нашли способы обманным путём получать разрешение на установку вредоносных расширений с посторонних сайтов. Так было в случае хитроумной фишинговой атаки [8] со скрытой установкой вредоносного расширения под названием "Google Docs" от «Евгения Пупова [9]».

Автор: Анатолий Ализар

Источник [10]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/chrome/265315

Ссылки в тексте:

[1] Image: https://pbs.twimg.com/media/DLtsPzgUIAIowVl.jpg

[2] SwiftOnSecurity: https://twitter.com/SwiftOnSecurity/status/917446457480933376/photo/1

[3] наглядно показал: https://twitter.com/SwiftOnSecurity/status/917446126382526464

[4] оригинальным AdBlock Plus: http://adblockplus.org/

[5] Image: https://pbs.twimg.com/media/DLtsqjNUIAEuItN.jpg

[6] SwiftOnSecurity: https://twitter.com/SwiftOnSecurity/status/917446457480933376

[7] заблокировала простую установку расширений Chrome с посторонних сайтов: https://blog.chromium.org/2015/05/continuing-to-protect-chrome-users-from.html

[8] хитроумной фишинговой атаки: https://www.reddit.com/r/google/comments/692cr4/new_google_docs_phishing_scam_almost_undetectable/

[9] Евгения Пупова: https://cdn.vox-cdn.com/thumbor/nwRb9txERibVBR-B0tS3xijDHwM=/600x0/filters:no_upscale()/cdn.vox-cdn.com/uploads/chorus_asset/file/8459205/Screen_Shot_2017_05_03_at_3.45.27_PM.png

[10] Источник: https://geektimes.ru/post/294245/

Нажмите здесь для печати.