Троянца-кликера из каталога Google Play установили почти 102 000 000 пользователей Android

Троянцы-кликеры — распространенные вредоносные программы для накрутки посещений веб-сайтов и монетизации онлайн-трафика. Они имитируют действия пользователей на веб-страницах, нажимая на расположенные на них ссылки и другие интерактивные элементы. Вирусные аналитики «Доктор Веб» выявили очередного такого троянца в Google Play.

Троянец представляет собой вредоносный модуль, который по классификации Dr.Web получил имя Android.Click.312.origin [1]. Он встроен в обычные приложения — словари, онлайн-карты, аудиоплееры, сканеры штрих-кодов и другое ПО. Все эти программы работоспособны, и для владельцев Android-устройств выглядят безобидными. Кроме того, при их запуске Android.Click.312.origin [1] начинает вредоносную деятельность лишь через 8 часов, чтобы не вызвать подозрений у пользователей.

Начав работу, троянец передает на управляющий сервер следующую информацию о зараженном устройстве:

- производитель и модель;

- версия ОС;

- страна проживания пользователя и установленный по умолчанию язык системы;

- идентификатор User-Agent;

- наименование мобильного оператора;

- тип интернет-соединения;

- параметры экрана;

- временная зона;

- информация о приложении, в которое встроен троянец.

В ответ сервер отправляет ему необходимые настройки. Часть функций вредоносного приложения реализована с использованием рефлексии, и в этих настройках содержатся имена методов и классов вместе с параметрами для них. Эти параметры применяются, например, для регистрации приемника широковещательных сообщений и контент-наблюдателя, с помощью которых Android.Click.312.origin [1] следит за установкой и обновлением программ.

При инсталляции нового приложения или скачивании apk-файла клиентом Play Маркет троянец передает на управляющий сервер информацию об этой программе вместе с некоторыми техническими данными об устройстве. В ответ Android.Click.312.origin [1] получает адреса сайтов, которые затем открывает в невидимых WebView, а также ссылки, которые он загружает в браузере или каталоге Google Play.

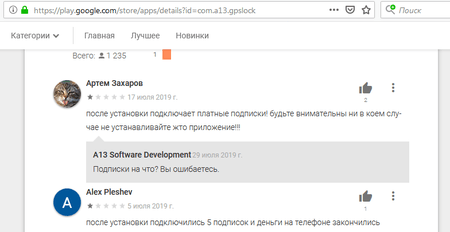

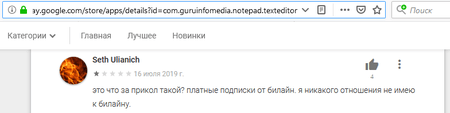

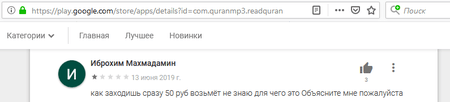

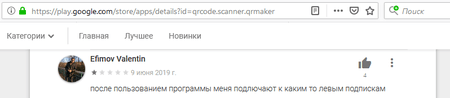

Таким образом, в зависимости от настроек управляющего сервера и поступающих от него указаний троянец может не только рекламировать приложения в Google Play, но и незаметно загружать любые сайты, в том числе с рекламой (включая видео) или другим сомнительным содержимым. Например, после установки приложений, в которые был встроен этот троянец, пользователи жаловались на автоматические подписки на дорогостоящие услуги контент-провайдеров.

Специалистам «Доктор Веб» не удалось воссоздать условия для загрузки троянцем таких сайтов, однако потенциальная реализация этой мошеннической схемы в случае с Android.Click.312.origin [1] достаточно проста. Поскольку троянец сообщает управляющему серверу информацию о типе текущего интернет-соединения, то при наличии подключения через сеть мобильного оператора сервер может передать команду на открытие веб-сайта одного из партнерских сервисов, поддерживающих технологию WAP-Сlick. Эта технология упрощает подключение различных премиальных сервисов, однако часто применяется для незаконной подписки пользователей на премиум-услуги. Указанную проблему наша компания освещала в 2017 [6] и 2018 [7] годах. В некоторых случаях для подключения ненужной услуги не требуется подтверждение пользователя — за него это сможет сделать скрипт, размещенный на той же странице, или же сам троянец. Он и «нажмет» на кнопку подтверждения. А поскольку Android.Click.312.origin [1] откроет страницу такого сайта в невидимом WebView, вся процедура пройдет без ведома и участия жертвы.

Вирусные аналитики «Доктор Веб» выявили 34 приложения, в которые был встроен Android.Click.312.origin [1]. Их установили свыше 51 700 000 пользователей. Кроме того, модификацию троянца, получившую имя Android.Click.313.origin [8], загрузили по меньшей мере 50 000 000 человек. Таким образом, общее число владельцев мобильных устройств, которым угрожает этот троянец, превысило 101 700 000. Ниже представлен список программ, в которых был найден этот кликер:

| GPS Fix |

| QR Code Reader |

| ai.type Free Emoji Keyboard |

| Cricket Mazza Live Line |

| English Urdu Dictionary Offline — Learn English |

| EMI Calculator — Loan & Finance Planner |

| Pedometer Step Counter — Fitness Tracker |

| Route Finder |

| PDF Viewer — EBook Reader |

| GPS Speedometer |

| GPS Speedometer PRO |

| Notepad — Text Editor |

| Notepad — Text Editor PRO |

| Who unfriended me? |

| Who deleted me? |

| GPS Route Finder & Transit: Maps Navigation Live |

| Muslim Prayer Times & Qibla Compass |

| Qibla Compass — Prayer Times, Quran, Kalma, Azan |

| Full Quran MP3 — 50+ Audio Translation & Languages |

| Al Quran Mp3 — 50 Reciters & Translation Audio |

| Prayer Times: Azan, Quran, Qibla Compass |

| Ramadan Times: Muslim Prayers, Duas, Azan & Qibla |

| OK Google Voice Commands (Guide) |

| Sikh World — Nitnem & Live Gurbani Radio |

| 1300 Math Formulas Mega Pack |

| Обществознание — школьный курс. ЕГЭ и ОГЭ. |

| Bombuj — Filmy a seriály zadarmo |

| Video to MP3 Converter, RINGTONE Maker, MP3 Cutter |

| Power VPN Free VPN |

| Earth Live Cam — Public Webcams Online |

| QR & Barcode Scanner |

| Remove Object from Photo — Unwanted Object Remover |

| Cover art IRCTC Train PNR Status, NTES Rail Running Status |

Компания «Доктор Веб» передала информацию об этом троянце в корпорацию Google, после чего некоторые из найденных программ были оперативно удалены из Google Play. Кроме того, для нескольких приложений были выпущены обновления, в которых троянский компонент уже отсутствует. Тем не менее, на момент публикации этой новости большинство приложений все еще содержали вредоносный модуль и оставались доступными для загрузки.

Вирусные аналитики рекомендуют разработчикам ответственно выбирать модули для монетизации приложений и не интегрировать сомнительные SDK в свое ПО. Антивирусные продукты Dr.Web для Android успешно детектируют и удаляют программы, в которые встроены известные модификации троянца Android.Click.312.origin [1], поэтому для наших пользователей он опасности не представляет.

Подробнее об Android.Click.312.origin [9]

Автор: doctorweb

Источник [10]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/gadzhety/326787

Ссылки в тексте:

[1] Android.Click.312.origin: https://vms.drweb.ru/search/?q=Android.Click.312.origin&lng=ru

[2] Image: https://st.drweb.com/static/new-www/news/2019/august/Android.Click.312.origin_1.png

[3] Image: https://st.drweb.com/static/new-www/news/2019/august/Android.Click.312.origin_2.png

[4] Image: https://st.drweb.com/static/new-www/news/2019/august/Android.Click.312.origin_3.png

[5] Image: https://st.drweb.com/static/new-www/news/2019/august/Android.Click.312.origin_4.png

[6] 2017: https://news.drweb.ru/show/?i=11248

[7] 2018: https://news.drweb.ru/show/?i=12540

[8] Android.Click.313.origin: https://vms.drweb.ru/search/?q=Android.Click.313.origin&lng=ru

[9] Подробнее об Android.Click.312.origin: https://vms.drweb.ru/virus/?i=18327279

[10] Источник: https://habr.com/ru/post/463319/?utm_campaign=463319&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.