Истории участников PHDays VI: как Мокси Марлинспайк победил ФБР, а Джон Бамбенек вычислил хакера № 1

В начале апреля о Мокси Марлинспайке написали все крупнейшие издания мира. Миллиард пользователей WhatsApp получили обязательное сквозное шифрование трафика на основе алгоритмов его мессенджера Signal. Через месяц, 17 и 18 мая, с Мокси можно будет познакомиться [1] на форуме PHDays VI. На мероприятии выступит не только он, но и Рахул Саси, Пол Викси, Андрей Масалович, Джон Бамбенек.

Обама и Кэмерон против Марлинспайка

При рождении в 1980 году Мокси получил имя Мэтью Розенфельд. В конце 90-х он переехал в Сан-Франциско. Море и хакинг — две основные страсти человека, который выбрал себе псевдоним Мокси Марлинспайк. Marlinspike означает такелажную свайку для пробивки прядей троса, а Moxie — смелость.

Личный сайт Марлинспайка не случайно называется оруэлловским термином thoughtcrime.org [3] («мыслепреступление»). После разработки в 2009 году онлайн-сервиса WPA Cracker и MitM-атаки SSL stripping [4] спецслужбы стали оказывать Мокси повышенное внимание. В аэропортах он стал объектом особо пристального «дополнительного досмотра». Чуть позже номер его мобильного нашли в контактах Якова Аппельбаума, активиста WikiLeaks, и давление на Мокси усилилось. Однажды Мокси продержали [5] несколько часов в аэропорту, конфисковав все устройства.

Спецслужбы, кажется, напрасно разозлили Марлинспайка. В 2010 году он вместе с Стюартом Андерсоном создал компанию Whisper Systems. Продукты новой фирмы — защищенная система обмена сообщениями TextSecure и программа шифрования звонков RedPhone — заслужили высокие оценки специалистов. Утилиты были бесплатны, в отличие от большинства аналогов, и качественно работали. Но в 2011 году компанию продали в Twitter и разработка заглохла. Туда же на должность главы отдела информационной безопасности ушел Марлинспайк.

Покинув Twitter через полтора года, Марлинспайк реанимировал свое детище, организовав некоммерческую организацию Open Whisper Systems и продолжив разработку TextSecure и RedPhone. К счастью, в Twitter не стали вставлять палки в колеса и разрешили сделать приложения общедоступными.

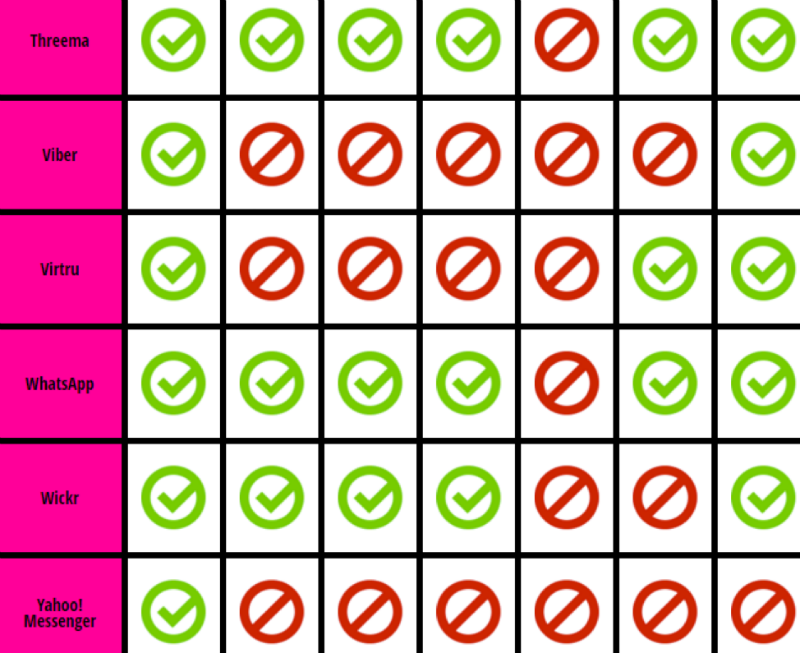

Сегодня оба продукта заменены мессенджером Signal, выпущенным на платформах iOS и Android. Signal рекомендован не только Эдвардом Сноуденом, но и правозащитной организацией Фонд электронных рубежей (Electronic Frontier Foundation). В рейтинге EFF [6] он набрал семь баллов из семи, что делает его одним из наиболее безопасных. Для сравнения, у Skype в этой таблице один балл, у Viber два, у обычных чатов Telegram — четыре, у «секретных чатов» — семь.

В декабре 2016 года Павел Дуров, отвечая на критику [7] Сноудена и Марлинспайка по поводу незащищенности стандартной переписки в Telegram, заявлял, что среднестатистический пользователь его мессенджера предпочитает синхронизацию шифрованию. У «секретных чатов» ключ шифрования находится на устройстве, а не на удаленном сервере, поэтому они не могут синхронизироваться через облако.

До ноября 2014 года у WhatsApp в рейтинге EEF было два балла из семи, а после начала сотрудничества с Open Whisper Systems стало шесть баллов из семи. Радовались не все. Барак Обама назвал это «проблемой», а премьер-министр Великобритании Дэвид Кэмерон пообещал [8] запретить WhatsApp в случае победы на выборах. С 5 апреля 2016 года сквозное шифрование работает у всех пользователей WhatsApp. Теперь владельцы мессенджера даже при желании ничего не могут выдать спецслужбам. Ни видео, ни голосовой трафик, ни переписку, ни фотографии.

Когда молодежь спрашивает Мокси о первых шагах в карьере разработчика ПО, он советует им не торопиться. «Мой друг, — писал Мокси в 2011 году на Slashdot [9], — недавно пошутил: большинство программистов узнали о технологиях прежде, чем узнали себя. Если вы молоды, потратьте год вашей жизни на эксперимент, в котором значительная часть вашей жизни будет сосредоточена на открытиях, а не на заработке. Возьмите с друзьями музыкальные инструменты, выучите три аккорда и отправьтесь на гастроли. Найдите заброшенную лодку и пересеките океан. Отправляйтесь автостопом на Аляску. Постройте флот дирижаблей или беспилотник».

Рахул Саси: искусственный интеллект от угонщика дронов

Беспилотники любит другой участники PHDays VI — Рахул Саси (Rahul Sasi). В фильме «Интерстеллар» главный герой со своей дочерью перехватывает управление БПЛА; вот примерно то же самое делает и Рахул. В 2015 году он разработал [10] бэкдор Maldrone для угона квадрокоптеров Parrot AR.Drone 2.0 и DJI Phantom. Работая в связке с эксплойтом Skyjack, вирус Maldrone позволяет угонять сами дроны, перехватывать видеосигнал с захваченных устройств и даже создавать летающую армию заражая соседние дроны. К концу 2016 года число только американских беспилотников достигнет 2,5 миллионов, что заставляет внимательно присмотреться к исследованиям Рахула.

На PHDays IV Рахул Саси расскажет о другом своем проекте — создании автоматизированной системы безопасности, основанной на искусственном интеллекте. Большинство традиционных сканеров безопасности веб-приложений не способны [11] обнаружить логические ошибки безопасности. Докладчик продемонстрирует [12], как создать инструмент для выявления таких ошибок на основе технологий машинного обучения. С некоторыми подробностями проекта можно ознакомиться в статье [13], вышедшей в газете The Register.

Джон Бамбенек: как найти преступника № 1

Черные шляпы бьют не только по сильным и богатым. В анонсе своего выступления на BlackHat Джон Бамбенек (John Bambenek) описывал трагедию, которая произошла в марте 2014 года в Румынии. Программа-вымогатель до такой степени деморализовала пользователя, что он убил себя и своего 4-летнего сына. Мужчина, подхвативший «полицейский» вирус на сайте для взрослых, принял за чистую монету сообщение, что его ждет огромный штраф или тюремное заключение на 11 лет.

В интервью [14] The News Gazette Бамбенек рассказывал, что своим главным профессиональным достижением считывает участие в операции Tovar [15]. В июне 2014 года 150 специалистов из 13 стран смогли обнаружить организатора одной из самых опасных хакерских группировок в истории — Евгения Богачев [16]а. Уроженец Анапы, известный под псевдонимами lucky12345 и slavik, похитил около 100 млн долларов у граждан и компаний США. Ему также приписывают разработку вымогательского ПО CryptoLocker и создание ботнета GameOver Zeus. «Богачев и его команда совершили киберпреступления, которые невозможно представить даже в научно-фантастическом кино», — заявлял прокурор, участвующий в расследовании дела. В 2016 году ФБР включила Богачева в список наиболее разыскиваемых киберпреступников, причем за россиянина назначено самое большое вознаграждение (3 млн долларов).

39-летний Бамбенек начал писать компьютерные программы в возрасте 6 лет. Первые свои хакерские исследования он провел еще до поступления в колледж. Учебу оплатили военно-воздушные силы США, где Джон планировал продолжить карьеру после получения степени в области астрофизики. Однако травма колена, полученная в альпинистском походе, поставила крест на карьере в ВВС. Первым крупным местом работы для Джона стала компания Ernst & Young, где он стал менеджером проекта (и, возможно [17], ходил в одну столовую с создателем WhatsApp Яном Кумом, работавшим после университета в отделе информационной безопасности Ernst & Young).

Помимо охоты на киберпреступников Бамбенек помогает школьникам в Танзании силами организованного им благотворительного фонда [18], любит стейки и воспитывает четверых детей.

Москва очень понравилась Джону. Посещение города в 2015 году (куда он приезжал на PHDays) он сравнил [14] со взрывом. Надеемся, что участие в форуме 2016 года станет для Бамбенека еще одним незабываемым приключением. Джон расскажет [19], как можно выявлять злоумышленников, используя особенности преступной сетевой инфраструктуры, которую они создают. С советами Бамбенека по защите от вирусов-вымогателей можно ознакомиться [20] на сайте SANS Technology Institute.

Пол Викси: DNS как линия защиты

В Москву приедет также Пол Викси (Paul Vixie) — основатель Internet Systems Consortium. За новаторские достижения в 2014 году он был включен в Зал славы интернета [21]. В этом списке всего лишь несколько десятков фамилий!

С 1980 года Викси занимается разработкой интернет-протоколов и архитектурой ПО для систем UNIX. Создал программу Cron (для BSD и Linux), считается главным автором и техническим архитектором DNS-сервера BIND 4.9 и BIND 8. Является автором и соавтором около десятка документов RFC, в основном по DNS и аналогичным темам. Получил степень доктора наук в Университете Кэйо за работу, связанную с DNS и DNSSEC.

В своем докладе Викси покажет [22], как обезопасить DNS и использовать ее для защиты других объектов локальной или глобальной сети. Он расскажет о подмене кэша DNS, расширениях защиты для протокола DNS (DNSSEC), DDoS-атаках, ограничении скорости передачи, межсетевом экране DNS и пассивном DNS-мониторинге.

Андрей Масалович: поиск авианосца в Google

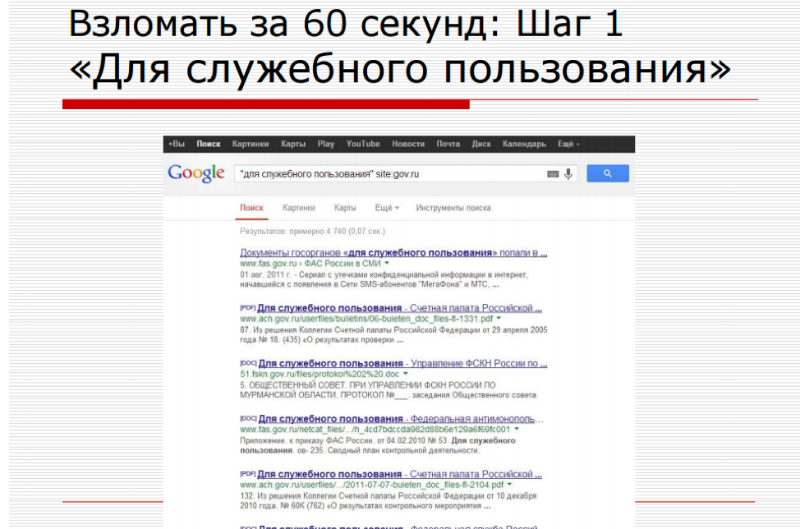

Выступления подполковника ФАПСИ в отставке Андрея Масаловича мало похожи на типичные доклады по информационной безопасности. Это яркие шоу, на них можно наблюдать за эксплуатацией уязвимостей на сайте Пентагона или за судьбой секретного [23] китайского авианосца. «Я не олимпийский чемпион и даже не мастер — я, скажем так, перворазрядник», — говорил он в интервью Forbes. Но истории Масаловича настолько увлекательны, что слушатели нередко просят продлить его выступление (как это было на PHDays V).

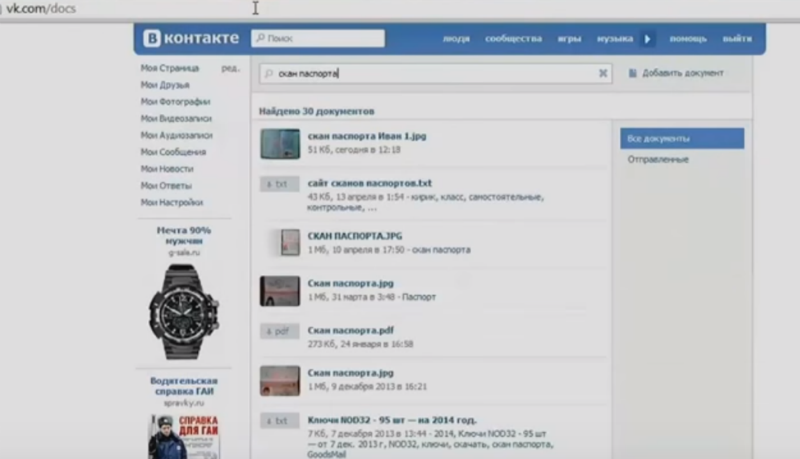

В 2014 году мастер-класс Масаловича «Жизнь после Сноудена [24]» занял второе место [25] по цитируемости в соцсетях среди нескольких десятков докладов PHDays IV. Особым вниманием пользовались слайды с разделом «Документы» ВКонтакте, где любой желающий может обнаружить сканы чужих документов.

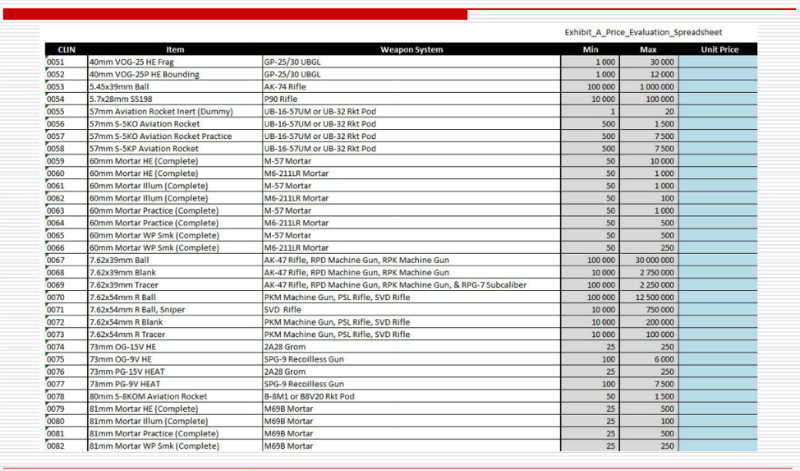

Изучение тендерных документов Пентагона прямо во время мастер-класса PHDays не осталось без внимания американских спецслужб. Лауреата стипендии РАН «Выдающийся ученый России» включили в базу ЦРУ [26] как руководителя группы хакеров под кличкой Леший.

В последние два года основная тема выступлений Андрея Масаловича — выявление и предупреждение вредного информационного воздействия. Его доклад «Выживший [27]» входит в пятерку наиболее ожидаемых выступлений в программе PHDays VI. Андрей расскажет о том, как подготавливаются информационные атаки, как распознавать их на ранних стадиях и противостоять им. Проанализирует особенности восприятия и распространения информации в социальных сетях с использованием троллей и ботов. Рассмотрит метод экспресс-анализа социальных портретов участников массовых обсуждений — рядовых пользователей, политиков, медийных персон, подростков, вербовщиков и их жертв.

17 и 18 мая Мокси Марлинспайк, Рахул Саси, Пол Викси, Андрей Масалович, Джон Бамбенек и десятки других экспертов по информационной безопасности выступят на форуме Positive Hack Days VI в Москве. На сайте phdays.ru [28] можно ознакомиться с предварительной программой [29] мероприятия и выбрать лучший способ [30] попасть на мероприятие.

Автор: Positive Technologies

Источник [31]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/118884

Ссылки в тексте:

[1] можно будет познакомиться: http://www.phdays.ru/program/45733/

[2] Image: https://habrahabr.ru/company/pt/blog/282209/

[3] thoughtcrime.org: http://www.thoughtcrime.org/

[4] SSL stripping: https://www.thoughtcrime.org/software/sslstrip/

[5] продержали: http://www.3dnews.ru/917600/

[6] рейтинге EFF: https://www.eff.org/es/node/82654

[7] критику: https://tjournal.ru/p/durov-snowden-telegram-signal

[8] пообещал: http://www.rbc.ru/politics/13/01/2015/54b514729a7947a1b9573414

[9] Slashdot: https://interviews.slashdot.org/story/11/12/19/179256/moxie-marlinspike-answers-your-questions

[10] разработал: http://www.garage4hackers.com/entry.php?b=3105

[11] не способны: https://habrahabr.ru/company/pt/blog/266717/

[12] продемонстрирует: http://www.phdays.ru/program/45981/

[13] статье: http://www.theregister.co.uk/2016/03/17/hackers_demo_prototype_security_scanner_that_thinks_like_a_human/

[14] интервью: http://www.news-gazette.com/living/2015-10-25/getting-personal-john-bambenek.html

[15] операции Tovar: https://en.wikipedia.org/wiki/Operation_Tovar

[16] Евгения Богачев: http://krebsonsecurity.com/tag/evgeniy-mikhailovich-bogachev/

[17] возможно: http://www.forbes.ru/milliardery/251155-zhizn-kak-chudo-istoriya-uspekha-osnovatelya-whatsapp-yana-kuma

[18] фонда: http://thetumainifoundation.org/

[19] расскажет: http://www.phdays.ru/program/45729/

[20] ознакомиться: https://isc.sans.edu/diary/Tips+for+Stopping+Ransomware/20903

[21] Зал славы интернета: https://en.wikipedia.org/wiki/Internet_Hall_of_Fame

[22] покажет: http://www.phdays.ru/program/45734/

[23] секретного: http://www.forbes.ru/karera/rynok-truda/52723-shpion-kotorogo-nikto-ne-ishchet

[24] Жизнь после Сноудена: https://www.youtube.com/watch?v=TdTq6ug8yIY

[25] второе место: https://habrahabr.ru/company/pt/blog/224147/

[26] включили в базу ЦРУ: http://www.forbes.ru/tekhnologii/internet-i-svyaz/280391-razvedka-setyu-kak-sistema-avalanche-pomogaet-spetssluzhbam-i-bi

[27] Выживший: http://www.phdays.ru/program/45731/

[28] phdays.ru: http://www.phdays.ru/

[29] предварительной программой: http://www.phdays.ru/program

[30] способ: http://www.phdays.ru/how_to_join/

[31] Источник: https://habrahabr.ru/post/282209/

Нажмите здесь для печати.