Как включить JTAG-отладку через USB

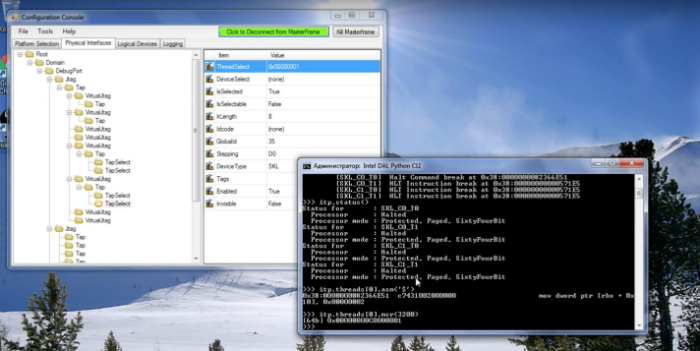

В конце декабря 2016 года мы опубликовали на Хабре материал по выступлению экспертов Positive Technologies на Chaos Communication Congress (33C3) в Гамбурге. Максим Горячий и Марк Ермолов рассказали о том, что современные процессоры Intel позволяют использовать отладочный интерфейс JTAG через доступный на многих платформах порт USB 3.0 для получения полного контроля над системой.

Начиная с процессоров семейства Skylake, запущенных в производство в 2015 году, компания Intel внедрила технологию Direct Connect Interface (DCI), которая предоставляет доступ к JTAG через популярный порт USB 3.0. При этом на целевом компьютере не требуется каких-либо программных или аппаратных агентов − необходимо лишь, чтобы интерфейс DCI был активирован. Таким образом возможность использовать возможности JTAG на оборудовании, доступном в широкой продаже, появилась у рядовых разработчиков

Здесь можно посмотреть слайды [2] выступления исследователей на 33C3.

Доклад экспертов Positive Technologies вызвал серьезный резонанс – о возможных атаках на процессоры Intel через USB написали ведущие российские и зарубежные [3] СМИ. Теперь авторы исследования готовы ответить на вопросы и подробнее рассказать о внутреннем устройстве отладочного механизма JTAG в ходе своего бесплатного вебинара [4].

В частности, будут раскрыты следующие важные моменты:

- На каких портах доступен функционал DCI;

- Как обходить защиту через MSR IA32_DEBUG_INTERFACE

Вебинар «Как включить JTAG-отладку через USB» состоится в четверг, 9 февраля в 14:00. Его ведущие — Старшие программисты отдела технологий виртуализации Максим Горячий и Марк Ермолов. Участие в вебинаре бесплатное, требуется регистрация по ссылке: www.ptsecurity.com/ru-ru/research/webinar/161502/ [4]

Автор: Positive Technologies

Источник [5]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/241452

Ссылки в тексте:

[1] Image: https://habrahabr.ru/company/pt/blog/321440/

[2] слайды: https://www.pvsm.ruhttp://www.slideshare.net/phdays/tapping-into-the-core?ref=https://habrahabr.ru/company/pt/blog/318744/

[3] зарубежные: https://www.scmagazineuk.com/debugging-mechanism-in-intel-cpus-allows-seizing-control-via-usb-port/article/630340/

[4] бесплатного вебинара: https://www.ptsecurity.com/ru-ru/research/webinar/161502/

[5] Источник: https://habrahabr.ru/post/321440/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.