Группа The Shadow Brokers опубликовала новые эксплойты АНБ

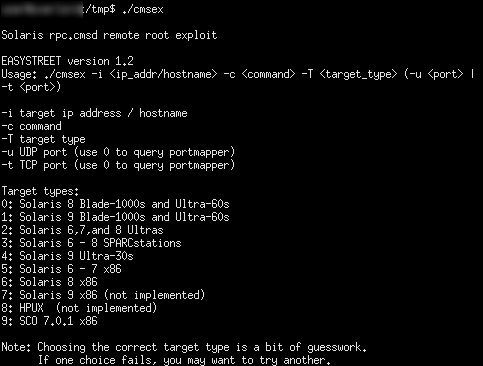

EASYSTREET (rpc.cmsd): удалённый рут для Solaris, один из опубликованных эксплойтов

В августе 2016 года группа хакеров The Shadow Brokers выложила [1] первую порцию эксплойтов, которые принадлежат Equation Group — известной хакерской группе, которая с высокой вероятностью приложила руку к созданию известных видов кибероружия, включая, Stuxnet, Flame, Duqu, Regin, EquationLaser и др. По всем признакам [2], эта весьма квалифицированная группа связана с АНБ (их деятельность подробно изучают хакеры из подразделения GReAT в «Лаборатории Касперского»).

Вторую часть похищенного у Equation Group набора эксплойтов хакеры выставили на аукцион. Но за прошедшее время они так не смогли собрать на свой биткоин-кошелёк значительную сумму денег. Поэтому сейчас приняли решение [3] опубликовать все остальные экслпойты в открытом доступе (ссылки под катом).

В опубликованном заявлении [3] участники группы The Shadow Brokers выразила крайнее недовольство политикой Дональда Трампа, за которого они голосовали и которого поддерживали. По мнению хакеров, он не оправдывает ожиданий своего электората. Группа The Shadow Brokers дала ответ тем, кто связывает их деятельность с Россией. Они сказали, что это не так. Но при этом они считают, что у американцев больше общего с россиянами, чем с китайцами, глобалистами и социалистами. Поэтому здесь действует принцип, что враг твоего врага — твой друг.

В своём же заявлении хакеры опубликовали и пароль для зашифрованного файла eqgrp-auction-file.tar.xz.gpg, который был выставлен на аукцион в августе 2016 года. Это пароль CrDj"(;Va.*NdlnzB9M?@K2)#>deB7mN.

Специалист по безопасности x0rz считает [4], что некоторый интерес может представлять эксплойт для взлома некоей цели в домене .gov.ru (stoicsurgeon_ctrl__v__1.5.13.5_x86-freebsd-5.3-sassyninja-mail.aprf.gov.ru, хотя нам не удалось найти его среди файлов, а ссылка на него в репозитории тоже не работает [5]) и список паролей по умолчанию [6] из /Linux/etc/.oprc.

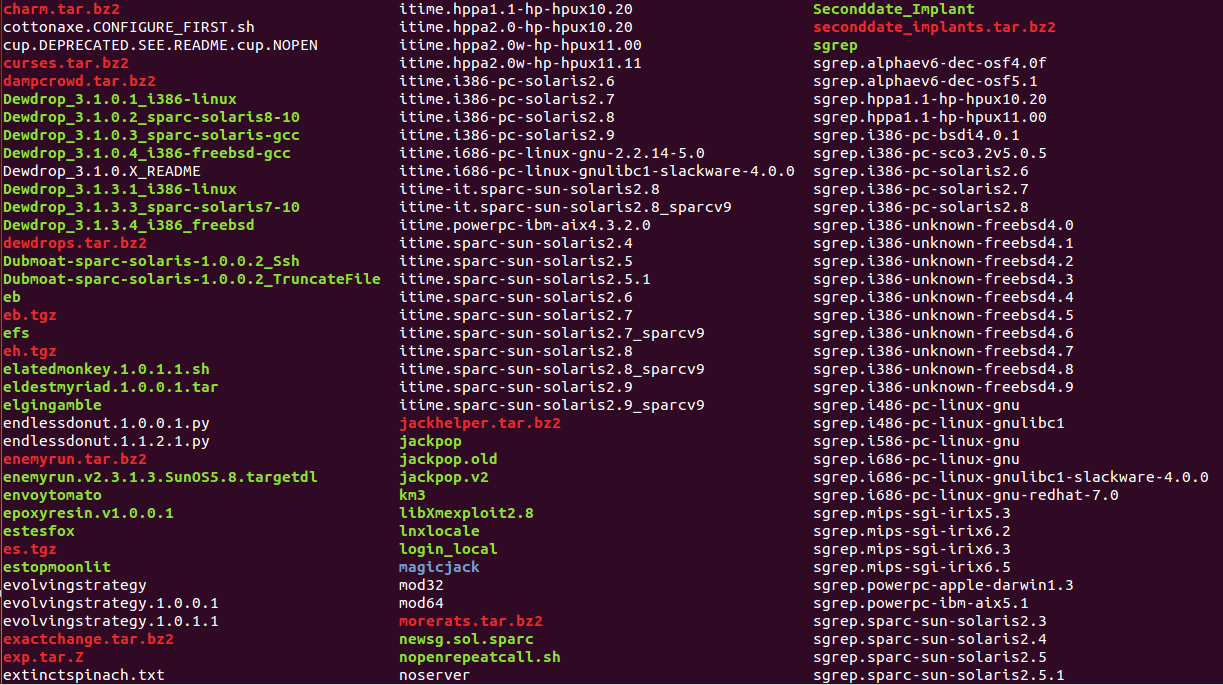

Конечно, это далеко не всё интересное, что можно найти в архиве, который теперь открыт для всех. Там представлены инструменты для удалённого исполнения кода для Solaris, NetScape Server, FTP-серверов (RHEL 7.3+/Linux, CVE-2011-4130 и, вероятно, CVE-2001-0550). Среди других эксплойтов можно назвать:

- ESMARKCONANT для phpBB (<2.0.11),

- ELIDESKEW для SquirrelMail 1.4.0-1.4.7,

- ELITEHAMMER для RedFlag Webmail 4,

- ENVISIONCOLLISION для phpBB,

- EPICHERO для Avaya Media Server,

- EARLYSHOVEL для RHL7 с использованием sendmail,

- ECHOWRECKER/sambal для samba 2.2 и 3.0.2a-3.0.12-5 (с символами DWARF), для FreeBSD, OpenBSD 3.1, OpenBSD 3.2 и Linux. Вероятно, с использованием уязвимости CVE-2003-0201. Есть версия для Solaris.

- ELECTRICSLIDE (переполнение кучи) в Squid, вероятно, для китайских целей,

- EMBERSNOUT для httpd-2.0.40-21 в Red Hat 9.0,

- ENGAGENAUGHTY/apache-ssl-linux для Apache2 mod-ssl (2008), SSLv2,

- ENTERSEED для Postfix 2.0.8-2.1.5,

- ERRGENTLE/xp-exim-3-remote-linux, рут для Exim, вероятно, с использованием CVE-2001-0690, Exim 3.22-3.35,

- EXPOSITTRAG для pcnfsd 2.x,

- KWIKEMART (km binary) для SSH1 padding crc32, (https://packetstormsecurity.com/files/24347/ssh1.crc32.txt.html),

- slugger: удалённое исполнение кода в различных принтерах, вероятно, с использованием уязвимости CVE-1999-0078,

- statdx для Redhat Linux 6.0/6.1/6.2 rpc.statd,

- telex: эксплойт для Telnetd, вероятно, в RHEL, возможно, через уязвимость CVE-1999-0192,

- toffeehammer для модуля cgiecho в cgimail, эксплойт для fprintf,

- VS-VIOLET для Solaris 2.6 — 2.9, что-то связанное с XDMCP,

- SKIMCOUNTRY для копирования логов мобильного телефона,

- EMPTYBOWL RCE для MailCenter Gateway (mcgate) — приложения, которое идёт в комплекте с почтовым сервером Asia Info Message Center.

Плюс бэкдоры и шеллы для HP-UX, Linux, SunOS, FreeBSD, JunOS, имплант для AIX 5.1-5.2, инструменты для повышения привилегий, в том числе evolvingstrategy, вероятно, для Kaspersky Anti-Virus (/sbin/keepup2date).

Специалисты пока продолжают изучать экспойты, но похоже, что многие из них предназначены для устаревших систем. Эдвард Сноуден высказал мнение [7], что объёма опубликованных данных уже достаточно, чтобы АНБ определило источник утечки.

Ссылки на архив c зашифрованными файлами (опубликованы 13 августа 2016 года):

magnet:?xt=urn:btih:40a5f1514514fb67943f137f7fde0a7b5e991f76&tr=http://diftracker.i2p/announce.php

https://mega.nz/#!zEAU1AQL!oWJ63n-D6lCuCQ4AY0Cv_405hX8kn7MEsa1iLH5UjKU [8]

https://app.box.com/s/amgkpu1d9ttijyeyw2m4lso3egb4sola [9]

https://www.dropbox.com/s/g8kvfl4xtj2vr24/EQGRP-Auction-Files.zip [10]

https://ln.sync.com/dl/5bd1916d0#eet5ufvg-tjijei4j-vtadjk6b-imyg2qkd [11]

https://yadi.sk/d/QY6smCgTtoNz6 [12]

Пароль для расшифровки eqgrp-free-file.tar.xz.gpg (опубликован 13 августа 2016 года):

theequationgroup

Пароль для расшифровки eqgrp-auction-file.tar.xz.gpg (опубликован 8 апреля 2017 года):

CrDj"(;Va.*NdlnzB9M?@K2)#>deB7mN

Для расшифровки архива на Windows понадобится инструмент gpg2 из пакета Gpg4win [13].

Зеркало (c расшифрованными файлами)

dfiles.ru/files/8ojjgfdze [14]

Содержимое архива eqgrp-auction-file.tar.xz.gpg на Github (опубликовано 8 апреля 2017 года):

github.com/x0rz/EQGRP [4]

(Владелец репозитория x0rz говорит, что некоторые бинарники могут отсутствовать, потому что их удалил антивирус)

Автор: alizar

Источник [15]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/252172

Ссылки в тексте:

[1] выложила: https://habrahabr.ru/company/defconru/blog/307780/

[2] всем признакам: https://geektimes.ru/post/279550/

[3] приняли решение: https://medium.com/@shadowbrokerss/dont-forget-your-base-867d304a94b1

[4] считает: https://github.com/x0rz/EQGRP

[5] тоже не работает: https://github.com/x0rz/EQGRP/blob/1667dacddf710082a1567e4e481f416876f432b7/archive_files/stmoicctrls/stoicctrls/stoicsurgeon_ctrl__v__1.5.13.4_x86-freebsd-5.3

[6] список паролей по умолчанию: https://github.com/x0rz/EQGRP/blob/33810162273edda807363237ef7e7c5ece3e4100/Linux/etc/.oprc

[7] высказал мнение: https://twitter.com/Snowden/status/850778467423617024

[8] https://mega.nz/#!zEAU1AQL!oWJ63n-D6lCuCQ4AY0Cv_405hX8kn7MEsa1iLH5UjKU: https://mega.nz/#!zEAU1AQL!oWJ63n-D6lCuCQ4AY0Cv_405hX8kn7MEsa1iLH5UjKU

[9] https://app.box.com/s/amgkpu1d9ttijyeyw2m4lso3egb4sola: https://app.box.com/s/amgkpu1d9ttijyeyw2m4lso3egb4sola

[10] https://www.dropbox.com/s/g8kvfl4xtj2vr24/EQGRP-Auction-Files.zip: https://www.dropbox.com/s/g8kvfl4xtj2vr24/EQGRP-Auction-Files.zip

[11] https://ln.sync.com/dl/5bd1916d0#eet5ufvg-tjijei4j-vtadjk6b-imyg2qkd: https://ln.sync.com/dl/5bd1916d0#eet5ufvg-tjijei4j-vtadjk6b-imyg2qkd

[12] https://yadi.sk/d/QY6smCgTtoNz6: https://yadi.sk/d/QY6smCgTtoNz6

[13] Gpg4win: https://www.gpg4win.org/

[14] dfiles.ru/files/8ojjgfdze: https://dfiles.ru/files/8ojjgfdze

[15] Источник: https://geektimes.ru/post/287880/

Нажмите здесь для печати.