Уязвимость в протоколе SS7 уже несколько лет используют для перехвата SMS и обхода двухфакторной аутентификации

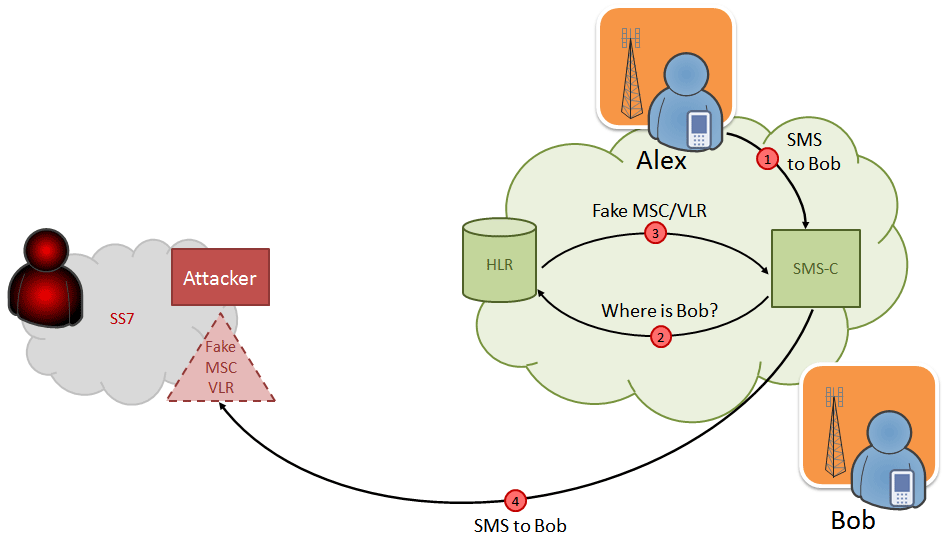

Схема атаки с перехватом SMS-сообщения. Иллюстрация: Positive Technologies

О критических уязвимостях в сигнальном протоколе SS7 известно уже несколько лет. Например, в 2014 году российские специалисты Positive Technologies Дмитрий Курбатов и Сергей Пузанков на одной из конференций по информационной безопасности наглядно показали [1], как происходят такие атаки. Злоумышленник может прослушать звонки, установить местоположение абонента и подделать его, провести DoS-атаку, перевести деньги со счёта, перехватывать SMS. Более подробно эти атаки описаны в исследовании «Уязвимости сетей мобильной связи на основе SS7 [2]» и в отчёте «Статистика основных угроз безопасности в сетях SS7 мобильной связи [3]».

И вот сейчас появились первые свидетельства, что хакеры с 2014 года действительно используют эту технику для обхода двухфакторной авторизации и перевода денег со счетов клиентов банков. Своё расследование опубликовала [4] немецкая газета Süddeutsche Zeitung.

Проблема в том, что сигнальную сеть SS7 разработали в 1975 году (для маршрутизации сообщений при роуминге) и в неё не были изначально заложены механизмы защиты от подобных атак. Подразумевалось, что эта система и так закрытая и защищена от подключения извне. На практике этой не так: к ней можно подключиться. Теоретически, к ней можно подключиться в каком-нибудь Конго или любой другой стране — и тогда вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. В том числе и перехват входящих SMS любого абонента осуществляется таким образом, как описали специалисты Positive Technologies. При этом атакующему не требуется сложное оборудование: достаточно компьютера под Linux с генератором пакетов SS7, какие можно найти в Интернете.

После проведения регистрации абонента на «фальшивом» адресе MSC/VLR все SMS-сообщения, предназначенные абоненту, будут приходить на узел атакующего.

Атакующий может:

- отправить ответ о получении сообщения (у отправляющей стороны будет впечатление, что SMS доставлено получателю);

- не отправлять отчёт о получении и перерегистрировать абонента на прежний коммутатор (в этом случае через несколько минут сообщение будет отправлено получателю вторично);

- отправить отчёт о получении, перерегистрировать абонента на прежний коммутатор и отправить ему изменённое сообщение.

Данная атака может быть использована для:

- перехвата одноразовых паролей мобильного банка;

- перехвата восстановленных паролей от интернет-сервисов (почты, социальных сетей и т. п.);

- получения паролей для личного кабинета на сайте мобильного оператора

Повторим, всё это Курбатов и Пузанков описывали в 2014 (!) году, но только сейчас ребята из Süddeutsche Zeitung обнаружили, что такие атаки проводятся на самом деле, а двухразовая аутентификация через SMS больше не обеспечивает никакой безопасности.

Фактически, эту опцию раньше могли использовать только спецслужбы, ну а сейчас может использовать любой желающий, у которого есть компьютер под Linux. Газета Süddeutsche Zeitung пишет, что доступ к коммутатору SS7 кое-где можно купить за 1000 евро. С помощью взятки можно ещё добыть идентификатор global title (GT) [5] мобильного оператора — это тоже возможно в некоторых бедных коррупционных странах, где чиновники иногда позволяют себе нарушать закон в целях личного обогащения.

Злоумышленники узнавали банковские реквизиты жертв с помощью фишинга или зловредов, а затем использовали уязвимость SS7, чтобы получить одноразовый код подтверждения транзакции (mTAN), который банк присылает по SMS.

Расследование немецкой газеты не просто рассказывает о фактах кражи денег с банковских счетов, а указывает на фундаментальную уязвимость SMS как фактора аутентификации: «Я не удивлён, что хакеры забрали деньги, которые лежали у них под руками. Я только удивлён, что ворам в онлайн-банкинге понадобилось так много времени, чтобы присоединиться к агентам шпионажа и тоже использовать уязвимости сети SS7», — говорит Карстен Ноль (Karsten Nohl), ещё один известный специалист по безопасности мобильных сетей и SS7. На той же конференции 2014 года в России он читал доклад об атаках на мобильные сети, а также неоднократно выступал на эту тему на других конференциях. В том числе он рассказывал об уязвимостях SS7 на хакерской конференции Chaos Communication Congress в 2014 году и даже прослушал звонки по мобильному телефону конгрессмена Теда Лью (Ted W. Lieu) [6] (с его согласия) в демонстрационных целях. Сейчас этот конгрессмен обратился к Конгрессу [7] с призывом организовать слушания по поводу критических уязвимостей в глобальной сигнальной сети SS7.

Очень важно, чтобы многочисленные онлайновые сервисы, банки и другие организации немедленно прекратили использовать SMS для аутентификации, потому что этот канал уже официально признан небезопасным (рекомендации NIST) [8]. Например, Google использует более надёжное мобильное приложение Google Authenticator, но по-прежнему присылает коды по SMS для входа в аккаунт, что полностью подрывает систему безопасности, учитывая активно эксплуатируемые уязвимости в SS7.

Автор: alizar

Источник [9]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/254512

Ссылки в тексте:

[1] наглядно показали: https://habrahabr.ru/company/pt/blog/224147/

[2] Уязвимости сетей мобильной связи на основе SS7: https://www.ptsecurity.com/upload/corporate/ru-ru/download/PT_SS7_security_2014_rus.pdf

[3] Статистика основных угроз безопасности в сетях SS7 мобильной связи: https://www.ptsecurity.com/upload/ptru/analytics/SS7-Vulnerability-2016-rus.pdf

[4] опубликовала: http://www.sueddeutsche.de/digital/it-sicherheit-schwachstelle-im-mobilfunknetz-kriminelle-hacker-raeumen-konten-leer-1.3486504

[5] global title (GT): https://en.wikipedia.org/wiki/Global_title

[6] прослушал звонки по мобильному телефону конгрессмена Теда Лью (Ted W. Lieu): http://www.latimes.com/politics/la-pol-sac-essential-poli-rep-ted-lieu-calls-for-cell-phone-technology-inve-1461016429-htmlstory.html

[7] обратился к Конгрессу: https://lieu.house.gov/media-center/press-releases/rep-lieu-statement-hackers-draining-bank-accounts-ss7-flaw

[8] официально признан небезопасным (рекомендации NIST): https://pages.nist.gov/800-63-3/sp800-63b.html

[9] Источник: https://geektimes.ru/post/288913/

Нажмите здесь для печати.