Найдена новая уязвимость в Intel AMT, связанная с режимом Serial-over-LAN

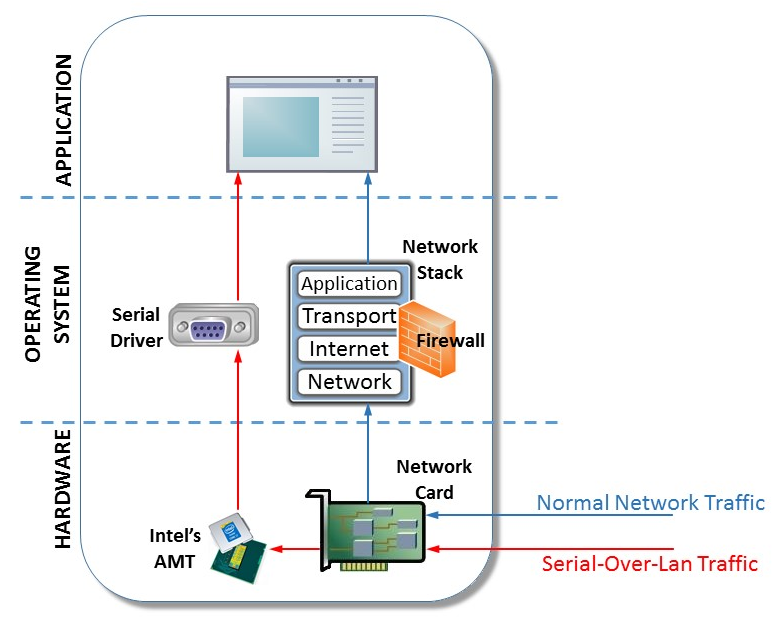

Исследователям из компании Microsoft удалось обнаружить [1] вредоносное программное обеспечение, использующее в качестве «моста» для передачи информации Intel Serial-over-LAN (SOL), являющуюся частью инструментария Active Management Technology (AMT). Технология SOL работает таким образом, что трафик поступает в обход сетевого стека локального компьютера, поэтому его «не видят» и не блокируют файерволы и антивирусное ПО. Это позволяет беспрепятственно извлекать данные с зараженных хостов.

[2]/ фото Andi Weiland [3] CC [4]

[2]/ фото Andi Weiland [3] CC [4]

В начале года компания Intel уже сталкивалась [5] с опасными уязвимостями в составе Intel ME. Тогда проблема затрагивала решения Intel Active Management Technology (AMT), Intel Standard Manageability (ISM), Intel Small Business Technology (SBT) и позволяла непривилегированному злоумышленнику получить удаленный доступ к управлению оборудованием. Уязвимость, получившую обозначение CVE-2017-5689 [6], разработчики ИТ-гиганта пропатчили.

И вот была обнаружена новая уязвимость, связанная с Intel Serial-over-LAN. AMT SOL является частью Intel Management Engine (ME) — отдельного процессора, встраиваемого в CPU Intel, который работает под управлением собственной операционной системы. Технология была внедрена с целью упростить работу системных администраторов в крупных компаниях, управляющих сетями с большим числом станций.

Поскольку интерфейс AMT SOL функционирует внутри Intel ME, он отделен от основной операционной системы — то есть той среды, где запущены файерволы и антивирусное ПО. Более того, AMT SOL работает даже тогда, когда компьютер выключен, но по-прежнему физически подключён к сети — это позволяет транслировать данные по протоколу TCP, что открывает определенные возможности для злоумышленников.

Компоненты AMT SOL (Источник [7])

Функции AMT SOL по умолчанию отключены и активировать их может только системный администратор, что снижает уровень риска. Однако в крупных компаниях SOL часто используется по назначению. Сыграв на особенностях решения, группа хакеров написала вредоносный код, позволяющий красть данные через SOL.

Эксперты Microsoft утверждают [8], что за вредоносным ПО, использующим SOL для кражи данных, стоит группировка Platinum, которая уже несколько лет ведет активную деятельность на территории Южной и Юго-Восточной Азии. Впервые группа была замечена в 2009 году и с тех пор провела множество атак. В прошлом году сообщалось, что Platinum занимались [9] установкой вредоносного ПО с помощью технологии «хотпатчинга» (hotpatching) — механизма, позволяющего Microsoft устанавливать обновления без необходимости перезагрузки компьютера.

SOL-протокол, реализуемый [7] в инструменте Platinum, использует Redirection Library API (imrsdk.dll). Передача информации осуществляется с помощью вызовов IMR_SOLSendText() и IMR_SOLReceiveText(), которые являются аналогами send() и recv(). Используемый протокол идентичен протоколу TCP, за исключением добавленного заголовка изменяемой длины для отслеживания ошибок при передаче данных (CRC-16 и др.). В этом видео [10] показано, как используется инструмент Platinum для отправки вредоносного ПО в систему.

Стоит отметить, что возможность такой атаки обсуждалась и раньше, однако до сих пор не было попыток использовать Intel AMT SOL для вывода данных.

«Это типичный пример того, как технология, призванная упрощать жизнь пользователям или системным администраторам, превращается в фактическую уязвимость, — отмечает [11] Ксения Шилак, директор по продажам компании SEC-Consult. — И это, на самом деле, скверная новость: если бы использовалась какая-то уязвимость, ее можно было бы исправить. А в данном случае имеет место использование архитектурной особенности».

P.S. Другие материалы по теме из нашего блога:

- Кибератака мирового масштаба: как не стать жертвой и защититься от трояна-шифровальщика WannaCry [12]

- Построение аттестуемых и защищенных инфраструктур на базе решений VMware [13]

- vCloud Availability: глубокое погружение в репликацию трафика [14]

- vCloud Director: как создать безопасное подключение между двумя организациями [15]

- ТОП-12 угроз облачной безопасности по версии Cloud Security Alliance [16]

Автор: it_man

Источник [17]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/257861

Ссылки в тексте:

[1] обнаружить: https://www.bleepingcomputer.com/news/security/malware-uses-obscure-intel-cpu-feature-to-steal-data-and-avoid-firewalls/#comments

[2] Image: https://habrahabr.ru/company/it-grad/blog/330572/

[3] Andi Weiland: https://www.flickr.com/photos/ohrenflimmern/8118630906/

[4] CC: https://creativecommons.org/licenses/by-sa/2.0/

[5] сталкивалась: https://www.theregister.co.uk/2017/05/01/intel_amt_me_vulnerability

[6] CVE-2017-5689: https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00075&languageid=en-fr

[7] Источник: https://blogs.technet.microsoft.com/mmpc/2017/06/07/platinum-continues-to-evolve-find-ways-to-maintain-invisibility/

[8] утверждают: http://thehackernews.com/2017/06/intel-amt-firewall-bypass.html

[9] занимались: https://www.bleepingcomputer.com/news/security/malware-uses-obscure-intel-cpu-feature-to-steal-data-and-avoid-firewalls

[10] видео: https://channel9.msdn.com/Shows/Windows-Security-Blog/PLATINUM-activity-group-file-transfer-method-using-Intel-AMT-SOL/

[11] отмечает: http://safe.cnews.ru/news/top/2017-06-13_troyany_nauchilis_obhodit_antivirusy_i_faervolly

[12] Кибератака мирового масштаба: как не стать жертвой и защититься от трояна-шифровальщика WannaCry: http://iaas-blog.it-grad.ru/кибератака-мирового-масштаба-как-не-стать-жертвой-и-защититься-от-трояна-шифровальщика-wannacry

[13] Построение аттестуемых и защищенных инфраструктур на базе решений VMware: http://iaas-blog.it-grad.ru/построение-аттестуемых-и-защищенных-инфраструктур-на-базе-решений-vmware

[14] vCloud Availability: глубокое погружение в репликацию трафика: http://iaas-blog.it-grad.ru/vcloud-availability-глубокое-погружение-в-репликацию-трафика

[15] vCloud Director: как создать безопасное подключение между двумя организациями: http://iaas-blog.it-grad.ru/vcloud-director-как-создать-безопасное-подключение-между-двумя-организациями

[16] ТОП-12 угроз облачной безопасности по версии Cloud Security Alliance: http://iaas-blog.it-grad.ru/топ-12-угроз-облачной-безопасности-по-версии-cloud-security-alliance

[17] Источник: https://habrahabr.ru/post/330572/

Нажмите здесь для печати.