Security Week 37: Дружно выключаем Bluetooth, дыра в Tor на миллион, ботнеты на серверах Elasticsearch

BlueBorne. Запомните это название. Это даже не уязвимость, это — целая пачка дыр в реализациях Bluetooth в Windows, Linux, Android и даже немножко в iOS. Вскрыли [1] этот нарыв исследователи из Armis Labs, они же и оценили число потенциальных жертв в… 5,3 миллиарда устройств.

BlueBorne. Запомните это название. Это даже не уязвимость, это — целая пачка дыр в реализациях Bluetooth в Windows, Linux, Android и даже немножко в iOS. Вскрыли [1] этот нарыв исследователи из Armis Labs, они же и оценили число потенциальных жертв в… 5,3 миллиарда устройств.

Словом, дело нешуточное. BlueBorne позволяет атаковать девайс с поддержкой Bluetooth с другого «голубозубого» устройства. Причем, оба аппарата не обязательно должны быть спарены. Более того, жертве даже не нужно быть «на радарах» Bluetooth-собратов в округе. Иными словами, если у тебя есть голубой зуб, ты под угрозой.

Кулек обнаруженных уязвимостей выглядит так:

- CVE-2017-1000251. RCE в ядре Linux;

- CVE-2017-1000250. Уязвимость утечки данных в стеке Bluetooth;

- CVE-2017-0785. Уязвимость утечки данных в Android;

- CVE-2017-0781. RCE в Android;

- CVE-2017-0782. RCE в Android;

- CVE-2017-0783. Логическая уязвимость в Android (Bluetooth Pineapple);

- CVE-2017-8628. Логическая уязвимость в Windows (Bluetooth Pineapple);

- Такая лютая, что пока без CVE. RCE-уязвимость проприетарного протокола Apple Low Energy Audio Protocol.

Вон те два блютус-ананаса названы так не случайно. Это отсылка к известному хакерскому (официально, конечно, пентестерскому, но мы-то все понимаем;) девайсу Wi-Fi Pineapple. Эту штуку можно оставить в любом публичном месте, где она мимикрирует под любимые домашние сети всех доступных девайсов. Те же простодушно будут цепляться к якобы родным сетям, ну а дальше случится MiTM со всеми вытекающими. Нечто подобное, только через Bluetooth позволяют провернуть CVE-2017-0783 и CVE-2017-8628.

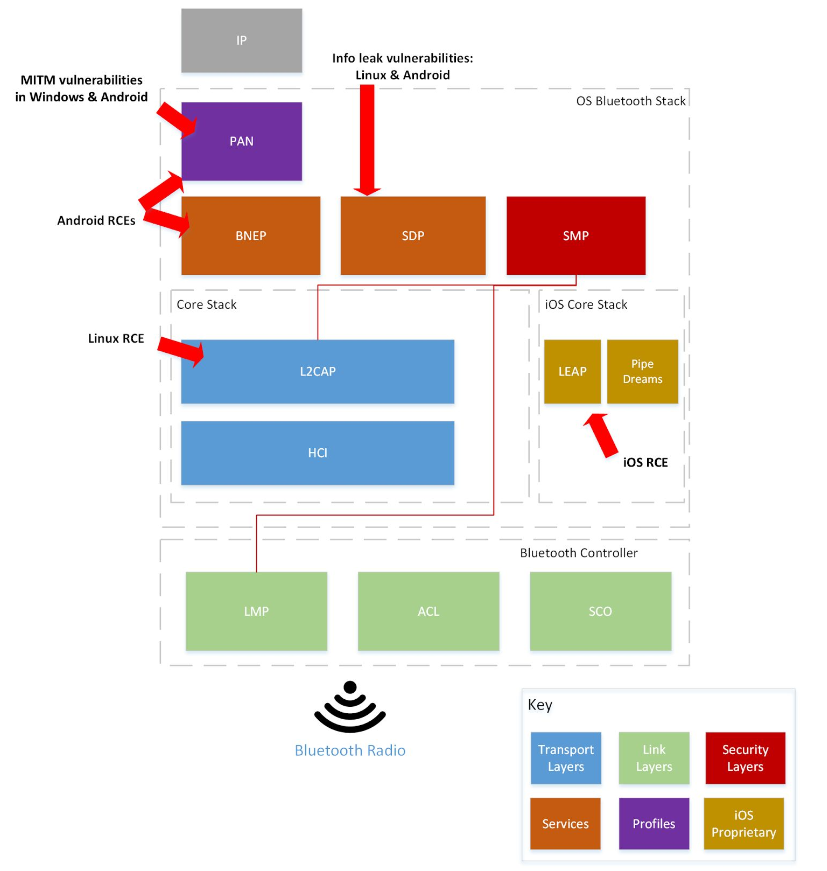

В оригинальном исследовании [2] приведена очень живописная картинка с “местами гнездования” уязвимостей в Bluetooth-стеке.

В силу того, что дыры — разношерстные и относятся к всевозможным реализациям Bluetooth, злоумышленник сначала должен определить семейство и версию ОС на атакуемом устройстве и затем применить подходящий эксплойт. При этом надо учитывать, что процессы Bluetooth имеют очень высокие привилегии, так что при удачной атаке хакер может делать с девайсом жертвы буквально всё, что вздумается. Например, переманить аппарат на темную сторону, включив в свой ботнет или же перехватывать коммуникации, воровать данные, загружать софт и распространять скверну в радиусе Bluetooth-соединения.

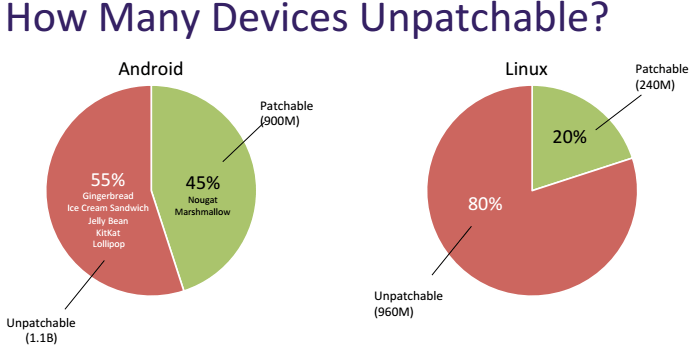

Парни из Armis Labs поступили ответственно и опубликовали свои открытия лишь после того, как Google, Microsoft и Apple выкатили патчи. Но надо учесть, что баг есть во всех Windows, начиная с Vista, в Linux на ядре 3.3-rc1 с BlueZ (включая Tizen) и в неназванных версиях iOS. Прорва устройств с этими операционками не получат свои патчи никогда.

Ну, допустим, смарт-телевизоры в относительной безопасности – их из дома выносят нечасто (хотя как насчет продвинутого соседа за стеной, который не прочь понаблюдать за твоими буднями через веб-камеру?..). А вот за мобильные девайсы как-то совсем тревожно.

Zerodium предлагает миллион долларов за зеродей в Tor

Новость [3]. Поставщик эксплойтов Zerodium снова объявил красивую семизначную награду за эксплойт нулевого дня – на этот раз в браузере Tor. Полностью функциональный эксплойт для доселе неизвестной уязвимости в Tor под Tails Linux и Windows обойдется конторе в миллион долларов.

Новость [3]. Поставщик эксплойтов Zerodium снова объявил красивую семизначную награду за эксплойт нулевого дня – на этот раз в браузере Tor. Полностью функциональный эксплойт для доселе неизвестной уязвимости в Tor под Tails Linux и Windows обойдется конторе в миллион долларов.

$250 тыс. будет выплачено за комбинированный эксплойт RCE плюс эскалация привилегий в Tails и Windows, и $200 тыс., если эксплойт окажется только RCE или если он работает только когда включен JavaScript в браузере. Эксплойт принимается с полной документацией, причем вектором атаки обязательно должен быть веб-сайт.

Zerodium демонстрирует такую щедрость, очевидно, не за свой счет – есть конкретный заказ. Причем, если верить компании, это заказ от неких госорганов, которые желают добраться до ужасных преступников, скрывающихся при помощи Tor. Государства не названы, но в августе Zerodium уже заявлял о пике запросов от «демократических государств, а также государств, не находящихся под санкциями». То есть круг сужается – это точно не КНДР и не Mother Russia. Так или иначе, а у кого-то серьезно подгорает по поводу Tor, о чем свидетельствуют и суммы, и срок: повышенные баунти действуют только до 30 ноября, так что торопитесь.

Проект Tor уже спросили, что они об этом думают, и те классически отболтались, заявив, что, во-первых, такие награды свидетельствуют о высоком уровне безопасности Tor, а, во-вторых, что все это нехорошо, поскольку успешный хак Tor может стать угрозой для жизни некоторых пользователей. Это они намекают на жителей недемократических стран и государств под международными санкциями, а таких среди клиентов Zerodium, как нам сказали, нет.

Тысячи серверов Elasticsearch заражены POS-троянцем

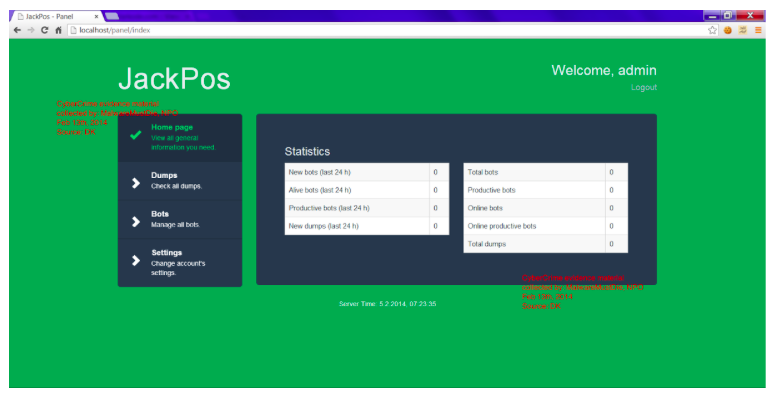

Новость [4]. Исследование [5]. Исследователь из Kromtech решил прощупать публичные сервера Elasticsearch – свободной поисковой системы. Нашел он там нечто очень любопытное – панель управления POS-троянцами JackPOS и AlinaPOS. Это довольно старая малварь, наделавшая много шуму несколько лет назад.

POS-троянцы специализируются на перехвате платежных данных банковских карт, для чего ими заражают терминалы в торговых сетях, ресторанах и гостиницах. Украденные дампы в шифрованном виде пересылаются на сервера, откуда они идут прямиком в кардерские онлайн-магазины.

Как оказалось, кто-то разжился исходниками этих старых троянцев (AlinaPOS – 2012 год, JackPOS – 2014 год) и выставил на продажу. Соответственно, понадобилась и командная инфраструктура, которую в итоге вскрыли Kromtech. Сканирование при помощи Shodun нашло в Сети 15 тысяч серверов Elasticsearch, четыре тысячи из которых были захвачены POS-ботоводами.

Что характерно, почти все хакнутые серверы хостятся в Amazon. Исследователи связывают это с особенностями системы конфигурации серверов. Точнее, сама по себе система достаточно безопасна, а вот пользователи при быстрой установке часто прощёлкивают настройку безопасности – и вот результат.

Древности

«Pentagon»

Опасный вирус, методом «Brain» поражает Boot-сектор флоппи-дисков при обращении к ним. Если при этом дискета уже была поражена вирусом «Brain», то «Pentagon» лечит Boot-сектор этого диска, изменяет его метку и затем заражает своей копией. На заражаемом диске создается файл PENTAGON.TXT. Вирус «выживает» при теплой перезагрузке. Часть вируса зашифрована. Перехватывает int 9 и int 13h. Содержит тексты «© 1987 The Pentagon, Zorell Group», «first sector in segment».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 102.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: Kaspersky_Lab

Источник [6]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/263885

Ссылки в тексте:

[1] Вскрыли: https://threatpost.ru/wireless-blueborne-attacks-target-billions-of-bluetooth-devices/22286/

[2] исследовании: http://go.armis.com/hubfs/BlueBorne%20Technical%20White%20Paper.pdf

[3] Новость: https://threatpost.com/zerodium-offering-1m-for-tor-browser-zero-days/127959/

[4] Новость: https://threatpost.com/thousands-of-elasticsearch-servers-hijacked-to-host-pos-malware/127965/

[5] Исследование: https://mackeepersecurity.com/post/kromtech-discovers-massive-elasticsearch-infected-malware-botnet

[6] Источник: https://habrahabr.ru/post/338050/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.