Рассказ о том, как я, с помощью Google, нашёл пароли на десятках публичных досок Trello

Кушагра Патак занимается информационной безопасностью. 25 апреля он обнаружил, что множество частных лиц и компаний выкладывают секретную информацию на публичные доски Trello. В частности, речь идёт о сведениях, касающихся неисправленных ошибок и уязвимостей в программах, об учётных данных аккаунтов в социальных сетях и в почтовых службах, об именах и паролях для доступа к серверам и панелям управления администраторов. Все эти, а также другие подобные сведения, находились на общедоступных досках Trello, которые индексируют все поисковые системы, что позволяет кому угодно эти сведения найти. В материале, перевод которого мы сегодня публикуем, речь пойдёт о том, как была сделана эта находка.

История находки

Я занимался поиском экземпляров Jira [1], принадлежащих компаниям, которые предлагают программы Bug Bounty [2]. Для этого использовался следующий поисковый запрос:

inurl:jira AND intitle:login AND inurl:[company_name]Хочу обратить ваше внимание на то, что я использовал так называемые dork-запросы Google [3]. Такие запросы представляют собой поисковые строки, включающие в себя операторы расширенного поиска [4]. Они применяются для поиска информации, которая индексируется поисковыми системами, но, при обычной работе с сайтами, недоступна.

В ходе экспериментов я, в вышеописанный запрос, вместо [company_name], ввёл Trello. Google выдал несколько результатов — ссылок на публичные доски Trello. Они содержали данные для подключения к некоторым экземплярам Jira. Это случилось в 8:19 утра по UTC.

Я был совершенно потрясён этой находкой.

Почему это — проблема? Дело в том, что Trello [5] — это онлайновый инструмент, предназначенный для управления проектами и персональными задачами. В нём есть сущности, называемые досками, которые как раз и используются для управления проектами и задачами. Пользователь может настраивать видимость своих досок, в частности, устанавливая её в значение Приватная или Публичная.

После того, как я обнаружил вышеописанную проблему, я подумал, что интересно было бы поискать похожие уязвимости, связанные с небезопасным хранением других данных, скажем, сведений для доступа к почтовым ящикам.

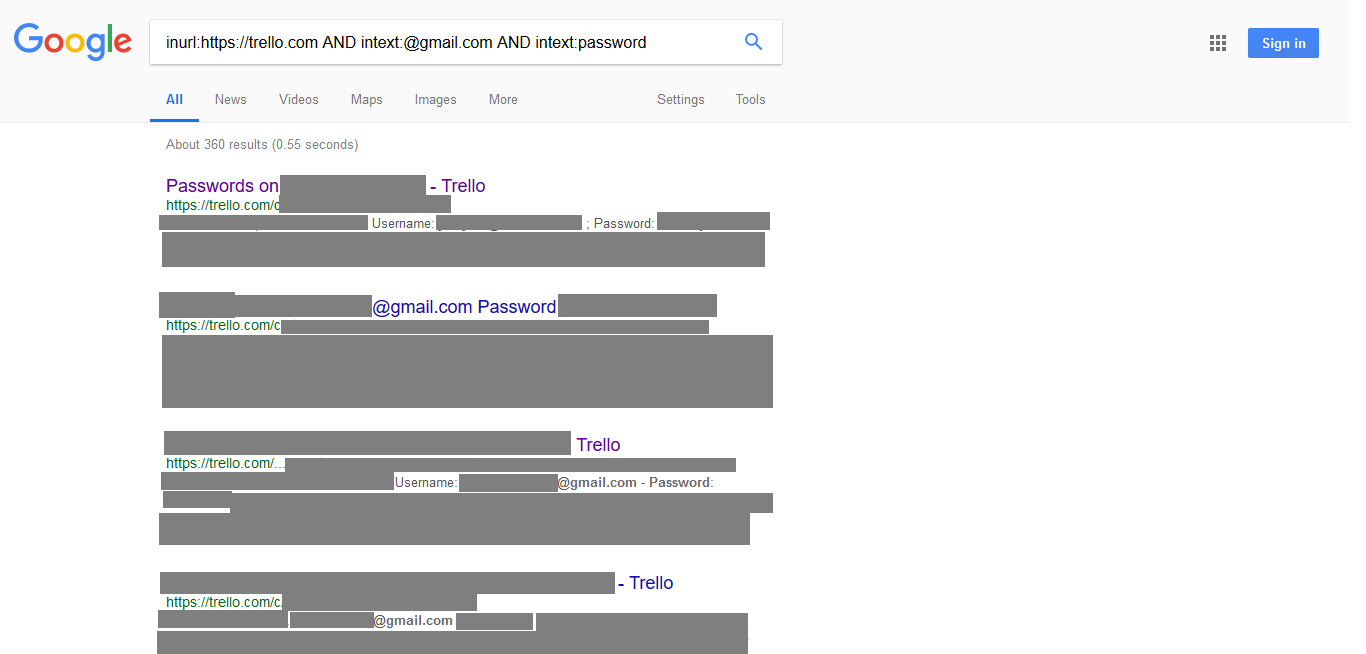

Тогда я модифицировал запрос таким образом, чтобы он был направлен на поиск досок Trello, содержащих пароли к аккаунтам Gmail.

inurl:https://trello.com AND intext:@gmail.com AND intext:passwordВот что выдал поисковик.

Поиск досок Trello с учётными данными для доступа к почтовым ящикам

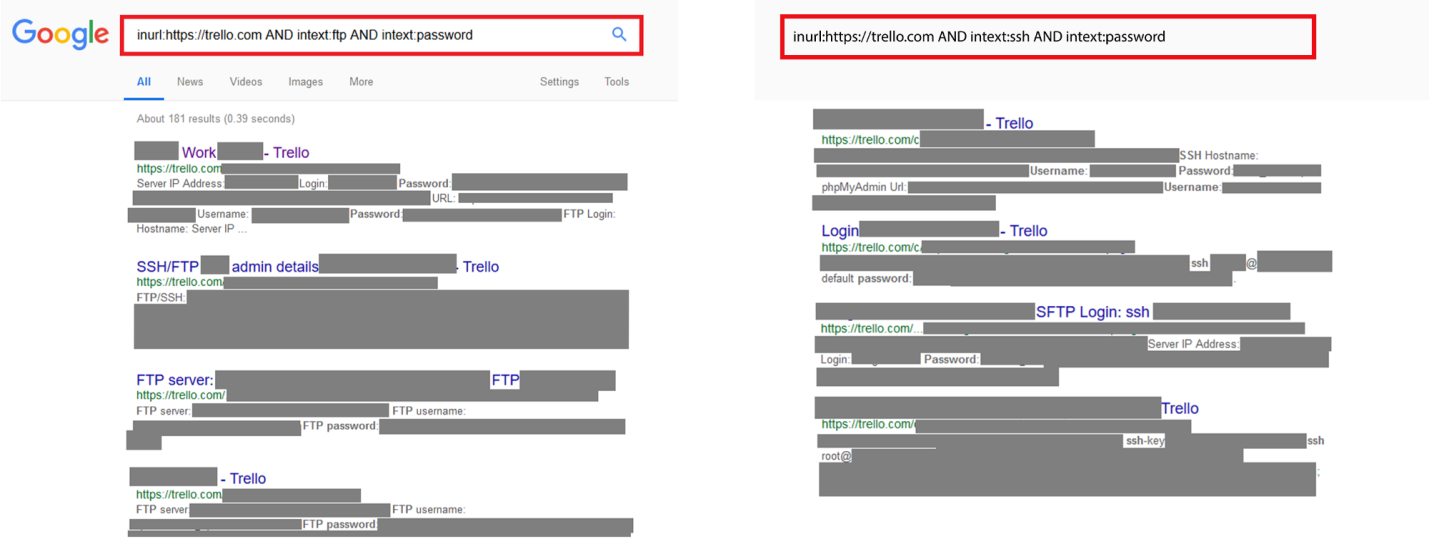

А как насчёт SSH и FTP?

inurl:https://trello.com AND intext:ftp AND intext:password

inurl:https://trello.com AND intext:ssh AND intext:passwordКое-что удалось найти и по этим запросам.

Поиск досок Trello с данными для доступа к SSH- и FTP-аккаунтам

Продолжение поисков

После того, как я экспериментировал с запросами в течение нескольких часов, я обнаружил и другие интересные вещи. Найти их удалось, модифицируя запросы.

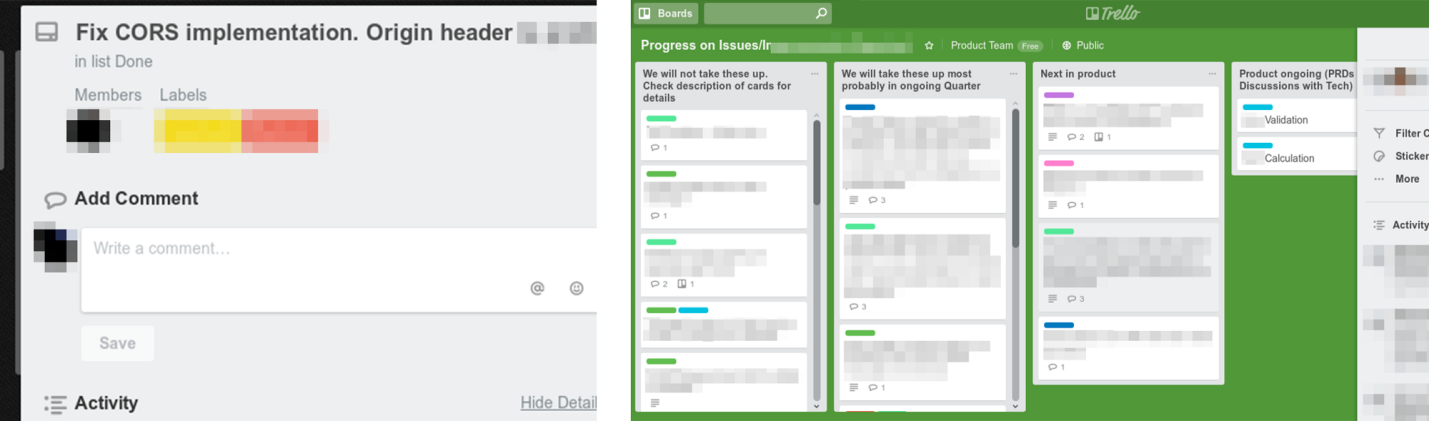

Некоторые компании используют публичные доски Trello для управления работой, связанной с ошибками и уязвимостями, обнаруженными в их приложениях или веб-сайтах.

Доски с информацией об уязвимостях

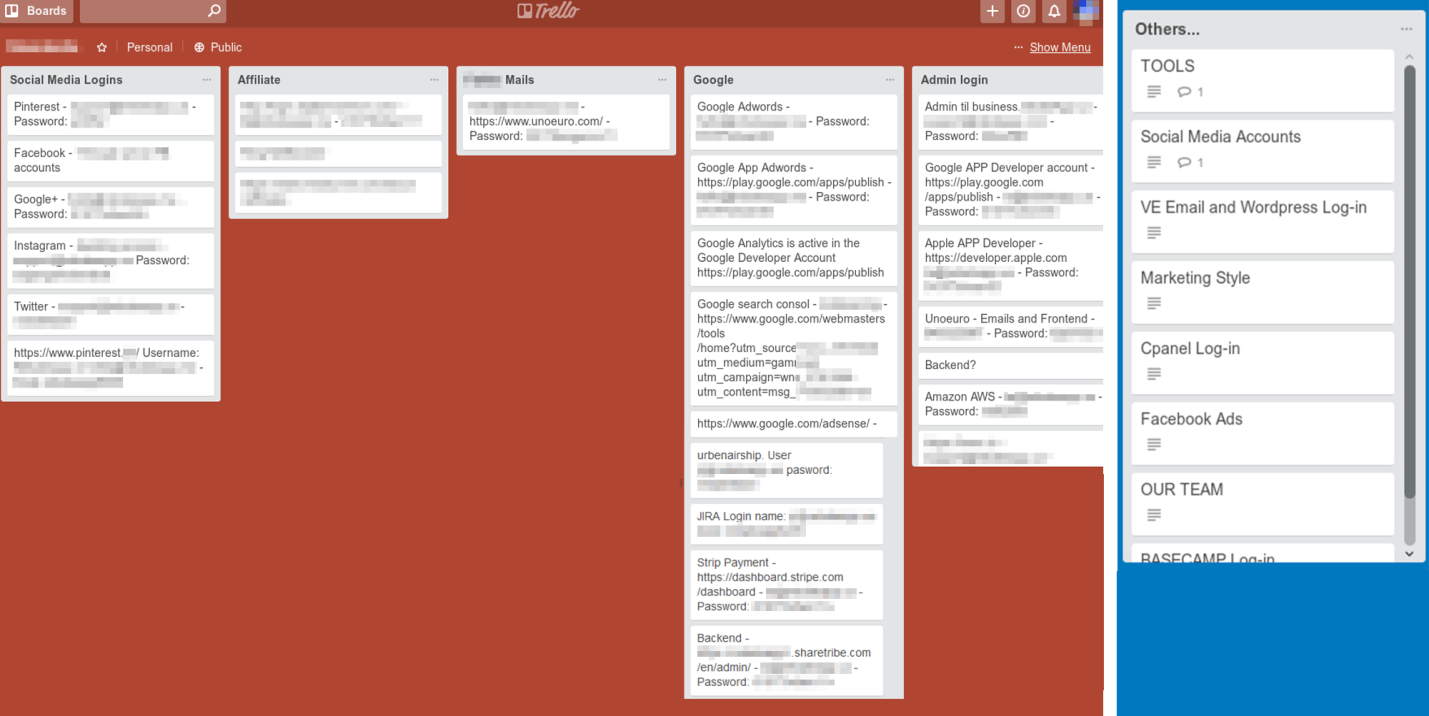

Кроме того, обычные люди используют публичные доски Trello как чудные общедоступные менеджеры паролей для учётных данных компаний, в которых они работают.

Среди примеров того, что удалось обнаружить — данные для доступа к серверам, CMS-системам, CRM-системам, системам веб-аналитики. Там же были имена и пароли корпоративных почтовых ящиков, учётных записей в Stripe, в AdWords, в социальных сетях. И это — далеко не полный список находок.

Публичные доски Trello, которые содержат секретную информацию

Вот ещё пример.

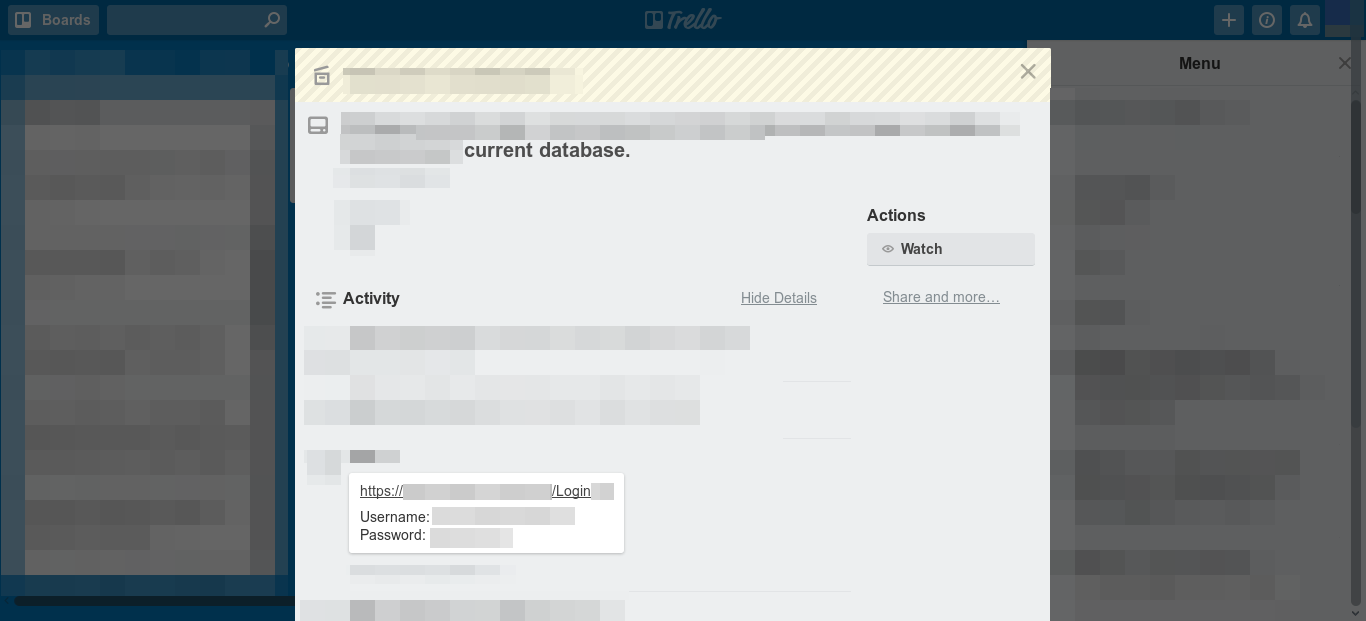

В общий доступ попали сведения о базе данных, содержащей персональные данные и финансовую информацию

До того, как мне удалось всё это обнаружить, я не занимался исследованием, нацеленным на какую-то конкретную компанию или программу Bug Bounty.

Однако, через девять часов после того, как я обнаружил эту уязвимость Trello, я нашёл контактные сведения примерно 25 компаний, допустивших утечку конфиденциальных данных, и сообщил им о проблеме. Кстати, найти эти контактные сведения было не так уж и просто.

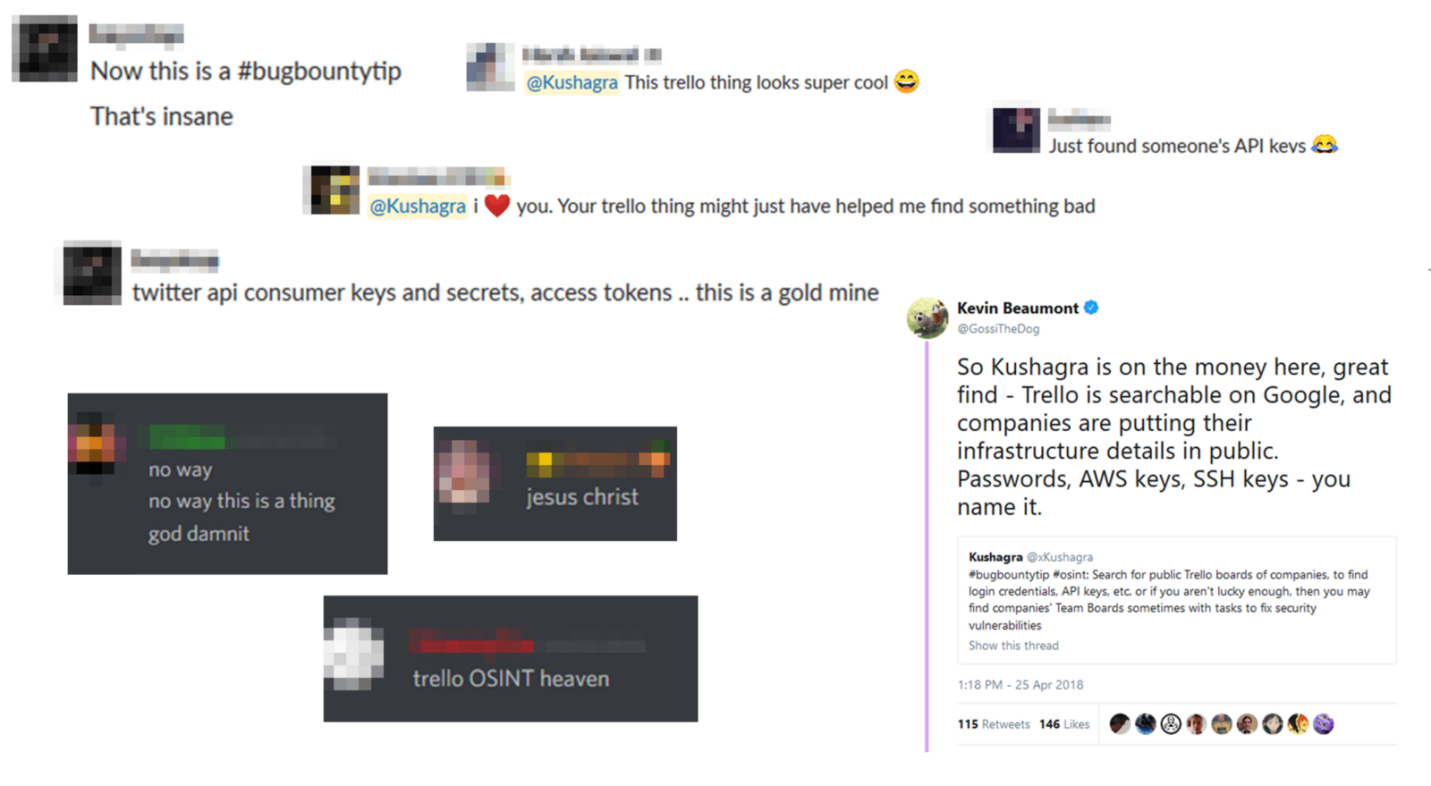

Также я сделал запись в приватном Slack-канале, которым используются те, кто участвует в программах Bug Bounty, и в Discord-канале, посвящённом информационной безопасности. Я, сразу после того, как нашёл уязвимость, опубликовал соответствующий твит [6]. Реакция тех, кто об этом узнал, была похожа на мою.

Затем мне стали поступать сообщения от тех, кто воспользовался обнаруженной мной уязвимостью для поиска данных для доступа к корпоративным почтовым ящикам, к экземплярам Jira и к другой закрытой информации в рамках программ Bug Bounty.

Реакция аудитории на сообщение об уязвимости

Примерно через 10 часов после обнаружения описанной здесь уязвимости, я сосредоточился на исследовании компаний, у которых имелись программы Bug Bounty. Затем — проверил одну хорошо известную компанию, которая занимается организацией совместного использования транспортных средств, применяя запрос следующего вида:

inurl:https://trello.com AND intext:[company_name]Я немедленно нашёл доску Trello, содержащую данные для доступа к корпоративному почтовому ящику какого-то сотрудника этой компании, и ещё одну доску с информацией, явно не предназначенной для чужих глаз.

Для того, чтобы убедиться в том, что то, что я нашёл — действительно секретные данные, случайно ушедшие в общий доступ, я связался с сотрудником из службы безопасности этой компании. Мне сказали, что им уже сообщили об этих проблемах, но попросили прислать полный отчёт об обнаруженных уязвимостях. К несчастью, мой отчёт был закрыт, как повторный, так как позже компания обнаружила, что она уже получила отчёт о той же самой уязвимости. Дальше я сообщил о похожих проблемах ещё в 15 компаний. Некоторые из них были крупными организациями, но у многих из них не было программ Bug Bounty. Правда, у одной из них такая программа была, и я сообщил о найденной проблеме в рамках этой программы. К несчастью, вознаграждения от них я не получил, так как найденная мной проблема не относилась к тем уязвимостям, за обнаружение которых они готовы были платить.

Уважаемые читатели! А вы уже проверили свои доски в Trello на предмет утечки конфиденциальной информации?

Автор: ru_vds

Источник [7]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/280360

Ссылки в тексте:

[1] Jira: https://www.atlassian.com/software/jira

[2] Bug Bounty: https://ru.wikipedia.org/wiki/Bug_Bounty

[3] dork-запросы Google: https://whatis.techtarget.com/definition/Google-dork-query

[4] операторы расширенного поиска: https://whatis.techtarget.com/definition/search-operator

[5] Trello: https://trello.com/tour

[6] твит: https://twitter.com/xKushagra/status/989074112411824129

[7] Источник: https://habr.com/post/358624/?utm_campaign=358624

Нажмите здесь для печати.