Security Week 52: The Greatest Hits

Запомните этот пост, через 10 лет все будут говорить: вот, все правильно в дайджесте написали. Или наоборот: вообще не угадали, ни в одном месте. Предсказывать будущее — занятие, обреченное на провал, так как предсказание всегда основано на знаниях о настоящем и прошлом. Наступающий 2019 год описан в «Бегущем по лезвию бритвы» Филипа Дика, который-таки умел предвидеть. Согласно роману (и немного — фильму), мы все живем в неблагополучном мире, где постоянно идет дождь, есть летающие автомобили и роботы, но совсем нет животных.

Запомните этот пост, через 10 лет все будут говорить: вот, все правильно в дайджесте написали. Или наоборот: вообще не угадали, ни в одном месте. Предсказывать будущее — занятие, обреченное на провал, так как предсказание всегда основано на знаниях о настоящем и прошлом. Наступающий 2019 год описан в «Бегущем по лезвию бритвы» Филипа Дика, который-таки умел предвидеть. Согласно роману (и немного — фильму), мы все живем в неблагополучном мире, где постоянно идет дождь, есть летающие автомобили и роботы, но совсем нет животных.

Именно поэтому предсказания [1] экспертов «Лаборатории Касперского» очень практичные, они скорее рассчитаны на безопасников, которым нужно определить тренды на следующий год. Но все же давайте попробуем выбрать события 2018 года, которые могут стать основой чего-то большего в информационной безопасности, актуального в течение долгого времени. При подготовке использовались материалы из этого блога за весь год, так что перед вами уникальный формат: дайджест дайджестов.

Spectre и Meltdown

Уязвимости, обнаруженные [2] только в процессорах Intel (Meltdown), и те, что нашли почти во всех современных процессорах (Spectre), — главная новость года. Давайте сразу разберемся с Meltdown: это частная уязвимость, которую можно закрыть и забыть (пока не найдут другую такую же). Spectre просто так закрыть не получится: теоретическая атака на уязвимую систему предполагает и определенное поведение железа, и определенные характеристики кода атакуемого приложения. Вариантов Spectre-подобных атак может быть много, что и показали несколько исследований за этот год. Например, модификация [3] Spectre с возможностью перезаписи доступных только для чтения ячеек памяти или NetSpectre [4] — атака, которую можно проводить и удаленно, по сети, да еще и без выполнения кода на атакуемой системе.

Все Spectre-подобные атаки относятся к категории атак по сторонним каналам: когда какая-то секретная информация передается не в открытом виде, а добывается исходя из анализа времени отклика или (в случае традиционных атак side channel) флюктуаций потребляемого устройством тока. В общем, это такой аналог шпионского устройства для «подслушивания» вибраций стекла в комнате, где ведется разговор. Пока рано говорить о каком-то практическом применении этих атак. Например, в случае с NetSpectre в идеальных условиях удалось добиться «кражи» секретных данных со скоростью четыре бита в минуту. И никто пока даже не обсуждает, а те ли это данные, которые нужны — в смысле, есть ли среди них реально важная информация. Исследования вокруг Spectre могут «выстрелить» лет через 10, а могут так и остаться нишевой темой защиты устройств, где нужно защищать вообще все и от всего, во избежание.

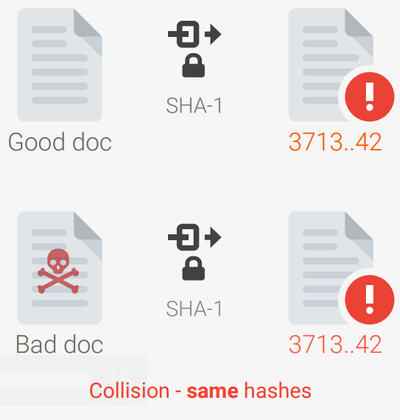

Существует ли аналогичная история, в которой чисто научное исследование приобрело практические очертания, чтобы сроки оценить? Можно посмотреть на функцию криптографического хеширования SHA-1 [5]. Ее разработало американское Агентство по Национальной Безопасности в 1995 году. Десять лет спустя, в 2005-м, исследователи впервые показали, что вычислительной мощности, необходимой для поиска коллизий (двух наборов данных, генерирующих одинаковый хэш) требуется меньше, чем теоретически предсказывалось (но все равно очень много). В 2012 году оценка была 2 в одиннадцатой степени серверо-лет к 2015 году. Но в 2015 году серверы оказались лучше, чем ожидалось, новые расчеты показали [6] смешную для какой-нибудь государственной разведслужбы цифру в 49 дней. Этого было достаточно, чтобы признать алгоритм хеширования ненадежным: в 2017 году его перестали использовать для генерации SSL-сертификатов производители всех основных браузеров. В том же году исследователи из Google и CWI Institute показали практическую атаку [7]: создали два разных PDF, которые дают одинаковый хеш при использовании SHA-1.

Существует ли аналогичная история, в которой чисто научное исследование приобрело практические очертания, чтобы сроки оценить? Можно посмотреть на функцию криптографического хеширования SHA-1 [5]. Ее разработало американское Агентство по Национальной Безопасности в 1995 году. Десять лет спустя, в 2005-м, исследователи впервые показали, что вычислительной мощности, необходимой для поиска коллизий (двух наборов данных, генерирующих одинаковый хэш) требуется меньше, чем теоретически предсказывалось (но все равно очень много). В 2012 году оценка была 2 в одиннадцатой степени серверо-лет к 2015 году. Но в 2015 году серверы оказались лучше, чем ожидалось, новые расчеты показали [6] смешную для какой-нибудь государственной разведслужбы цифру в 49 дней. Этого было достаточно, чтобы признать алгоритм хеширования ненадежным: в 2017 году его перестали использовать для генерации SSL-сертификатов производители всех основных браузеров. В том же году исследователи из Google и CWI Institute показали практическую атаку [7]: создали два разных PDF, которые дают одинаковый хеш при использовании SHA-1.

Итого, 22 года существования технологии, 12 лет научных исследований и, заметьте, никакой пользы киберкриминалу: даже эксперимент с двумя PDF как был чисто научным упражнением, так и остался. Spectre может стать реально опасным, если производители процессоров продолжат его игнорировать, а они иногда пытаются: новые исследования по теме иногда сопровождаются комментариями вендоров, что это, мол, стандартное поведение, фича, а не баг.

Машинное обучение

Исследование [8] о восстановлении картинки на мониторе по характеру шума, издаваемого блоком питания этого самого монитора, тоже выглядит сомнительно с точки зрения реального применения. Тем не менее, у исследователей, хоть и с большими оговорками, получилось восстановить картинку на экране дисплея, записывая и анализируя только писк системы питания, используя сверточные нейронные сети и натаскивая их на сравнении паразитного шума и изображения. В некотором смысле это тоже атака по сторонним каналам: захват данных через то место, в котором никто не ожидал провала.

А вот это в «Бегущем по лезвию бритвы» (на этот раз в фильме) как раз хорошо предсказано — в соответствующей времени съемки кондовой восьмибитной стилистике:

Там голосовое управление, умная обработка изображения (подробнее об этом эпизоде — тут [9]), в общем, Голливуд во всей красе. Хотя реальное исследование далеко от таких технических высот, оно вполне укладывается в канон невероятных, фантастических достижений народного хозяйства. То ли еще будет. А что будет-то? Пофантазируем: достоверная идентификация пользователей в вебе по тому, как они двигают мышью, скроллят экран смартфона и держат телефон в руке. Определение настроения по голосу. Угроза приватности из-за массово собираемых и обрабатываемых данных, помогающих выстраивать профиль с такими особенностями человека, о которых он сам не догадывается. Поголовная идентификация по лицу на улицах города. Oh wait, это же не будущее, это настоящее!

Ладно, все эти технологии не обязательно пойдут во вред человечеству — наоборот, могут и помочь. Машинное обучение позволяет извлекать смысл там, где до этого видели лишь белый шум. Это дает и новые возможности, и приносит новые риски, как минимум по части хранения собираемых данных. Как максимум — технологии, подобные научному исследованию про мониторы, сделают невероятно сложным хранение чего-либо в секрете. Хоть прямо пишущие машинки закупай, так там наверняка по звуку нажатий клавиш можно восстановить весь текст целиком.

IoT и приравненные к ним

Один из самых популярных дайджестов этого года был посвящен [10] уязвимостям в роутерах Mikrotik, D-Link и TP-Link. Приравнивание роутеров к Интернету вещей — спорная мысль, будем формулировать аккуратно: серьезные риски в будущем будут представлять устройства, работающие автономно, общающиеся в основном с себе подобными и делающие это так, что мало кто в курсе, что именно там происходит. Роутеры — это такая показательная жертва, так как последние пару лет атакуются они массово, имеют все признаки автономных устройств, а их компрометация рано или поздно становится заметной.

Очевидные жертвы небезопасного IoT будущего — это умные колонки и прочие круглосуточно следящие за владельцем устройства. Новости про них пока напоминают анекдоты: то умная колонка посреди ночи начинает хихикать [11], то житель Германии по запросу в рамках GDPR получает от Amazon голосовые записи совершенно другого человека [12]. Все, что подключено к вашей домашней сети и имеет собственные отношения с внешними серверами, потенциально уязвимо. Пока дискуссия вокруг умных устройств вращается только вокруг приватности, но не исключено, что скоро речь пойдет об изоляции IoT от всего остального: зачем вашему электросчетчику иметь доступ к вашей файловой шаре?

В представлениях о будущем мы часто склонны скатываться в крайности: будет либо прекрасная утопия, либо киберпанковский мрачняк. Дорогая редакция предполагает, что все будет достаточно неплохо, пусть и без летающих автомобилей. Но даже если и так, эпоха «персонального компьютера» как полезного, но необязательного устройства типа калькулятора, заканчивается. Начинается время, в котором люди полностью встроены в сеть, взаимодействуют с ней каждую минуту и зависят от нее. Значит, не стоит легкомысленно относиться даже к теоретическим угрозам работоспособности этого мира. Этот мир бывает разный, но в целом он достаточно неплохой, чтобы стараться его не поломать. Получится ли? Будем продолжать наблюдение. С наступающим! Первый дайджест нового года выйдет 14 января.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Автор: Kaspersky_Lab

Источник [13]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/303235

Ссылки в тексте:

[1] предсказания: https://habr.com/company/kaspersky/blog/432714/

[2] обнаруженные: https://threatpost.ru/vendors-share-patch-updates-on-spectre-and-meltdown-mitigation-efforts/23972/

[3] модификация: https://habr.com/company/kaspersky/blog/417331/

[4] NetSpectre: https://habr.com/company/kaspersky/blog/418669/

[5] SHA-1: https://en.wikipedia.org/wiki/SHA-1

[6] показали: https://habr.com/company/kaspersky/blog/268907/

[7] практическую атаку: https://habr.com/company/kaspersky/blog/322536/

[8] Исследование: https://habr.com/company/kaspersky/blog/422199/

[9] тут: https://typesetinthefuture.com/2016/06/19/bladerunner/

[10] посвящен: https://habr.com/company/kaspersky/blog/425701/

[11] хихикать: https://www.nytimes.com/2018/03/08/business/alexa-laugh-amazon-echo.html

[12] совершенно другого человека: https://threatpost.ru/amazon-sent-alexa-user-voice-commands-to-third-person-2/30224/

[13] Источник: https://habr.com/post/434188/?utm_campaign=434188

Нажмите здесь для печати.