Доктор едет, едет

В открытом доступе была обнаружена база данных MongoDB, не требующая аутентификации, в которой находилась информация московских станций скорой медицинской помощи (ССМП).

К сожалению, это не единственная проблема: во-первых, на этот раз данные действительно утекли, а во-вторых – вся чувствительная информация хранилась на сервере, находящемся в Германии (хотелось бы поинтересоваться – не нарушает ли это никакой закон или ведомственные инструкции?).

Дисклеймер: вся информация ниже публикуется исключительно в образовательных целях. Автор не получал доступа к персональным данным третьих лиц и компаний. Информация взята либо из открытых источников, либо была предоставлена автору анонимными доброжелателями.

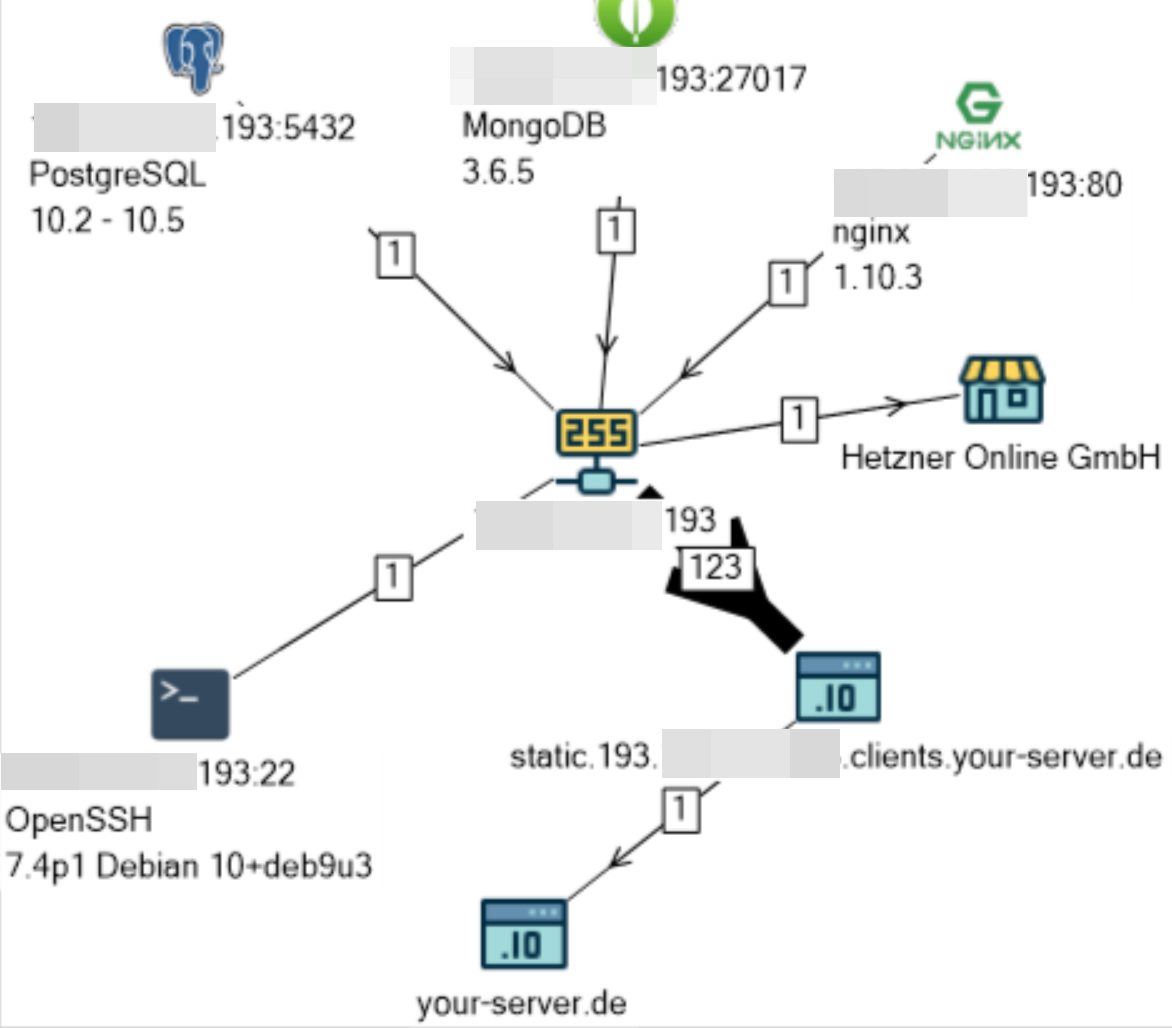

Сервер с базой, которая называется «ssmp», располагается на площадке известного Hetzner в Германии.

По косвенным признакам удалось установить предполагаемого владельца сервера и базы – российская компания ООО «Компьютерные интеллектуальные системы».

На странице c-i-systems.com/solutions/programs-smp/, компания нам сообщает:

КИС СМП — программный продукт, предназначенный для автоматизации работы станций скорой (специализированной) медицинской помощи (СМП) в границах субъекта РФ и обеспечивает:

- прием вызовов;

- регистрацию и перенаправление вызовов;

- формирование, мониторинг и управление выездными бригадами станций СМП;

- массовое переподчинение бригад СМП при ликвидации чрезвычайных ситуаций;

- работу единого центра обработки вызовов СМП;

- обмен данными с внешними информационными системами.

База имела размер 17.3 Гб и содержала:

- дата/время вызова бригады скорой помощи

- ФИО членов бригады скорой помощи (включая водителя)

- госномер автомобиля бригады скорой помощи

- статус автомобиля бригады скорой помощи (например, “ прибытие на вызов”)

- адрес вызова

- ФИО, дата рождения, пол пациента

- описание состояния пациента (например, “температура >39, плохо снижается, взрослый”)

- ФИО вызывавшего скорую помощь

- контактный телефон

- и многое другое…

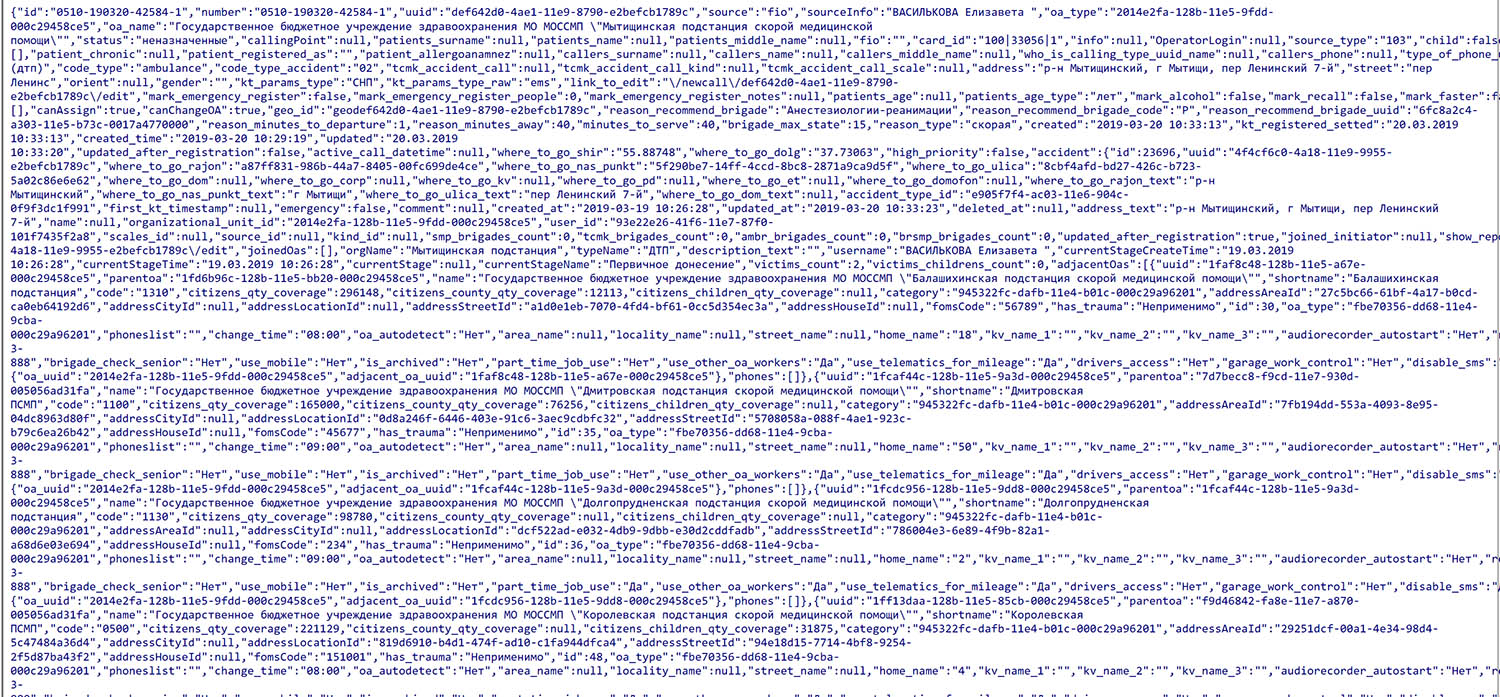

Данные в базе похожи на лог какой-то системы мониторинга/отслеживания процесса выполнения задачи. Интерес представляет поле «data» в таблице «assign_data_history».

(Разумеется, на картинке выше я постарался скрыть все персональные данные.)

Как было написано в самом начале — отсутствие аутентификации на этот раз не является единственной проблемой.

Самое главное – данную базу первыми обнаружили украинские хакеры из группировки THack3forU, которые оставляют в найденных MongoDB разные послания и уничтожают информацию. На этот раз хлопцы отличились этим:

"Hacked by THack3forU! Chanel.nПутін хуйло,nМєдвєдєв чмо,nСтрєлков гамно ,nРосія ДНО!"

и конечно тем, что, скачав все 17 Гб, выложили их в формате CSV на файлхостинг Mega.nz. Про то, как обнаруживают открытые базы данных MongoDB – тут [2].

Как только владелец базы был установлен, я отослал ему оповещение с предложением все-таки закрыть доступ к базе, хотя уже и было поздно – данные «ушли».

Первый раз поисковик Shodan зафиксировал эту базу 28.06.2018, а доступ к ней был наконец закрыт 08.04.2019, где-то между 17:20 и 18:05 (МСК). С момента оповещения прошло чуть менее 6 часов.

Новости про утечки информации и инсайдеров всегда можно найти на моем Telegram-канале «Утечки информации [3]».

Автор: Ashot Oganesyan

Источник [4]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/313978

Ссылки в тексте:

[1] хостинг-провайдера: https://www.reg.ru/?rlink=reflink-717

[2] тут: https://www.devicelock.com/ru/blog/obnaruzhenie-otkrytyh-baz-dannyh-mongodb-i-elasticsearch.html

[3] Утечки информации: http://tele.click/dataleak

[4] Источник: https://habr.com/ru/post/447290/?utm_source=habrahabr&utm_medium=rss&utm_campaign=447290

Нажмите здесь для печати.