Apple выпустила «тихий» апдейт для Mac, чтоб удалить скрытый веб-сервер от Zoom

Компания Apple выпустила «тихое» обновление для операционной системы macOS. Обновление устанавливается незаметно для пользователя и удаляет уязвимый компонент в популярном приложении для видеоконференций Zoom. Уязвимый компонент — это скрытый веб-сервер localhost, который раньше устанавливался на компьютер при инсталляции клиента Zoom и оставался на компьютере даже после удаления клиента.

В последние несколько дней большой резонанс получило расследование [1] специалиста по безопасности Джонатана Лейтшуха (Jonathan Leitschuh). Он показал, что Mac Zoom Client позволяет любому сайту активировать веб-камеру Mac без согласия пользователя (или присоединиться к текущему разговору). Это позволяет просто вырубить «мак» с любой веб-страницы отправкой непрерывного потока запросов на подключение к некорректному звонку. Соответствующие уязвимости зарегистрированы под номерами CVE-2019–13449 [2] (DoS-атака) и CVE-2019–13450 [3] (веб-сервер). Первую из них Apple исправила в версии клиента 4.4.2, а вторую закрывает нынешним обновлением.

Обновление не требует взаимодействия с пользователем и развёртывается автоматически. Оно удаляет скрытый веб-сервер, который Zoom устанавливает на компьютерах пользователей вместе с приложением для проведения видеоконференций.

Веб-сервер

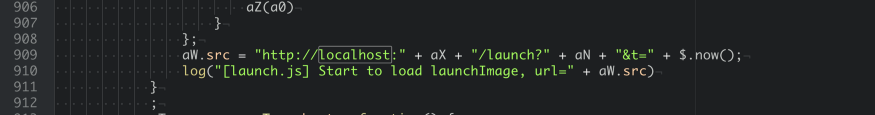

Интересно, что если установить клиент Zoom, а потом удалить его, веб-сервер localhost остаётся на компьютере. Он автоматически переустановит Zoom без всякого взаимодействия с пользователем по запросу веб-страницы.

Эта «функция» продолжала работать, пока Джонатан Лейтшух не решил разгласить информацию, чтобы вынудить Apple всё-таки признать её как уязвимость.

Apple, видимо, изначально не считала её уязвимостью. Ведь это так удобно: вы можете послать кому-угодно ссылку по почте или в мессенджере (например, https://zoom.us/j/492468757), получатель нажмёт на неё — и у него на компьютере волшебным образом откроется клиент Zoom. Настоящая магия.

К сожалению, функция была реализована не совсем безопасным образом, и слишком многое позволяла сторонним сайтам.

Исследователь сообщил в Apple об уязвимости 26 марта 2019 года, в том числе предложил описание хотфикса Zoom, которое можно было реализовать путём простого изменения логики сервера. На подтверждение уязвимости Zoom потребовалось 10 дней. Первое реальное обсуждение темы состоялось 11 июня 2019 года, всего за 18 дней до окончания 90-дневного срока публичного раскрытия. В ходе этой встречи были подтверждены детали уязвимости и обсуждён запланированный патч для Zoom. Но Джонатан говорит, что в их запланированном исправлении он уже изначально мог описать способ обхода. По сути, Apple не смогла чётко сформулировать суть уязвимости и быстро выпустить эффективный патч.

Apple выпустила патч 21 июня, за три дня до истечения положенного срока, но довольно быстро был обнаружен способ обойти его и снова обратиться к веб-серверу на компьютере пользователя с посторонней веб-страницы. Джонатан Лейтшух опубликовал веб-страницу с демонстрацией концепции. Если у вас не установлен последний патч, то по нажатию на эту ссылку [4] автоматически активируется вызов Zoom и включится веб-камера.

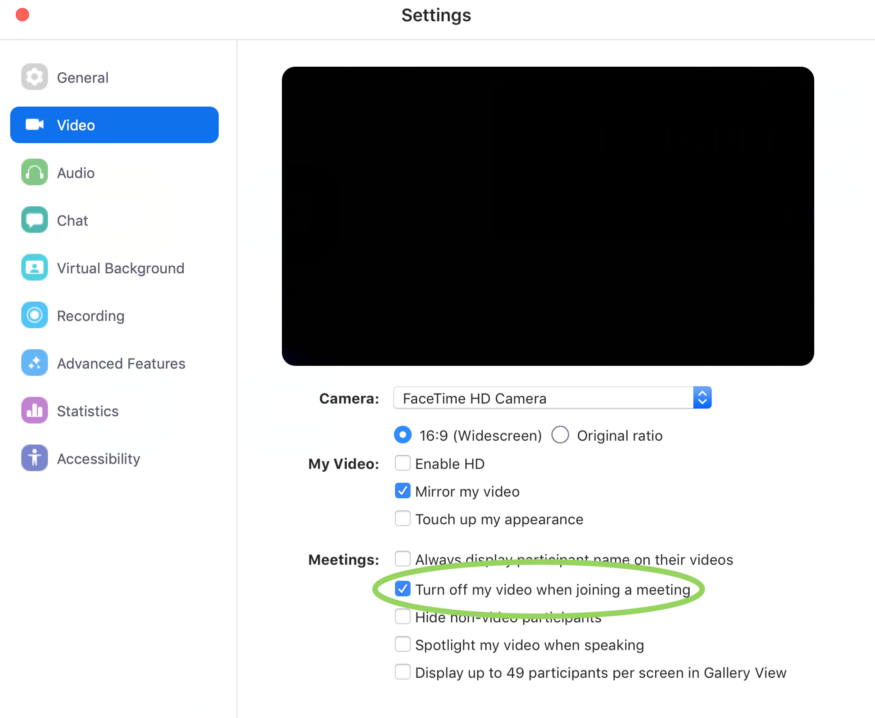

8 июля компания Apple выпустила новую версию Zoom [5], которая должна была защитить пользователей от несанкционированной активности веб-сервера localhost. После установки нового обновления клиент запрашивает пользователей, хотят ли они открыть приложение, тогда как раньше оно открывалось автоматически.

Как часто делает Apple, обновление устанавливается на компьютеры пользователей без их ведома. Представитель Zoom Присцилла Маккарти (Priscilla McCarthy) сказала [6] TechCrunch: «Вместе с Apple мы работали над тестированием этого обновления. Мы ожидаем, что проблема веб-сервера сегодня будет решена. Благодарим пользователей за терпение, поскольку мы продолжаем работать над решением их проблем».

Обновление можно установить самостоятельно из командной строки:

softwareupdate -i MRTConfigData_10_14-1.45 --include-config-data

Более четырех миллионов пользователей в 750 000 компаниях по всему миру используют Zoom для видеоконференций.

Автор: alizar

Источник [7]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/323769

Ссылки в тексте:

[1] расследование: https://medium.com/bugbountywriteup/zoom-zero-day-4-million-webcams-maybe-an-rce-just-get-them-to-visit-your-website-ac75c83f4ef5

[2] CVE-2019–13449: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-13449

[3] CVE-2019–13450: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-13450

[4] эту ссылку: https://jlleitschuh.org/zoom_vulnerability_poc/zoompwn_iframe.html

[5] новую версию Zoom: https://zoom.us/download?zcid=1231

[6] сказала: https://techcrunch.com/2019/07/10/apple-silent-update-zoom-app/

[7] Источник: https://habr.com/ru/post/459848/?utm_campaign=459848&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.