Как СОРМ сливает наши с вами данные всем желающим

На конференции Chaos Constructions 2019 [1] Леонид Евдокимов (@mathemonkey) рассказал об утечке данных, произошедшей благодаря СОРМ [2] (система технических средств для обеспечения функций оперативно-розыскных мероприятий, внедрение которой под угрозой отзыва лицензии обязан согласовывать каждый провайдер в России).

Всё началось 28 августа 2018 года с невинного вопроса [3] в Telegram-чате Nag.Ru [4]:

Ivan Moiseev, [28.04.18 21:48]

185.126.180.189 [5]:1000Ivan Moiseev, [28.04.18 21:49]

А что это у Ростелекома голой жопой наружу торчит?Vladislav Grishenko, [28.04.18 21:49]

[In reply to Ivan Moiseev]

ханипот, тщ майор? )

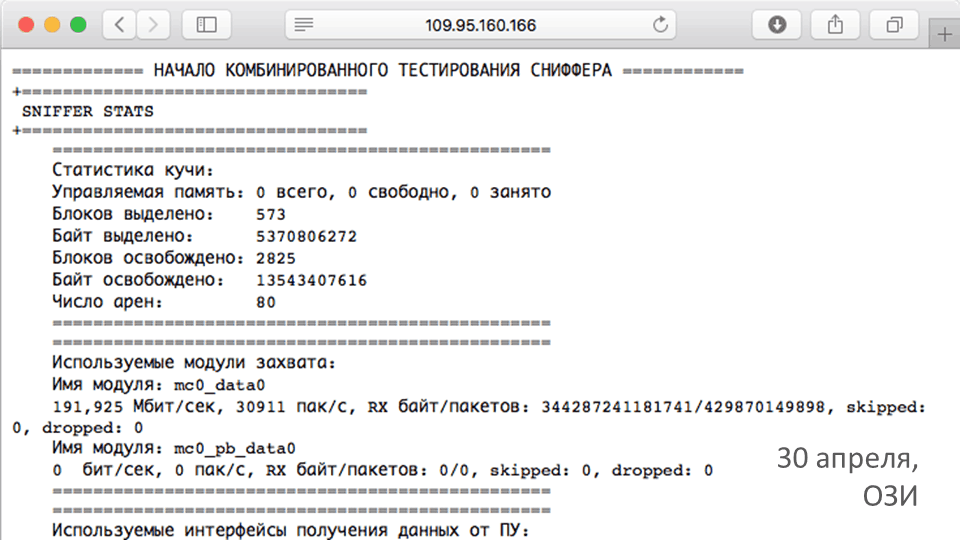

Вскоре был найден ещё один адрес, где тоже крутилась статистика работы какого-то сниффера:

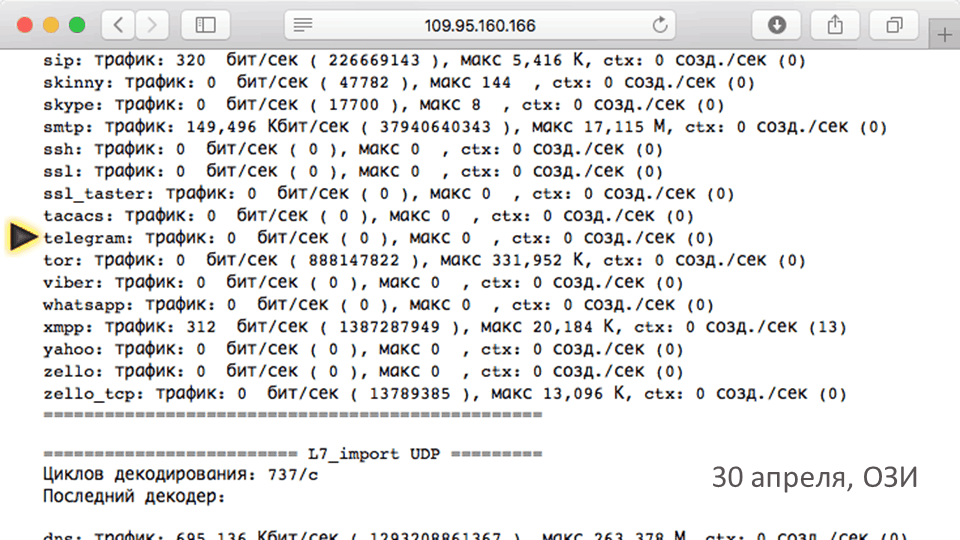

Внимание сразу привлекает поле «telegram», тем более, что как раз в это время Роскомнадзор отчаянно пытался блокировать Telegram, попутно заблокировав свыше десятка миллионов IP-адресов Amazon [6].

Вооружившись сканером zmap, Леонид нашёл ещё ряд подобных адресов и несколько дней собирал с них статистику. Выяснилось:

- счётчики «telegram» везде показывают ноль (эти снифферы вряд ли используются РКН для охоты за Telegram)

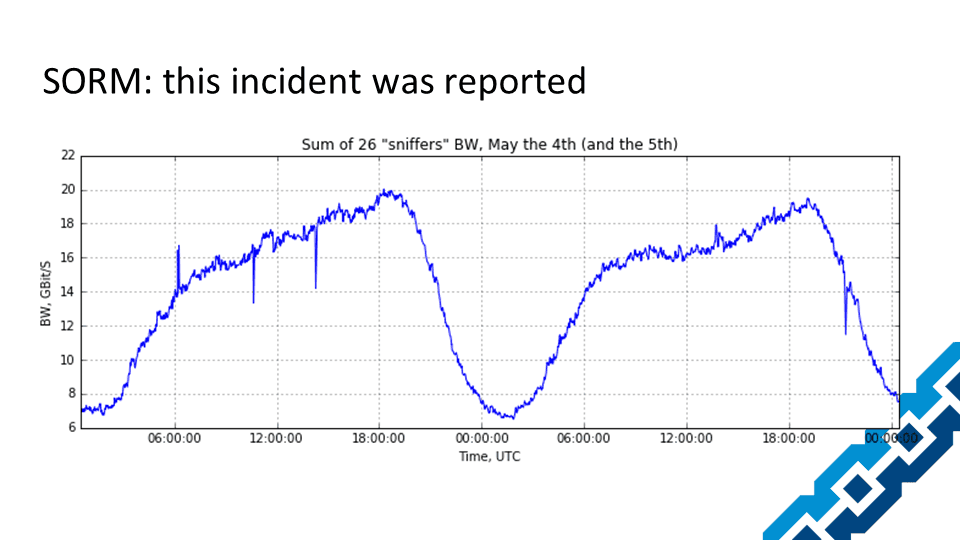

- паттерн трафика самый обыкновенный — пик потребления к вечеру, когда люди приходят с работы, и глубокое падение ночью, когда потребители спят. Например, точно такой же график можно увидеть на точке обмена MSK-IX [7]

- объем трафика на порядки меньше, чем на той же MSK-IX

Отсюда можно сделать первый вывод: это не honeypot/отладочный стенд, а некое оборудование, слушающее «живой» пользовательский трафик.

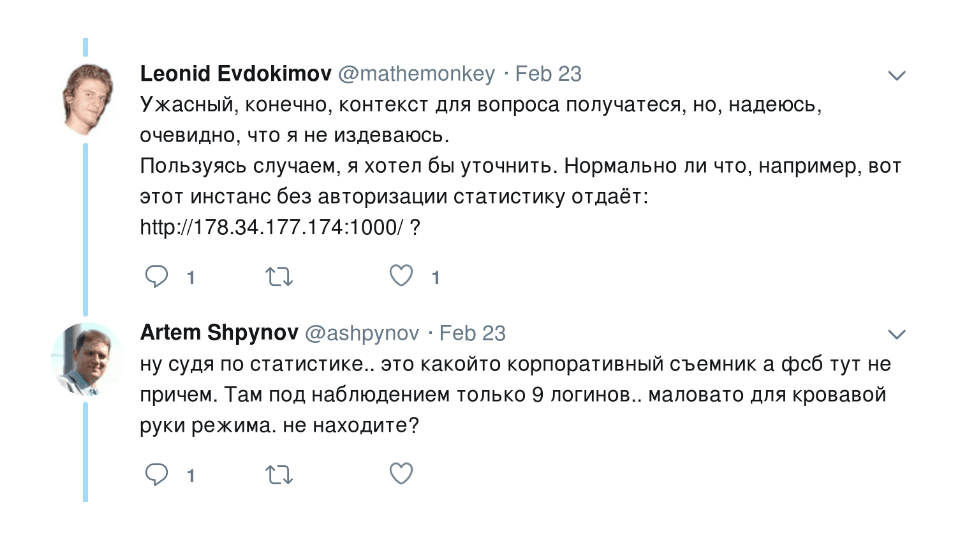

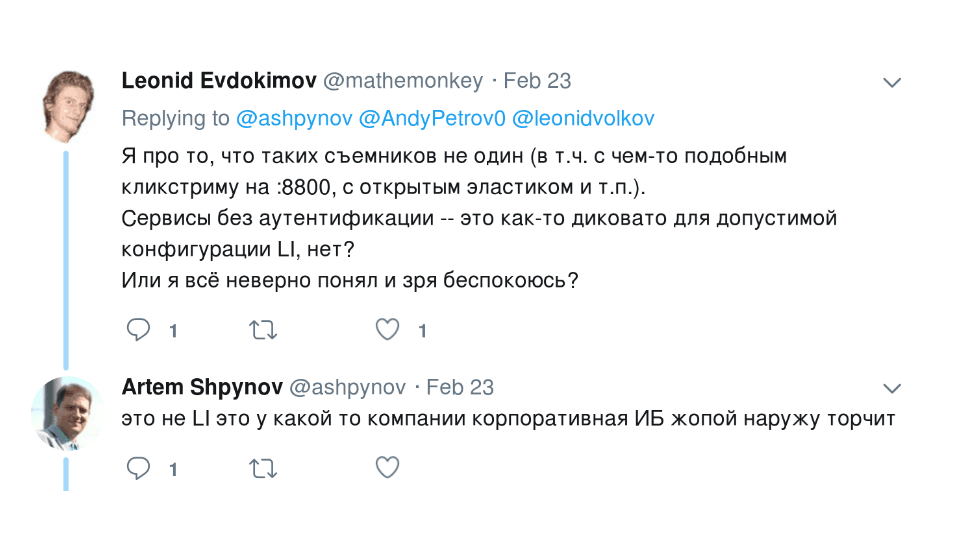

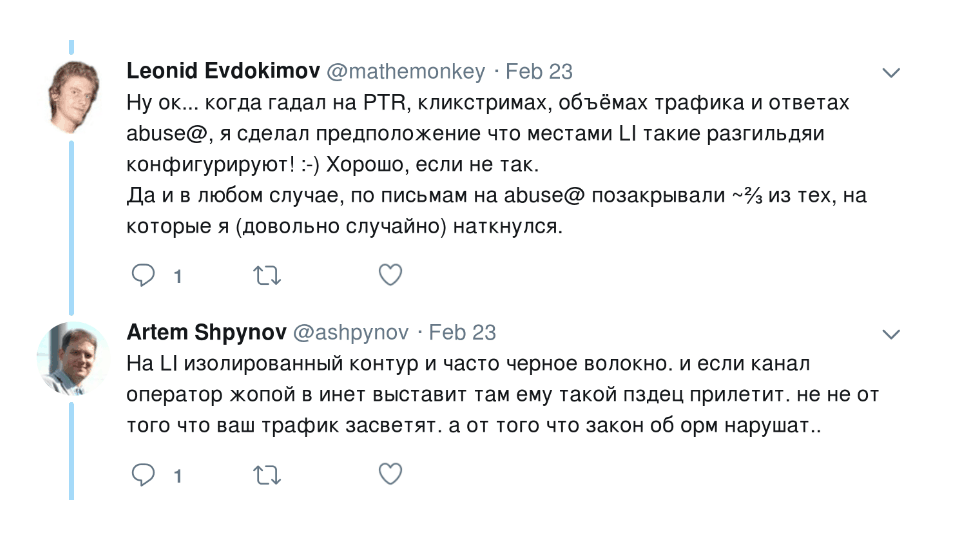

Один из разработчиков МФИ-Софт заявил, что это корпоративные системы безопасности:

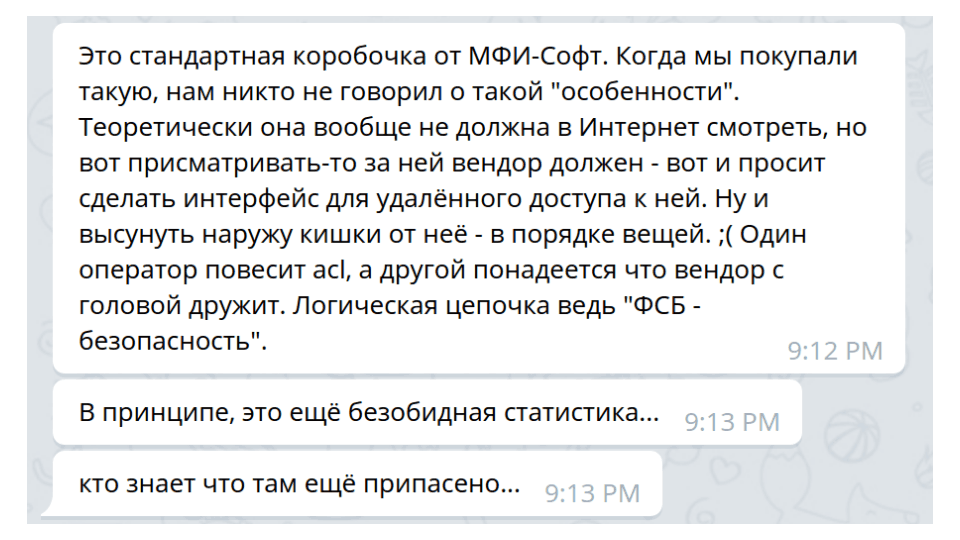

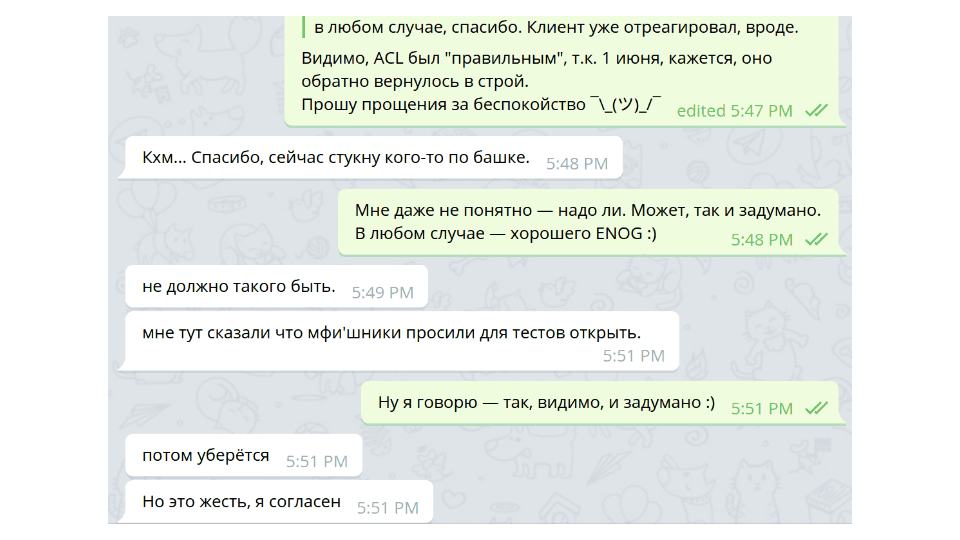

В то же время сотрудник одного из провайдеров подтвердил, что это интерфейс оборудования СОРМ от МФИ-Софт [8] и выразил обеспокоенность — при покупке производитель не сообщил о такой «фиче»:

Что там ещё припасено

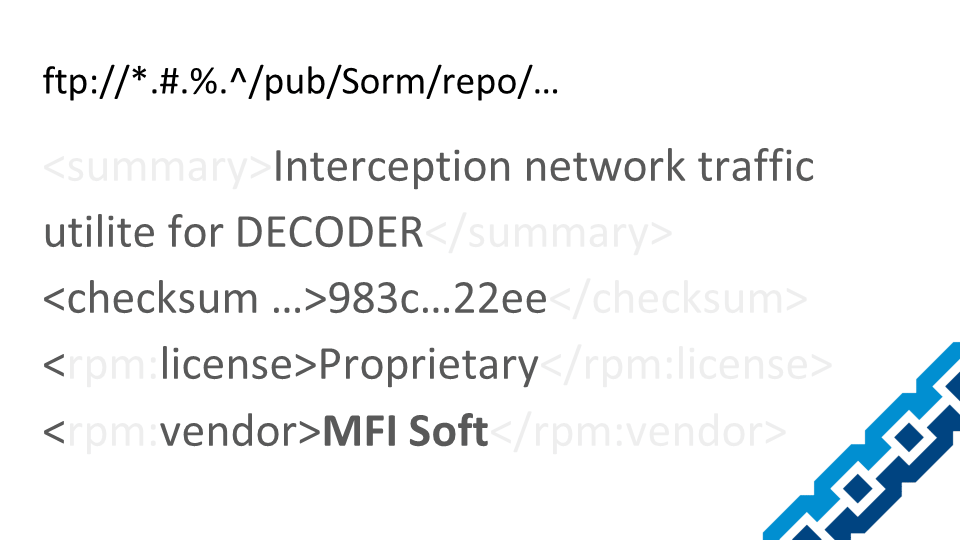

На некоторых адресах висели публичные FTP-серверы с разными пакетами, в том числе postgresql, Elasticsearch и библиотека leaflet для визуализации геоданных:

Кроме FTP найдены Samba, PostgreSQL, Elasticsearch, NFS. Не все они были обновлены до актуальных версий, а устаревшие версии, как известно, содержат уязвимости. Впрочем, Леонид не рискнул раскручивать уязвимости на оборудовании, используемом ФСБ.

Утечка данных

Самое страшное, что кроме цифр утекли ещё и буквы.

Во-первых, по IP-адресам оборудования можно представить его расположение: поможет GeoIP, знание скорости распространения сигнала до известных узлов, регион работы провайдера.

Например, проделаем это для IP-адреса 109.237.224.27

109.237.224.27 ⇉ ООО Квант [9], Зарайск

… ⇉ AS50449 [10] ⇉ LLC Kvant Zaraysk

… ⇉ MaxMind [11] ⇉ Zaraysk, Moscow Oblast

… ⇉ Ping 1ms [12] ⇉ Зарайский район

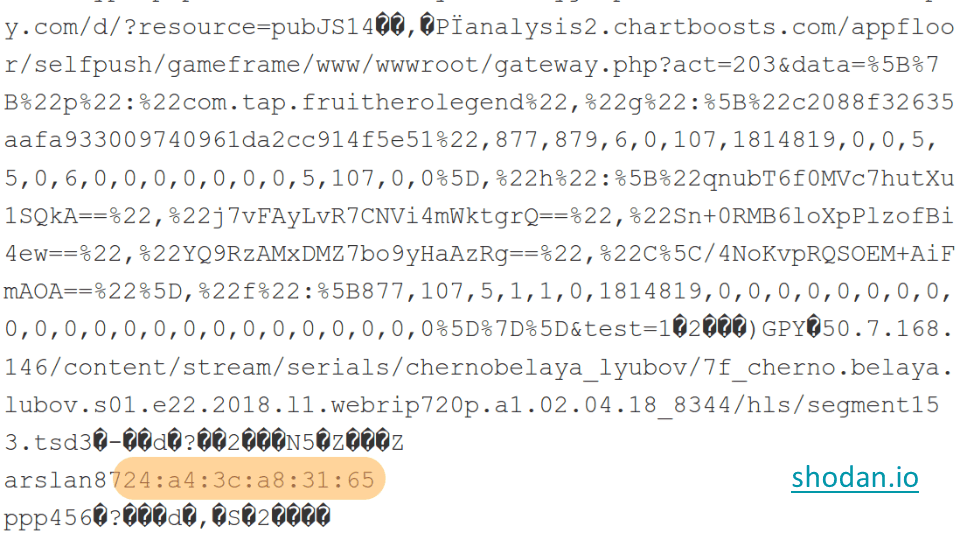

Посмотрим на карточку одного из снифферов в Shodan [13]:

Видим немало:

- гиперссылка

- логин

- MAC-адрес

- имя интерфейса

Кроме этого из логов удалось вытащить номера телефонов, адреса электронной почты, географические координаты от погодных приложений и трекеров (которые вдобавок передают IMEI аппарата и MAC-адреса ближайших точек доступа), номера ICQ (зачастую рядом с номером шло имя пользователя).

С такими данными нетрудно установить чей именно это трафик. Например, можно взять сниффер 185.126.180.189, с которого всё началось:

- IP-адрес указывает на Дагестан

- номера телефонов из Shodan [14] после прогона через Avito дают Хасавюрт и Махачкалу

- роутеры иногда переезжают вместе с хозяевами, но пробив по открытым базам MAC-адресов даёт удивительную точность — 40 адресов из 100 указывают на село Новосельское [15]

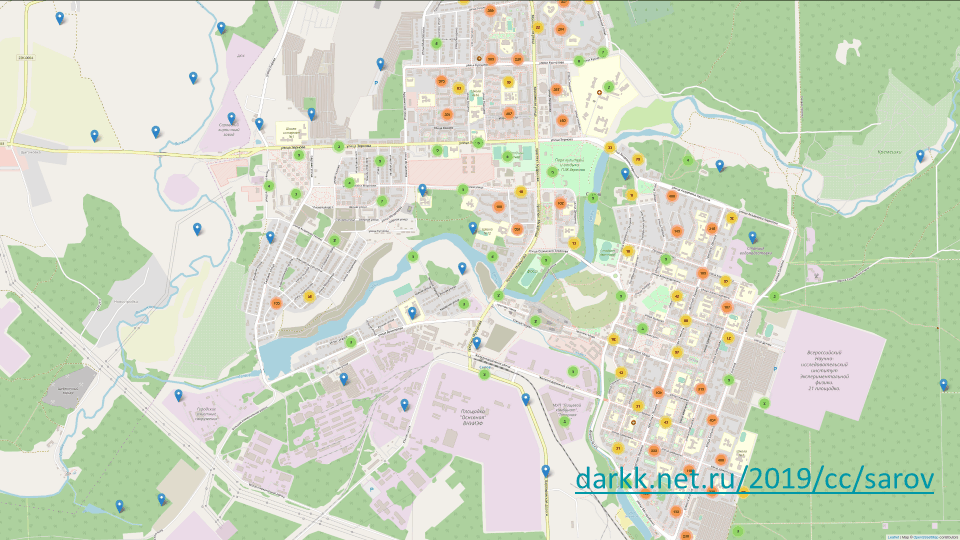

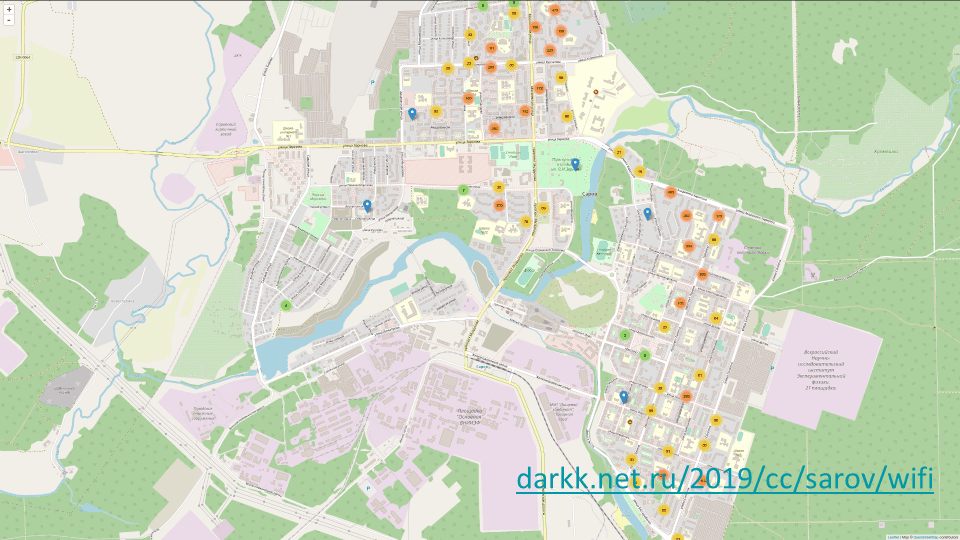

Другой пример: cреди перехваченных координат большая часть указывает на город Саров. Собранные номера ICQ присутствуют в саровском ICQ-листе [16], а перехваченные номера телефонов встречаются в газете «Колючий Саров» [17]. Координаты равномерно распределены по всему городу. Координаты Wi-Fi точек, чьи MAC-адреса были перехвачены, тоже усеивают весь город:

Вишенка на торте: в логах были заголовки с темами электронных писем (!) СаровБизнесБанка, подрядчиков Российского федерального ядерного центра, Всероссийского научно-исследовательского института экспериментальной физики.

Наконец:

- как упоминалось выше, график трафика не характерен для 8-часового рабочего дня

- не было заметного снижения трафика 1-2 мая

Всё это не согласуется с версией про какой-то корпоративный офис или отделение. Это очень похоже на сниффер, который обрабатывает трафик всех саровских абонентов провайдера.

Подводим итоги

Обо всём было сообщено МФИ-Софт, но компания не отреагировала. Больший эффект дала рассылка писем по abuse-ящикам провайдеров — целых 5 снифферов исчезли из общего доступа. Осталось 25. Некоторые снифферы после исчезновения возвращались, когда сотрудникам МФИ-Софт нужно было получить к ним удалённый доступ:

Спустя год снифферы можно было найти уже даже не специализированными поисковиками, а через обычный поиск Google. Через полтора года 6 из них всё ещё были доступны [18]. Закрылись они только после того, как эта информация попала в публичный доступ.

Выводы делайте сами.

Использованные материалы:

- видеозапись доклада [19] (осторожно, неважный звук)

- слайды [20]

- координаты и дополнительные материалы [21]

Автор: dartraiden

Источник [22]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/328231

Ссылки в тексте:

[1] Chaos Constructions 2019: https://chaosconstructions.ru/

[2] СОРМ: https://ru.wikipedia.org/wiki/%D0%A1%D0%9E%D0%A0%D0%9C

[3] невинного вопроса: https://t.me/nag_public/310698

[4] Nag.Ru: https://t.me/nag_public

[5] 185.126.180.189: http://185.126.180.189

[6] заблокировав свыше десятка миллионов IP-адресов Amazon: https://habr.com/en/post/419567/

[7] MSK-IX: https://ru.wikipedia.org/wiki/MSK-IX

[8] МФИ-Софт: https://www.mfisoft.ru/

[9] ООО Квант: http://tv-kvant.ru/

[10] AS50449: https://stat.ripe.net/AS50449#tabId=at-a-glance

[11] MaxMind: https://www.maxmind.com/en/geoip2-precision-demo

[12] Ping 1ms: https://atlas.ripe.net/measurements/22597606/#!probes

[13] Shodan: https://www.shodan.io/

[14] Shodan: https://archive.li/RG9Lj

[15] село Новосельское: https://ru.wikipedia.org/wiki/%D0%9D%D0%BE%D0%B2%D0%BE%D1%81%D0%B5%D0%BB%D1%8C%D1%81%D0%BA%D0%BE%D0%B5_(%D0%94%D0%B0%D0%B3%D0%B5%D1%81%D1%82%D0%B0%D0%BD)

[16] саровском ICQ-листе: http://www.sarov.net/icqlist/

[17] «Колючий Саров»: https://sarov.info/

[18] 6 из них всё ещё были доступны: https://t.me/unkn0wnerror/1405

[19] видеозапись доклада: https://www.youtube.com/watch?v=qlo7RfVURoY

[20] слайды: https://darkk.net.ru/2019/cc/cc19-Evdokimov-Proruha-na-SORM.pdf

[21] координаты и дополнительные материалы: https://darkk.net.ru/2019/cc/

[22] Источник: https://habr.com/ru/post/465053/?utm_campaign=465053&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.