2. Анализ зловредов с помощью форензики Check Point. SandBlast Agent

Продолжаем наш цикл статей по форензике от Check Point. В предыдущей статье [1] мы рассмотрели новый отчет сетевой песочницы, которая помогает ловить 0-day атаки на периметре сети. К сожалению (для “безопасников”), периметр уже давно потерял четкие границы. Мобильные устройства, BYOD, “флешки”, облачные сервисы — все это создает дополнительные “дыры” в защите корпоративной сети. Именно поэтому форензика важна не только на периметре, но и на рабочих станциях ваших пользователей. Данная форензика даже важнее, т.к. вы будете исследовать зловреды, которые уже проникли к вам в сеть. Хочется понимать, через какой канал они проникли (интернет, “флешка”, файловый обменник, электронная почта, корпоративный чат), уязвимость в каком ПО использовали, какие данные могли пострадать и т.д. Это и многое другое позволяет увидеть Check Point SandBlast Agent [2]. О нем и пойдет речь.

SandBlast Agent

Давным давно мы публиковали видео урок по SandBlast Agent-ам [3]. Еще для версии R77.30. С тех пор многое изменилось, однако концепт остался прежним. Современный SandBlast Agent включает в себя следующие модули:

Endpoint Threat Prevention features:

- Endpoint Threat Emulation and Extraction — позволяет проверять файлы в песочнице (локальной или облачной);

- Zero-Phishing — защита пользователя от фишинга;

- Anti-Ransomware — защита от шифровальщиков с возможностью резервного копирования файлов;

- Endpoint Anti-Bot — поможет определить является ли ПК участником ботнет сети, и заблокировать этот процесс;

- Anti-Exploit — определяет зловреды на этапе эксплуатации уязвимостей;

- Behavioral Guard — поведенческий анализ;

- Endpoint Anti-Virus — классический сигнатурный антивирус;

- Forensic collection and automated reports — форензика и генерация отчетов.

Endpoint Access Control Features (тут думаю все понятно и без комментариев):

- Endpoint Firewall, Application Control, Port Protection

- Endpoint Compliance, Remote Access VPN

Агент может работать на Windows и MacOS. Для централизованного управления используется EndPoint Management Server (как локальный, так и облачный). С вашего позволения мы не будем подробно рассматривать все озвученные функции. Возможно, в скором будущем мы опубликуем целый курс по SandBlast Agent-ам. В этой статье мы сосредоточимся на функции форензики.

Forensic collection and automated reports

Вышеозначенный блейд форензики позволяет формировать невероятно детализированные отчеты по security инцидентам на рабочих станциях. Сделать что-то подобное вручную практически невозможно. Как минимум нужно быть экспертом по форензике, уметь работать со специализированным ПО, понимать основы создания вирусов и очень хорошо (мягко говоря) разбираться в особенностях операционных систем — Windows, MacOS. С другой стороны, если вы все это умеете, то это очень здорово и наверняка у вас “хорошая” зарплата. В случае же с SandBlast Agent-ом отчет форензики генерируется автоматически после каждого инцидента, предоставляя исчерпывающую информацию о том, что же именно случилось:

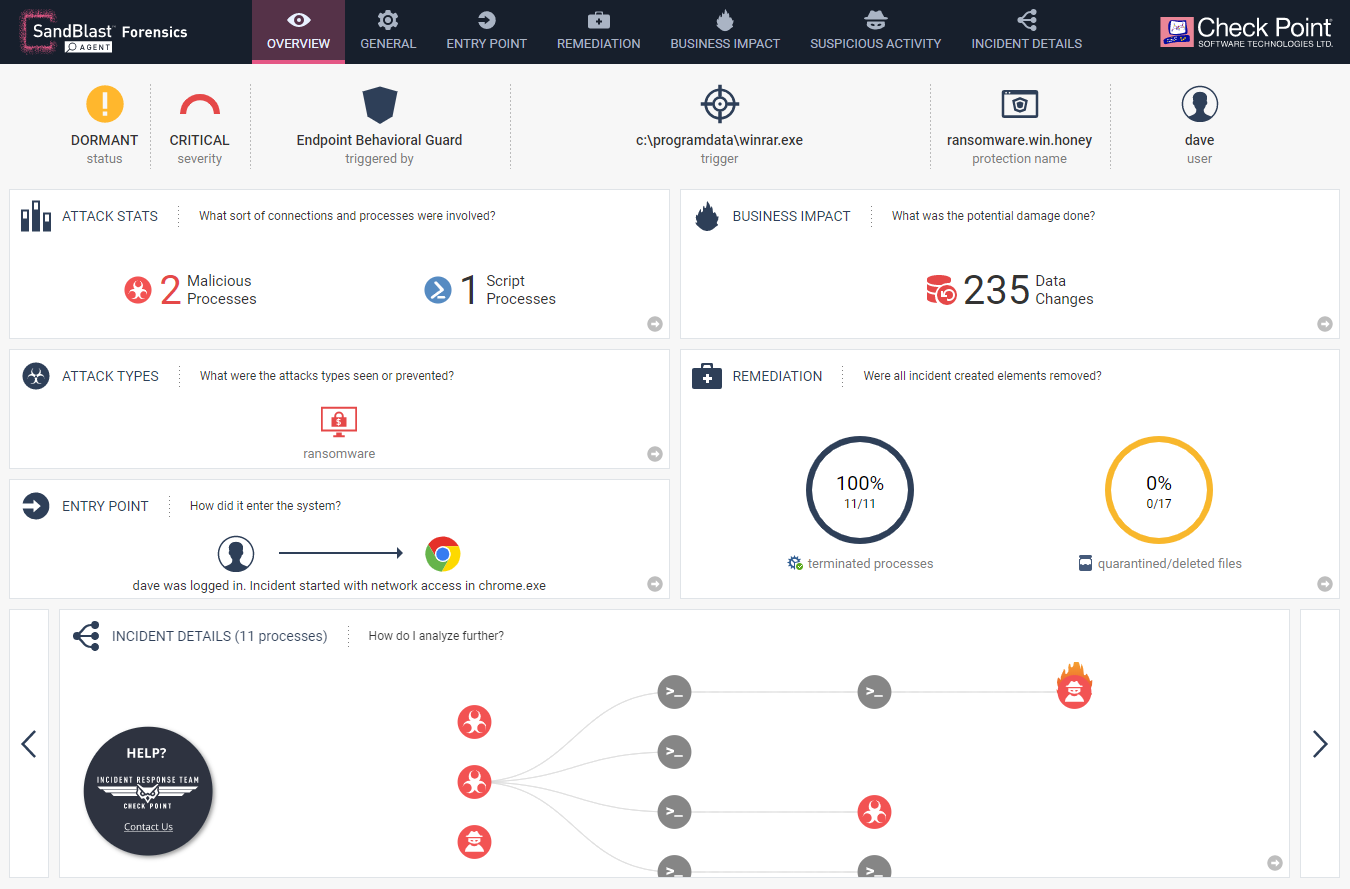

Здесь изображен отчет по зловреду — CTB-Faker Ransomware [4]. Можно открыть пример этого отчета. Очень рекомендую открыть и ознакомиться. Как видно, он представляет из себя интерактивную HTML страницу, где абсолютно все элементы “кликабельны”. Вот еще несколько примеров форензики для известных зловредов:

Вверху каждого отчета можно заметить 7 вкладок-дашбордов:

1. Overview

Общие и самые главные данные по инциденту. Картинка выше и есть пример Overview. В этом же дашборде можно сменить вид Incedent Details на MITRE ATT&CK:

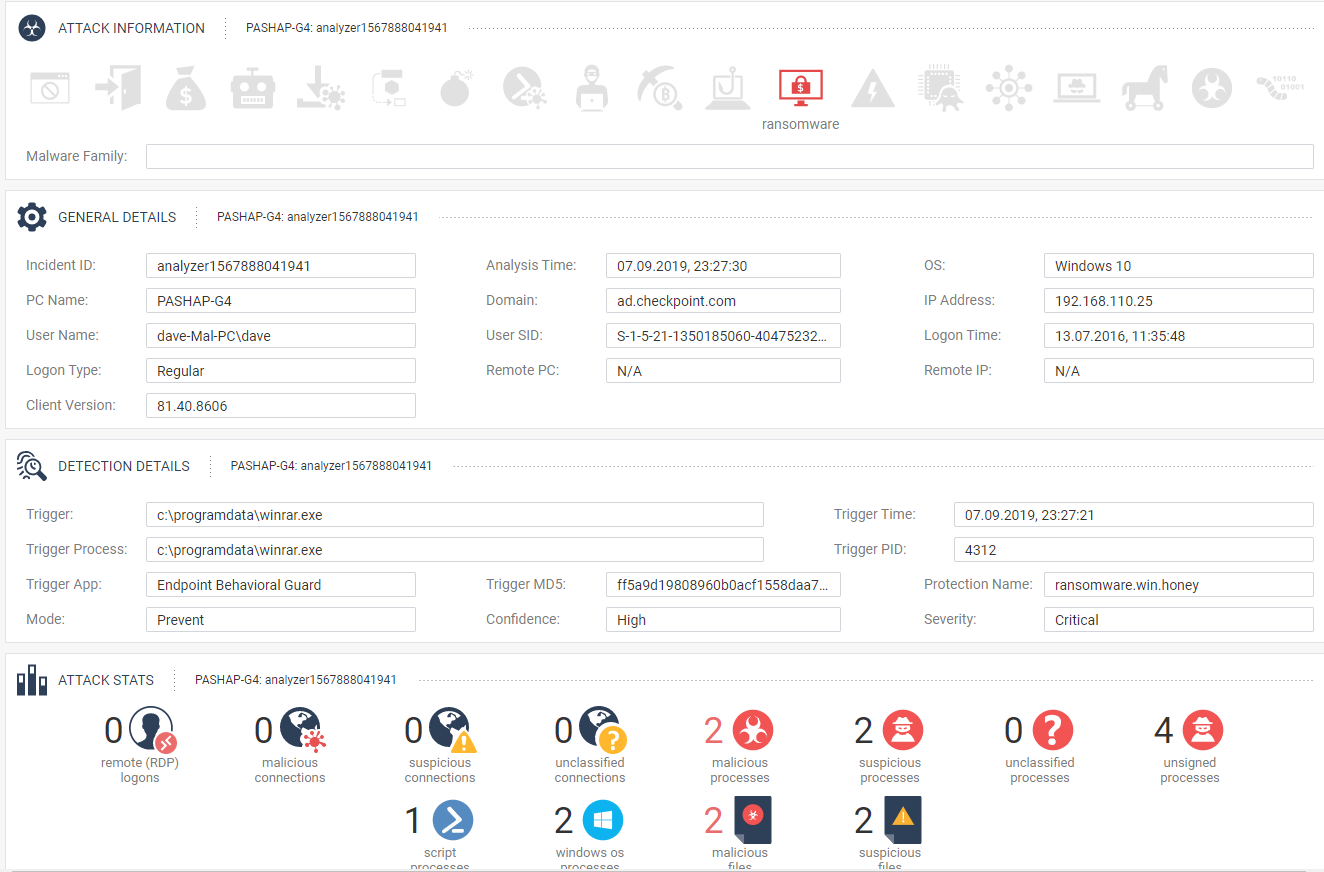

2. General

Здесь можно увидеть к какому типу вирусов относится наш зловред, какой процесс был триггером и какая важность события (severity):

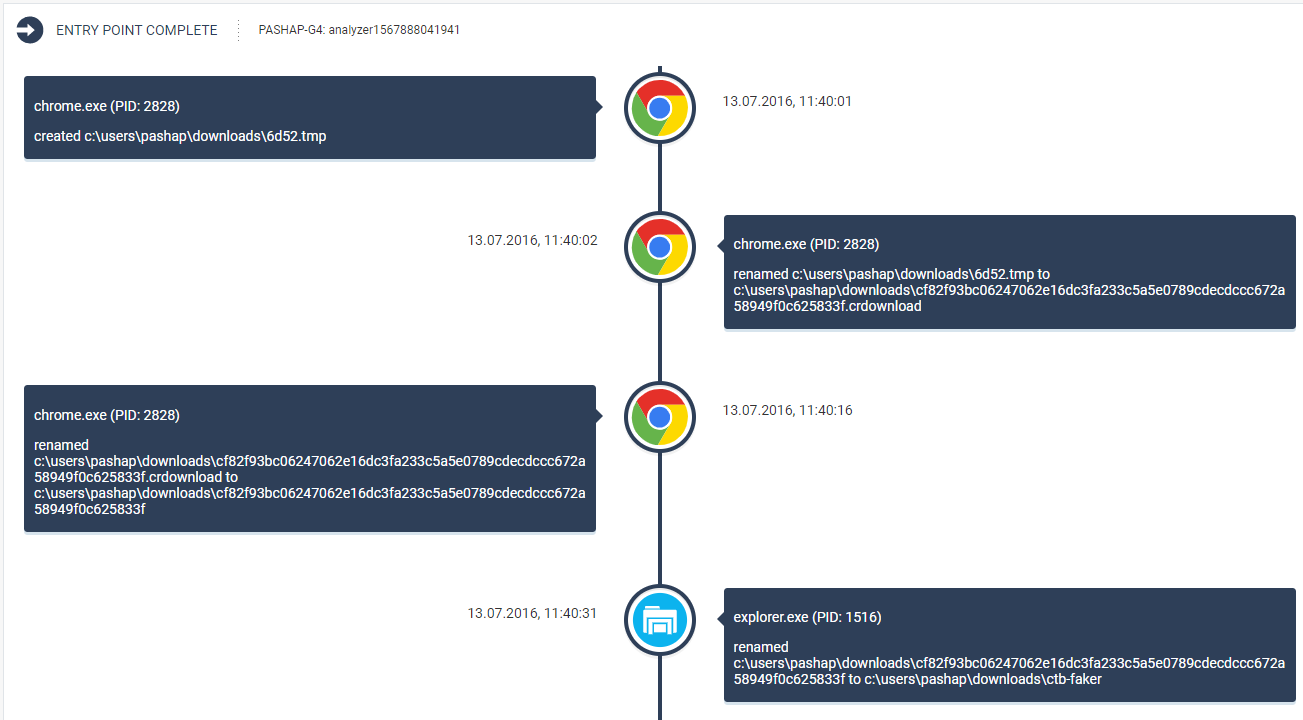

3. Entry Point

Здесь можно увидеть с чего началась атака. В нашем случае все довольно просто (скачали файлик через chrome):

Но бывают случаи гораздо интересней.

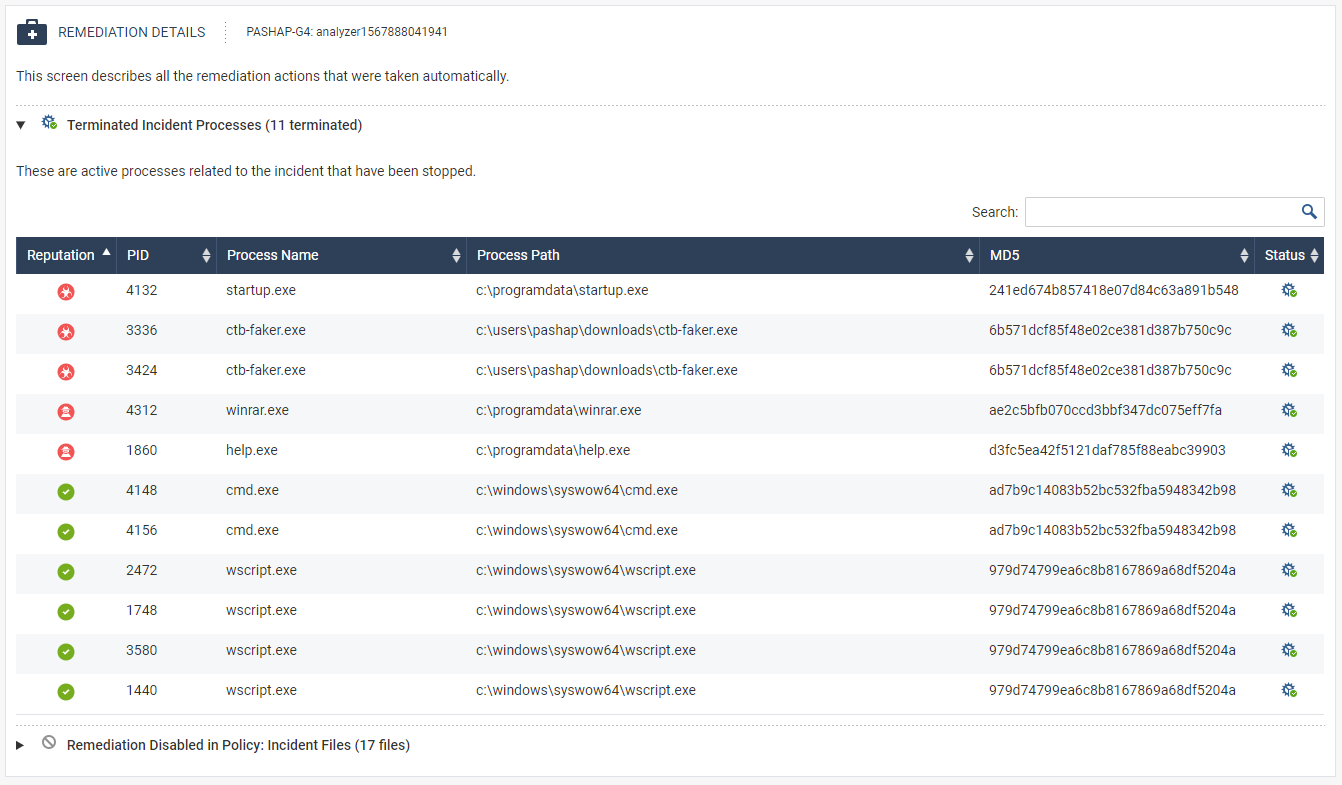

4. Remediation

Здесь можно увидеть, что именно сделал SandBlast Agent обнаружив вирус. Затерминированные процессы, восстановленный файлы (особенно актуально при обнаружении шифровальщиков) и т.д.

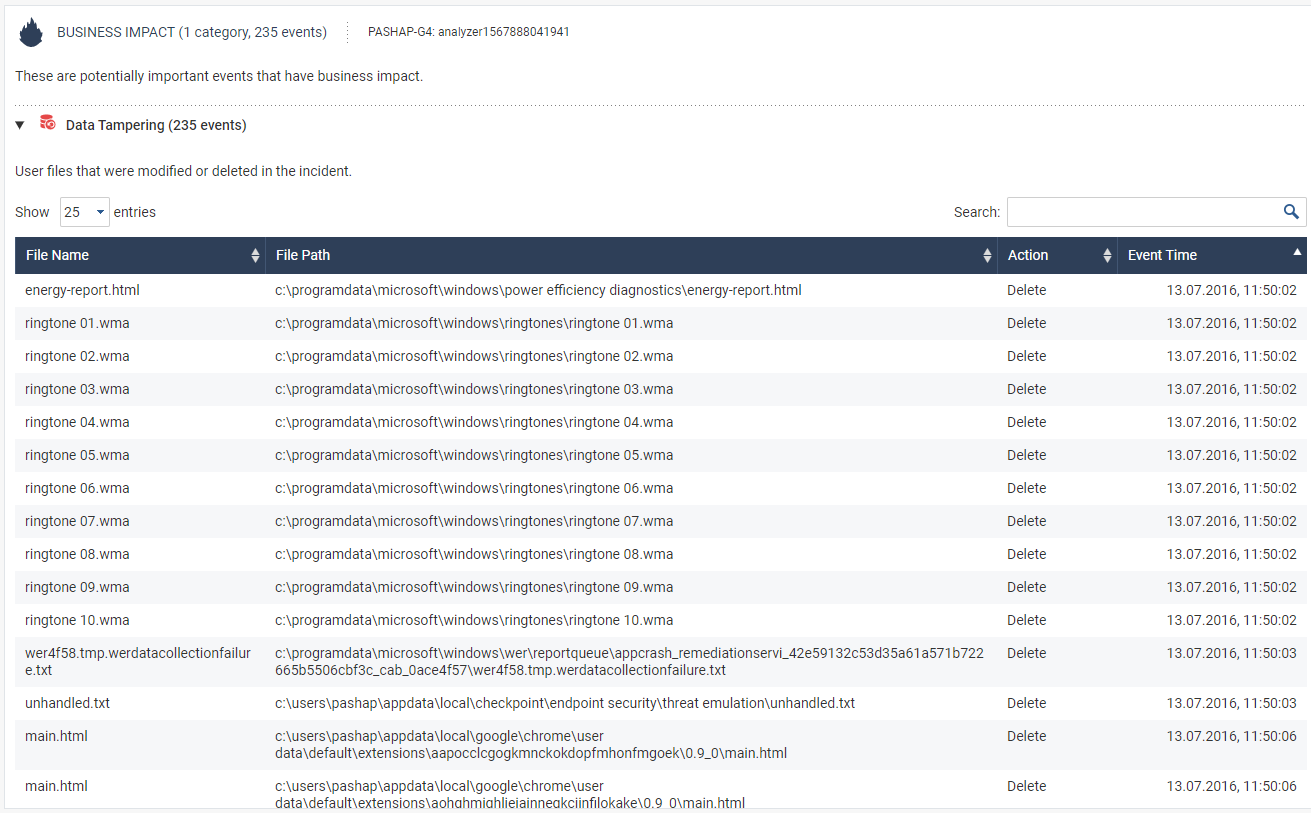

5. Business Impact

Здесь вы сможете увидеть какие активы пострадали в результате атаки:

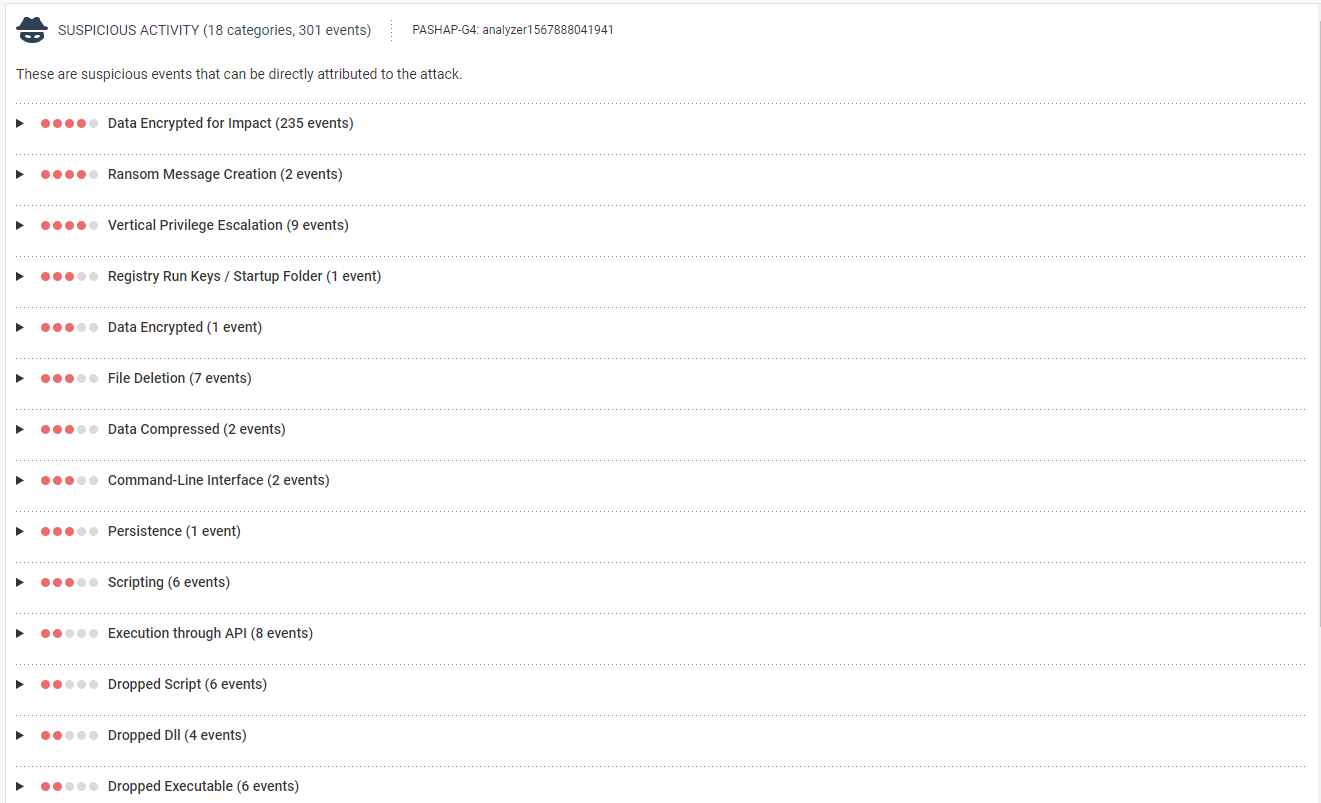

6. Suspicious Activity

Можно детально ознакомиться с тем, что же именно Check Point посчитал подозрительным в деятельности этого вируса. Довольно исчерпывающая информация, которая поможет в расследовании инцидентов:

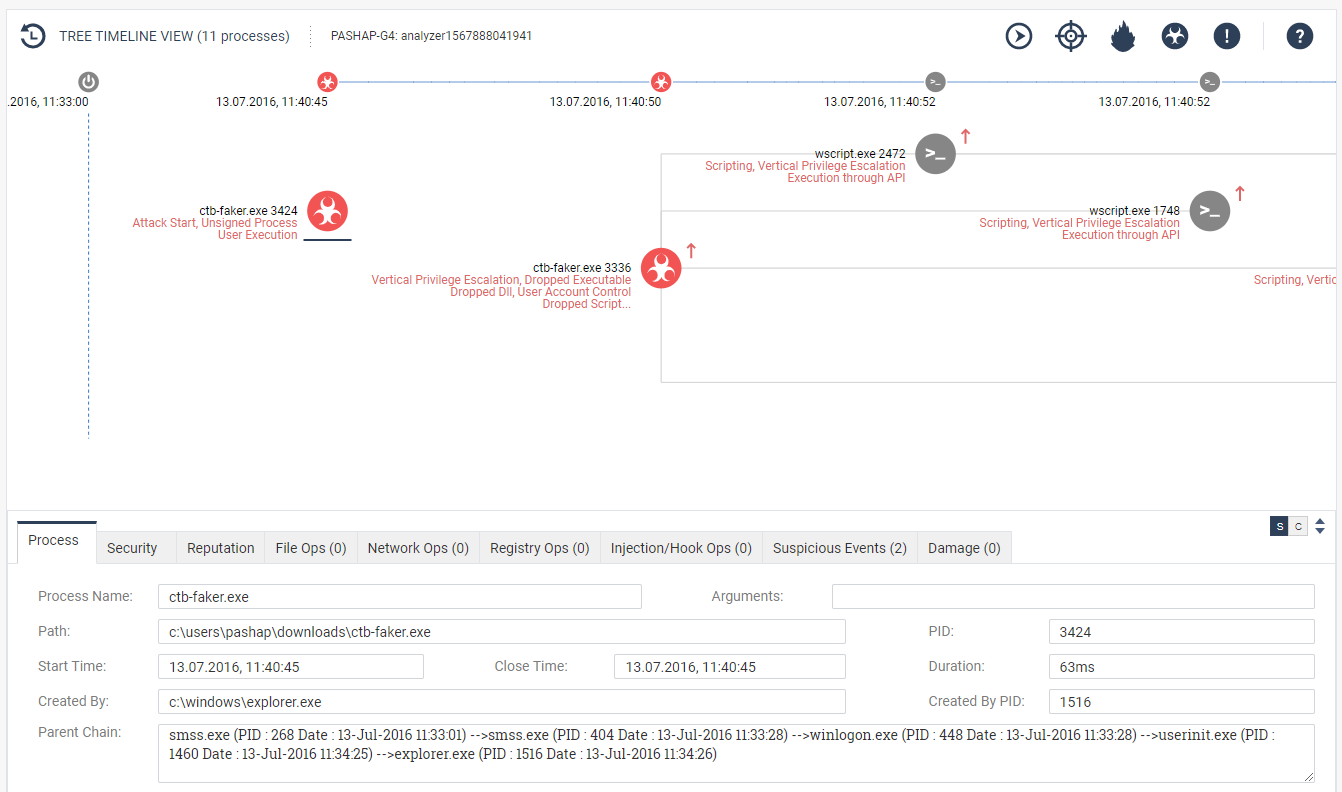

7. Incident Details

Один из самых интересных дашбордов. Позволяет видеть развитие событий на временной шкале с подробной информацией по каждому шагу. Какой процесс был создан, на каком этапе, что конкретно он делал и т.д.:

Заключение

Check Point, в отличии от многих вендоров, в данном случае сосредоточен не только на prevent, но и на максимально подробном объяснении природы пойманного зловреда. Форензика показывает настолько интересные и полезные результаты, что мы (да и сам вендор) используем SandBlast агент для изучения различных экземпляров вирусов, которые нам могут присылать заказчики на анализ. Запускаешь файл в виртуальной машине (лучше на физической) с SandBlast агентом и смотришь, что же он делает. Сам Check Point часто публикует репорты [7] именно с SandBlast агента при описании новых типов обнаруженных вирусов.

Более того, можно принудительно вручную запусть форензику по файлу, даже если он не вирусный и посмотреть всю его активность с реестром, файловой системой, сетевыми подключениями, процессами и т.д. Еще одной интересной особенностью, которая появилась совсем недавно, является возможность передачи всех собранных данных по вирусу на стороннюю SIEM систему в RAW формате. Но это скорее всего актуально для владельцев SOC-ов.

В следующих статьях мы аналогичным образом рассмотрим отчеты SnadBlast Mobile, а так же CloudGiard SaaS. Так что следите за обновлениями (Telegram [8], Facebook [9], VK [10], TS Solution Blog [11])!

Автор: cooper051

Источник [12]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/338651

Ссылки в тексте:

[1] В предыдущей статье: https://habr.com/ru/company/tssolution/blog/477494/

[2] Check Point SandBlast Agent: https://tssolution.ru/reshenie/sandblast-agent

[3] видео урок по SandBlast Agent-ам: https://habr.com/ru/company/tssolution/blog/326288/

[4] CTB-Faker Ransomware: https://freports.checkpoint.com/ctb-faker/index.html

[5] Astaroth: https://forensics.checkpoint.com/astaroth/

[6] GandCrypt: https://forensics.checkpoint.com/gandcrypt/index.html

[7] публикует репорты: https://blog.checkpoint.com/tag/sandblast-agent-forensics/

[8] Telegram: https://t.me/tssolution

[9] Facebook: https://www.facebook.com/groups/tssolution.info/

[10] VK: https://vk.com/ts_solution

[11] TS Solution Blog: https://tssolution.ru/blog

[12] Источник: https://habr.com/ru/post/478396/?utm_campaign=478396&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.