К 2016 году vDos стал самым популярным в мире сервисом для заказа DDoS-атак

Если верить теориям заговора, то антивирусные компании сами распространяют вирусы, а сервисы защиты от DDoS-атак сами инициируют эти атаки. Конечно, это выдумки… или нет?

16 января 2020 года Федеральный окружной суд Нью-Джерси признал виновным 22-летнего Такера Престона (Tucker Preston), жителя города Мейкона, штат Джорджия, по одному из пунктов обвинения, а именно «повреждение защищённых компьютеров путём передачи программы, кода или команды». Такер является сооснователем компании BackConnect Security LLC, которая предлагала защиту от DDoS-атак. Юный бизнесмен не смог удержаться от соблазна отомстить несговорчивым клиентам.

Печальная история Такера Престона началась в 2014 году, когда хакер-тинейджер вместе со своим другом Маршалом Веббом (Marshal Webb) основал компанию BackConnect Security LLC, от неё потом откололась BackConnect, Inc. В сентябре 2016 года эта фирма засветилась во время операции по закрытию сервиса vDos, который в то время считался самым популярным в мире сервисом для заказа DDoS-атак. Компания BackConnect тогда якобы сама подверглась атаке через vDos — и провела необычную «контратаку», захватив 255 IP-адресов врага путём BGP-перехвата (BGP hijacking). Проведение такой атаки для защиты своих интересов вызвало противоречивые мнения в сообществе информационной безопасности. Многие считали, что BackConnect перешла черту дозволенного.

Простой BGP-перехват производится путём анонса чужого префикса как своего. Аплинки/пиры его принимают, и он начинает распространяться по Сети. Например, в 2017 году якобы в результате сбоя программного обеспечения «Ростелеком» (AS12389) начал анонсировать префиксы Mastercard (AS26380), Visa и некоторых других финансовых организаций. Примерно так же сработала компания BackConnect, когда экспроприировала IP-адреса у болгарского хостера Verdina.net.

Исполнительный директор BackConnect Брайан Таунсенд (Bryant Townsend) потом оправдывался в рассылке NANOG для сетевых операторов. Он говорил, что решение атаковать адресное пространство врага далось нелегко, но они готовы отвечать за свой поступок: «Хотя у нас была возможность скрыть свои действия, мы чувствовали, что это было бы неправильно. Я потратил много времени, размышляя об этом решении и о том, как оно может негативно отразиться на компании и на мне в глазах некоторых людей, но в конечном итоге я его поддержал».

Как выяснилось, BackConnect не первый раз применяет BGP-перехват, а у компании вообще тёмная история. Хотя следует оговориться, что BGP-перехват не всегда используется в злонамеренных целях. Брайан Кребс пишет, что он сам для защиты от DDoS пользуется услугами компании Prolexic Communications (теперь часть Akamai Technologies). Именно она придумала, как использовать BGP hijack для защиты от DDoS-атак.

Если жертва DDoS-атаки обращается за помощью в Prolexic, последняя переводит IP-адреса клиента на себя, что позволяет ей анализировать и фильтровать входящий трафик.

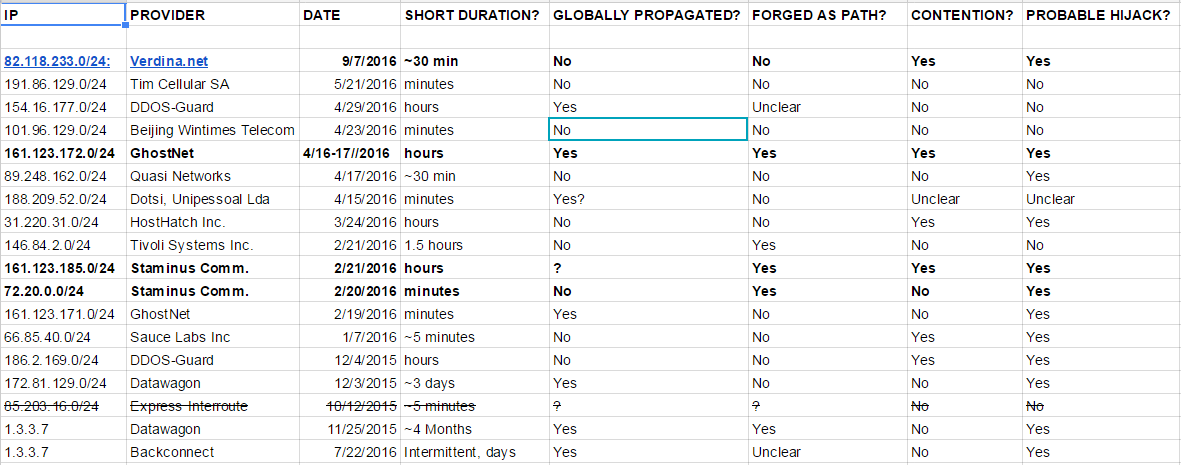

Поскольку BackConnect предоставляла услуги защиты от DDoS, был проведён анализ, какие из BGP-перехватов можно считать легитимными в интересах своих клиентов, а какие выглядят подозрительно. При этом учитывается продолжительность захвата чужих адресов, насколько широко анонсировался чужой префикс в качестве своего, есть ли подтверждённая договорённость с клиентом и т. д. Из таблицы видно, что некоторые действия BackConnect выглядят очень подозрительно.

Судя по всему, кто-то из пострадавших подали в суд на BackConnect. В признательных показаниях Престона (pdf) не указано название компании, которую суд признал потерпевшей. Жертва в документе именуется как Victim 1.

Как упоминалось выше, расследование деятельности BackConnect началось после взлома сервиса vDos. Тогда стали известны имена администраторов сервиса, а также база данных vDos, включая её зарегистрированных пользователей и записи о клиентах, которые платили vDos за проведение DDoS-атак.

Эти записи показали, что один из аккаунтов на сайте vDos открыт на адреса электронной почты, привязанные к домену, который зарегистрирован на имя Такера Престона. Эта учётная запись инициировала атаки на большое количество целей, включая многочисленные атаки на сети, принадлежащие Фонду свободного программного обеспечения (FSF).

В 2016 году бывший сисадмин FSF говорил, что некоммерческая организация в определённый момент рассматривала возможность сотрудничества с BackConnect, и атаки начались почти сразу после того, как FSF сказала, что будет искать другую фирму для защиты от DDoS.

Согласно заявлению Министерства юстиции США, по этому пункту обвинения Такеру Престону грозит лишение свободы на срок до 10 лет и штрафом в размере до $250 000, что вдвое превышает общую прибыль или убыток от преступления. Приговор будет вынесен 7 мая 2020 года.

GlobalSign представляет масштабируемые PKI-решения для организаций любого размера.

Подробнее: +7 (499) 678 2210, sales-ru@globalsign.com.

Автор: GlobalSign_admin