Компания по защите от DDoS сама запускала DDoS-атаки, признал её основатель

К 2016 году vDos стал самым популярным в мире сервисом для заказа DDoS-атак

Если верить теориям заговора, то антивирусные компании сами распространяют вирусы, а сервисы защиты от DDoS-атак сами инициируют эти атаки. Конечно, это выдумки… или нет?

16 января 2020 года Федеральный окружной суд Нью-Джерси признал виновным [1] 22-летнего Такера Престона (Tucker Preston), жителя города Мейкона, штат Джорджия, по одному из пунктов обвинения, а именно «повреждение защищённых компьютеров путём передачи программы, кода или команды». Такер является сооснователем компании BackConnect Security LLC, которая предлагала защиту от DDoS-атак. Юный бизнесмен не смог удержаться от соблазна отомстить несговорчивым клиентам.

Печальная история Такера Престона началась в 2014 году, когда хакер-тинейджер вместе со своим другом Маршалом Веббом (Marshal Webb) основал компанию BackConnect Security LLC, от неё потом откололась BackConnect, Inc. В сентябре 2016 года эта фирма засветилась [2] во время операции по закрытию сервиса vDos, который в то время считался самым популярным в мире сервисом для заказа DDoS-атак. Компания BackConnect тогда якобы сама подверглась атаке через vDos — и провела необычную «контратаку», захватив 255 IP-адресов врага путём BGP-перехвата [3] (BGP hijacking). Проведение такой атаки для защиты своих интересов вызвало противоречивые мнения в сообществе информационной безопасности. Многие считали, что BackConnect перешла черту дозволенного.

Простой BGP-перехват производится путём анонса чужого префикса как своего. Аплинки/пиры его принимают, и он начинает распространяться по Сети. Например, в 2017 году якобы в результате сбоя программного обеспечения «Ростелеком» (AS12389) начал анонсировать префиксы [4] Mastercard (AS26380), Visa и некоторых других финансовых организаций. Примерно так же сработала компания BackConnect, когда экспроприировала IP-адреса у болгарского хостера Verdina.net.

Исполнительный директор BackConnect Брайан Таунсенд (Bryant Townsend) потом оправдывался [5] в рассылке NANOG для сетевых операторов. Он говорил, что решение атаковать адресное пространство врага далось нелегко, но они готовы отвечать за свой поступок: «Хотя у нас была возможность скрыть свои действия, мы чувствовали, что это было бы неправильно. Я потратил много времени, размышляя об этом решении и о том, как оно может негативно отразиться на компании и на мне в глазах некоторых людей, но в конечном итоге я его поддержал».

Как выяснилось, BackConnect не первый раз применяет BGP-перехват, а у компании вообще тёмная история. Хотя следует оговориться, что BGP-перехват не всегда используется в злонамеренных целях. Брайан Кребс пишет [2], что он сам для защиты от DDoS пользуется услугами компании Prolexic Communications (теперь часть Akamai Technologies). Именно она придумала, как использовать BGP hijack для защиты от DDoS-атак.

Если жертва DDoS-атаки обращается за помощью в Prolexic, последняя переводит IP-адреса клиента на себя, что позволяет ей анализировать и фильтровать входящий трафик.

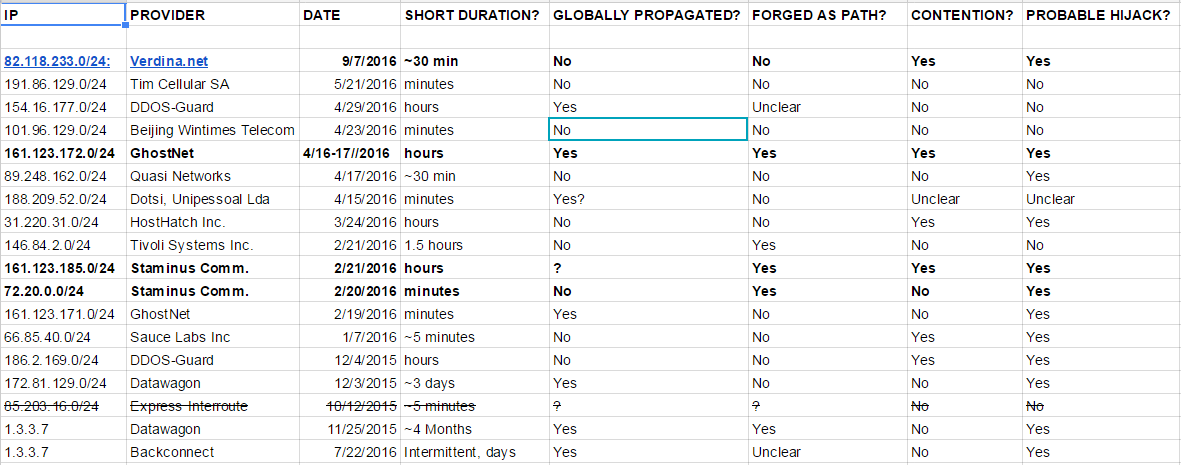

Поскольку BackConnect предоставляла услуги защиты от DDoS, был проведён анализ, какие из BGP-перехватов можно считать легитимными в интересах своих клиентов, а какие выглядят подозрительно. При этом учитывается продолжительность захвата чужих адресов, насколько широко анонсировался чужой префикс в качестве своего, есть ли подтверждённая договорённость с клиентом и т. д. Из таблицы видно, что некоторые действия BackConnect выглядят очень подозрительно.

Судя по всему, кто-то из пострадавших подали в суд на BackConnect. В признательных показаниях Престона (pdf) [7] не указано название компании, которую суд признал потерпевшей. Жертва в документе именуется как Victim 1.

Как упоминалось выше, расследование деятельности BackConnect началось после взлома сервиса vDos. Тогда стали известны имена [8] администраторов сервиса, а также база данных vDos, включая её зарегистрированных пользователей и записи о клиентах, которые платили vDos за проведение DDoS-атак.

Эти записи показали, что один из аккаунтов на сайте vDos открыт на адреса электронной почты, привязанные к домену, который зарегистрирован на имя Такера Престона. Эта учётная запись инициировала атаки на большое количество целей, включая многочисленные атаки на сети, принадлежащие Фонду свободного программного обеспечения [9] (FSF).

В 2016 году бывший сисадмин FSF говорил, что некоммерческая организация в определённый момент рассматривала возможность сотрудничества с BackConnect, и атаки начались почти сразу после того, как FSF сказала, что будет искать другую фирму для защиты от DDoS.

Согласно заявлению [1] Министерства юстиции США, по этому пункту обвинения Такеру Престону грозит лишение свободы на срок до 10 лет и штрафом в размере до $250 000, что вдвое превышает общую прибыль или убыток от преступления. Приговор будет вынесен 7 мая 2020 года.

GlobalSign представляет масштабируемые PKI-решения для организаций любого размера.

[10]

[10]Подробнее: +7 (499) 678 2210, sales-ru@globalsign.com.

Автор: GlobalSign_admin

Источник [11]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/344654

Ссылки в тексте:

[1] признал виновным: https://www.justice.gov/usao-nj/pr/georgia-man-admits-engaging-distributed-denial-service-attacks-against-company

[2] засветилась: https://krebsonsecurity.com/2016/09/ddos-mitigation-firm-has-history-of-hijacks/

[3] BGP-перехвата: https://en.wikipedia.org/wiki/BGP_hijacking

[4] начал анонсировать префиксы: https://www.opennet.ru/opennews/art.shtml?num=46469

[5] оправдывался: https://mailman.nanog.org/pipermail/nanog/2016-September/087902.html

[6] Image: https://habrastorage.org/webt/aa/x7/8u/aax78ug4cpintu4ft2gpc99qvym.png

[7] признательных показаниях Престона (pdf): https://krebsonsecurity.com/wp-content/uploads/2020/01/preston.information.pdf

[8] стали известны имена: https://krebsonsecurity.com/2017/08/alleged-vdos-operators-arrested-charged/

[9] Фонду свободного программного обеспечения: http://www.fsf.org/

[10] Image: https://clck.ru/JQwdv

[11] Источник: https://habr.com/ru/post/485660/?utm_campaign=485660&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.