HP выплатит рекордные $150K за эксплойт на Pwn2Own 2014

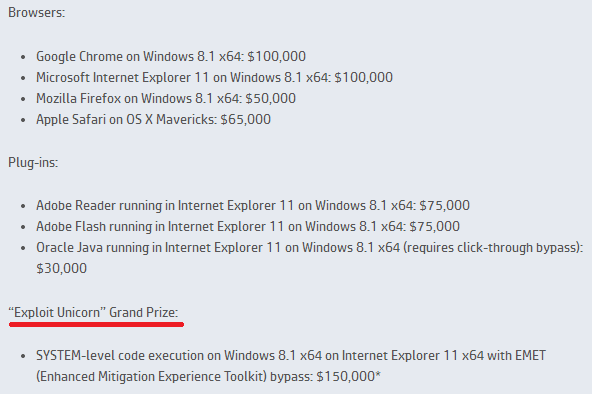

Недавно HP анонсировала [1] информацию о предстоящем контесте Pwn2Own и правила его проведения. Традиционно Pwn2Own представляет из себя соревнование для security-ресерчеров или команд, на котором можно продемонстрировать работу эксплойтов для уязвимостей в ПО и неплохо на этом заработать. В качестве испытания участникам предлагается удаленно исполнить код либо непосредственно через уязвимость в новейшей версии одного из браузеров, либо через уязвимость в одном из плагинов к нему (Remote Code Execution).

В этом году организаторы контеста приготовили специальный большой гонорар за т. н. «Exploit Unicorn». Участникам предлагается продемонстрировать работу эксплойта, который может быть использован для удаленного исполнения кода в новейшем браузере Internet Explorer 11 x64 на Windows 8.1 x64 [2] с последующим повышением своих привилегий в системе (Local Privilege Escalation, LPE), т. е. для запуска своего кода в режиме ядра минуя ограничения OS (user-mode restrictions escape). При этом в эксплуатируемой системе должен быть активен MS EMET [3]. Атака на систему должна быть проведена с использованием двух уязвимостей, одна RCE уязвимость в браузере для удаленного исполнения кода и другая в компоненте OS для выхода за пределы sandbox (aka IE11 EPM) [4]. Оба эксплойта должны работать с включенным в системе EMET.

Эксплуатируемое ПО и ОС будут поставляться с последними обновлениями, т. е. up-to-date. Представленная уязвимость должна быть ранее неизвестной — 0day.

All target machines will be running the latest fully patched versions of the relevant operating systems (Windows 8.1 x64 and OS X Mavericks), installed in their default configurations.

Мы уже неоднократно писали (см. ссылки выше) и про новые security-возможности IE11 и про EMET. В случае с «Exploit Unicorn» речь идет о самом защищенном режиме работы браузера Internet Explorer 11 x64 на Windows 8.1 x64, поскольку там он может раскрыть полностью свои возможности, в отличие, например, от его использования на Windows 7. В то же время не совсем понятно включаются ли в тестовую конфигурацию браузера и ОС режимы Enhanced Protected Mode (EPM) и 64-bit processes tabs. EPM на Windows 8.1 x64 заставляет IE11 x64 запускать свои вкладки в режиме полной изоляции sandboxing (AppContainer), а настройка 64-bit processes tabs включает использование 64-битных процессов для вкладок браузера (в противном случае они работают в контексте 32-битных процессов, что облегчает heap spray для атакующих).

На прошлогоднем Pwn2Own исследователи из MWR Labs продемонстрировали схожий с «Exploit Unicorn» подход, но тогда использовался браузер Google Chrome, который имеет только версию x32 и в системе (Windows 7 x32) не присутствовал EMET. RCE в Chrome был выполнен с использованием уязвимости в браузере, а повышение привилегий через закрытую MS13-053 [5] уязвимость в Win32k (Google Chrome full sandbox bypass w/ win32k, WebKit/Blink flaws via CVE-2013-0912, CVE-2013-1300).

Автор: esetnod32

Источник [6]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/54168

Ссылки в тексте:

[1] анонсировала: http://www.pwn2own.com/2014/01/pwn2own-2014-rules-unicorns/

[2] Internet Explorer 11 x64 на Windows 8.1 x64: http://habrahabr.ru/company/eset/blog/200156/

[3] MS EMET: http://habrahabr.ru/company/eset/blog/184428/

[4] sandbox (aka IE11 EPM): http://habrahabr.ru/company/eset/blog/204084/

[5] MS13-053: https://technet.microsoft.com/en-us/security/bulletin/ms13-053

[6] Источник: http://habrahabr.ru/post/211262/

Нажмите здесь для печати.