Автор банковского трояна Zeus объявлен в розыск

Вчера стало известно [1], что правоохранительные органы США и Министерство юстиции сообщили о проведении специальной операции по выведению из строя ботнета Zeus Gameover. Эта последняя модификация универсального вредоносного банковского инструмента Zeus использует структуру P2P пиров для организации работы своего ботнета. Модификация появилась in-the-wild в середине 2011 г. получила название Gameover. В новой версии вредоносной программы авторы перешли на использование системы генерации доменных имен DGA [2] и P2P [3], что существенно усложняет выведение из строя такого ботнета.

Об активности Zeus Gameover писали уже многие антивирусные и security-компании, финансовый ущерб пользователей от действий мошенников огромен и может исчисляться десятками и сотнями миллионов долларов. По оценке ФБР только с помощью модификации Gameover злоумышленникам удалось украсть более $100 млн. По информации KrebsOnSecurity [4] — портала, который близко взаимодействует с правоохранительными органами, в операции «Tovar», по разрушению деятельности ботнета, участвовали ФБР, Европол, а также различные security-компании: CrowdStrike, Dell, Symantec, Trend Micro и McAfee.

Losses attributable to GameOver Zeus are estimated to be more than $100 million.

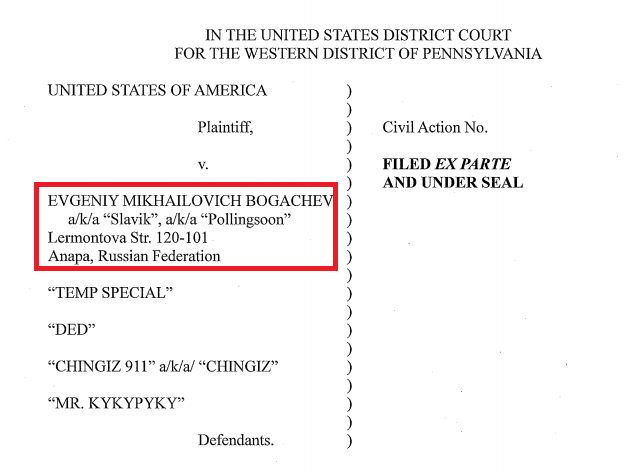

Кроме самой операции по выведению ботнета из строя, правоохранительные органы объявили в розыск [5] предполагаемого автора оригинальной вредоносной программы Zeus, который уже давно получил широкую известность под псевдонимом Slavik [6]. Им оказался выходец из РФ. Документы, связанные с гражданским иском была выложены на официальном сайте [7].

Как отмечается в релизе FBI, упомянутом выше, проведенные исследования показали, что на компьютерах, зараженных Zeus Gameover, часто обнаруживалась другая опасная вредоносная программа, известная как Cryptolocker. Он получил известность как самый опасный вымогатель-шифровальщик, поскольку шифрует файлы пользователя и использует распределенную архитектуру для получения ключа расшифровки (ключ можно получить только от самих злоумышленников). За получение ключа и расшифровку файлов злоумышленники вымогали у пользователя деньги. Операция «Tovar» была направлена и на разрушение структуры Cryptolocker.

Автор: esetnod32

Источник [8]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/61421

Ссылки в тексте:

[1] известно: http://www.fbi.gov/news/stories/2014/june/gameover-zeus-botnet-disrupted/gameover-zeus-botnet-disrupted

[2] DGA: http://en.wikipedia.org/wiki/Domain_Generation_Algorithm

[3] P2P: http://ru.wikipedia.org/wiki/%D0%9E%D0%B4%D0%BD%D0%BE%D1%80%D0%B0%D0%BD%D0%B3%D0%BE%D0%B2%D0%B0%D1%8F_%D1%81%D0%B5%D1%82%D1%8C

[4] KrebsOnSecurity: http://krebsonsecurity.com/2014/06/operation-tovar-targets-gameover-zeus-botnet-cryptolocker-scourge/

[5] объявили в розыск: http://www.fbi.gov/wanted/cyber/evgeniy-mikhailovich-bogachev

[6] Slavik: http://www.justice.gov/opa/documents/dgzc/complaint.pdf

[7] сайте: http://www.justice.gov/opa/gameover-zeus.html

[8] Источник: http://habrahabr.ru/post/225077/

Нажмите здесь для печати.