Не все антивирусы одинаково полезны: вебинар Сергея Гордейчика и Владимира Кропотова

На днях в «Нью-Йорк таймс» опубликовали статью [1] о том, как были получены доказательства причастности Серверной Кореи к массированной атаке на корпорацию Sony. Специалисты Агентства национальной безопасности США еще в 2010 году взломали компьютерные сети КНДР и тайно наблюдали за активностью северокорейских хакеров.

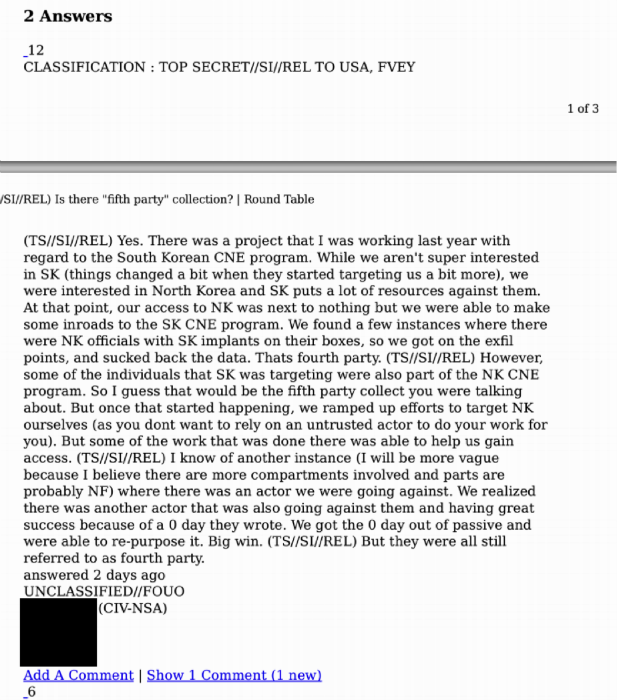

Помимо источников в спецслужбах эту версию подтверждают и документы [2], ранее обнародованные Эдвардом Сноуденом в журнале «Шпигель». Сотрудникам АНБ удалось внедриться в китайские сети, которые связывают интернет Серверной Кореи с остальным миром, и распространить вредоносную программу среди местных хакерских группировок.

По сведениям «Нью-Йорк таймс», специалисты АНБ наблюдали за первыми фишинговыми атаками на Sony, когда был украден пароль одного из системных администраторов корпорации, что стало отправной точкой внедрения.

Любопытно, что в 2011 году Sony уже подвергалась массированному взлому (а в 2010 судилась с постоянным участником PHDays — Geohot’ом), и реорганизовывала подразделение информационной безопасности, но это не помогло. С сентября по ноябрь 2014 года корейцы изучали внутреннюю сетевую инфраструктуру Sony, выявляя серверы с наиболее ценной информацией. В АНБ не думали, что дело зайдет так далеко, и ничего не предпринимали. Последствия оказались весьма серьезными — выступление Барака Обамы, новые санкции в отношении Серверной Кореи, резкие заявления с противоположной стороны.

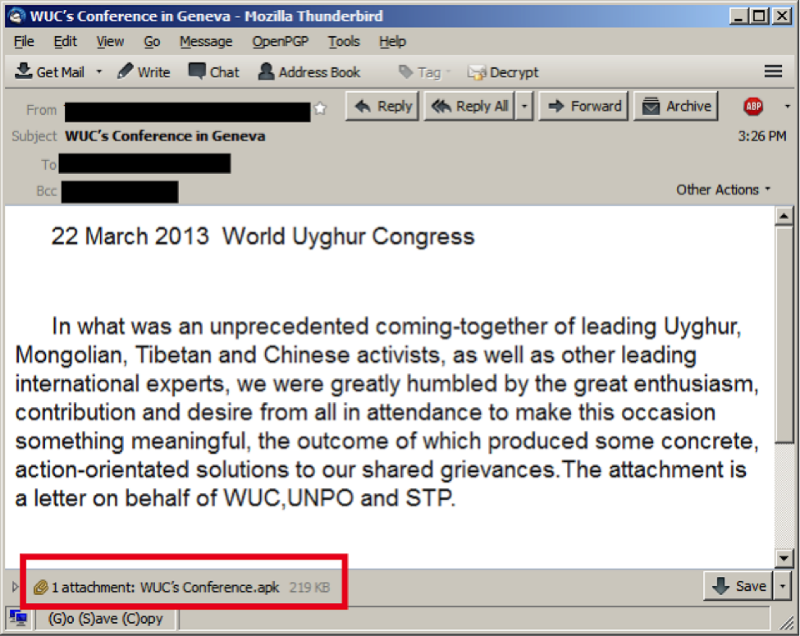

В этой связи стоит вспомнить еще одну серию целевых атак, связанных с направленным фишингом. Их проводили китайские спецслужбы против тибетских и уйгурских активистов, атакуя ресурсы организаций, выступающих за независимость Тибета. В итоге властям КНР удалось выявить отдельных заговорщиков, хотя те и проверяли каждый полученный по почте файл антивирусными программами. Меры предосторожности не спасли их от заражения эксплойтами, которые используют различные уязвимости в Microsoft Office (Exploit.MSWord.CVE-2010-333, Exploit.Win32.CVE-2012-0158 и др.).

В дальнейшем в ряде случаев на компьютер жертв загружалась вредоносная программа NetTraveler, разработанная для скрытного наблюдения за компьютером: записи нажатий клавиш, копирования документов и других действий. Интересно, что NetTraveler использовалась [4] также для шпионажа в отношении правительств, нефтяных компаний, научно-исследовательских организаций десятков стран, от Австралии до Белоруссии.

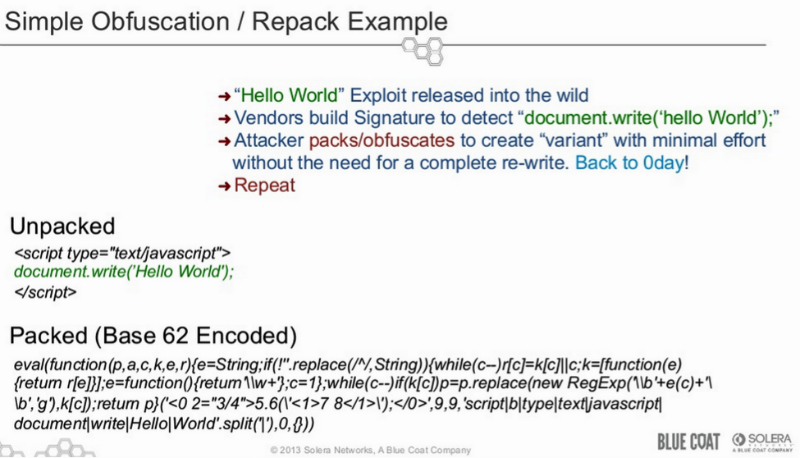

Мы в нашем блоге не раз говорили [5] о неэффективности сигнатурных методов при борьбе с целевыми атаками. Причины ее в том, что существуют простые способы уменьшить детектируемость зловредной программы, а базы сигнатур трудно поддерживать в актуальном состоянии при растущем объеме нового и модифицированного вредоносного ПО.

Тибетские правозащитники загружали письма на VirusTotal, чтобы заблокировать вирусы, внедренных непосредственно в электронное сообщение, однако это не только не помогло, но и осложнило ситуацию: вся переписка сохранилась на VirusTotal и через некоторое время стала достоянием общественности.

Тему APT и таргетированных вирусных эпидемий продолжат в ближайший четверг Сергей Гордейчик и Владимир Кропотов на бесплатном вебинаре. Эксперты Positive Technologies расскажут о целевых атаках с точки зрения «чистильщиков авгиевых конюшен», о пользе ретроспективного анализа и о новом продукте компании — PT Multiscanner.

Вебинар начнется 22 января 2014 года в 14:00 (регистрация на сайте [6]).

Автор: ptsecurity

Источник [7]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/80144

Ссылки в тексте:

[1] статью: http://www.nytimes.com/2015/01/19/world/asia/nsa-tapped-into-north-korean-networks-before-sony-attack-officials-say.html

[2] документы: http://www.spiegel.de/media/media-35679.pdf

[3] Image: http://habrahabr.ru/company/pt/blog/248351/

[4] использовалась: http://securelist.ru/blog/issledovaniya/3955/nettraveler-ataki-pod-simvolom-krasnoj-zvezdy/

[5] говорили: http://habrahabr.ru/company/pt/blog/247625/

[6] сайте: http://www.ptsecurity.ru/lab/webinars/

[7] Источник: http://habrahabr.ru/post/248351/

Нажмите здесь для печати.