Введение в DPI: Состав системы и схемы подключения

Привет! Мы в VAS Experts [1] специализируемся на создании и внедрении сервисов в области контроля и анализа интернет трафика. В нашем блоге мы будем делиться собственным опытом работы и рассказывать о том, как устроены те или иные технологии, имеющие отношение к нашей сфере деятельности.

[2]

[2]

/ Flickr / Andrew Hart [3] / CC [4]

Глобальный рынок систем глубокого анализа трафика (DPI) в 2013 году оценивался практически в 742 млн долларов США. По прогнозу аналитиков, к 2020 он вырастет более чем в 6 раз и будет оцениваться [5] в 4,7 млрд. DPI-системы в основном применяют интернет-провайдеры и операторы связи, которые стремятся защитить своих абонентов и оптимизировать полосу пропускания до клиента за счет фильтров, приоритетов и кешей.

DPI выполняет анализ всех проходящих через неё пакетов вплоть [6] до 7 уровня модели OSI и распознает приложения, не использующие для обмена данными заранее известные заголовки и структуры. Однако система DPI сама по себе не решает проблемы и задачи, описанные выше. Она взаимодействует с другими устройствами и сервисами сети передачи данных оператора. Об этом сегодня и поговорим.

Взаимодействие с другими системами

Стандарты и спецификации для мобильных сетей не разрабатываются каждым оператором отдельно, этим занимается созданный [7] в 1998 году 3GPP (3rd Generation Partnership Project).

Центральным понятием сетей, построенных по стандартам 3GPP, является PCC (Policy and Charging Control). Решения этого класса позволяют персонифицировать услуги, активно управлять трафиком и качеством обслуживания, используя PCC-правила для принятия PCC-решений. Осуществляет [8] применение этих PCC-правил к трафику функция PCEF (Policy and Charging Enforcement Function). Системы DPI являются частью PCEF, сканируя весь проходящий трафик и применяя к нему требуемые политики.

Однако в схеме имеются и другие [9] элементы, например PCRF (Policy Control and Charging Rules Function) – это решение по применению политик обслуживания абонентов для установления параметров QoS и правил тарификации в зависимости от различных условий. Еще есть OCS (Online Charging System), осуществляющая тарификацию услуг и контролирующая баланс абонента.

Следует отметить систему биллинга, которая хранит базу данных баланса абонентов и предоставляет ее серверу OCS, и репозиторий UDR (User Data Repository), осуществляющий хранение данных пользователей (сервисы, доступные абоненту, параметры QoS и другие). Полный список задействованных компонентов вы можете найти в нашем блоге [10].

Схемы подключения DPI

Основных схем [11] подключения устройства глубокого анализа трафика к оборудованию оператора здесь две – это так называемая установка «в разрыв» (активная схема) и зеркалирование трафика (пассивная схема).

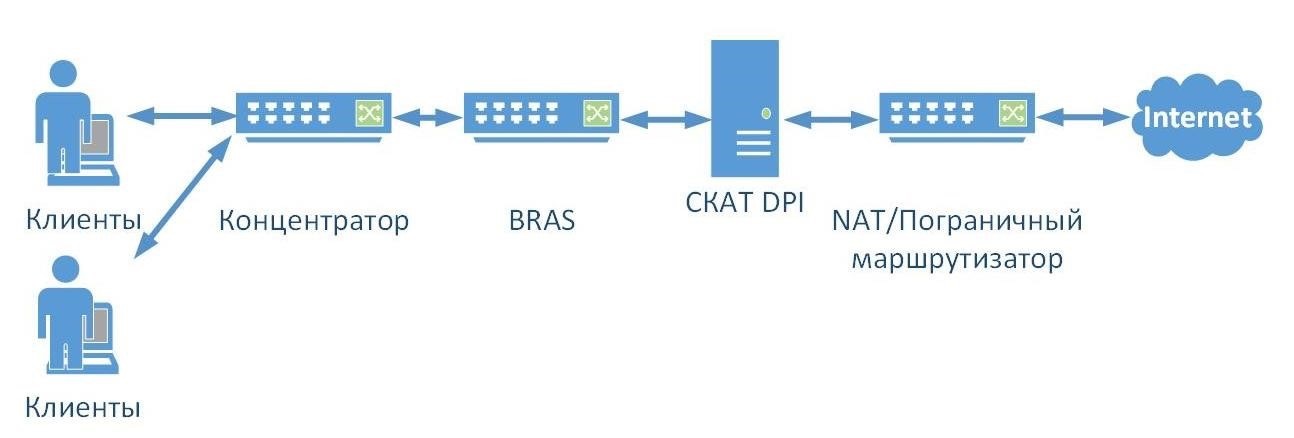

Схема установки «в разрыв»

Этот вид подключения используется для реализации функционала любой системы DPI. В этом случае система анализа трафика подключается после граничного маршрутизатора в разрыв uplink.

Преимуществом такой схемы является то, что через DPI проходит абсолютно весь трафик. Это позволяет осуществлять приоритизацию, а также настраивать уведомления, кеширование и другие функции. Однако такой тип подключения обладает существенным недостатком: устройство DPI становится точкой отказа – если оно выходит из строя, связь полностью обрывается.

Но есть способы решения этой проблемы:

- Использовать в составе системы DPI bypass-устройство, которое в случае выхода из строя основного фронтенда начнет «гнать» трафик через себя (анализ трафика проводиться не будет).

- Использовать резервную платформу DPI, которая бы осуществляла фильтрацию трафика в случае выхода из строя основной.

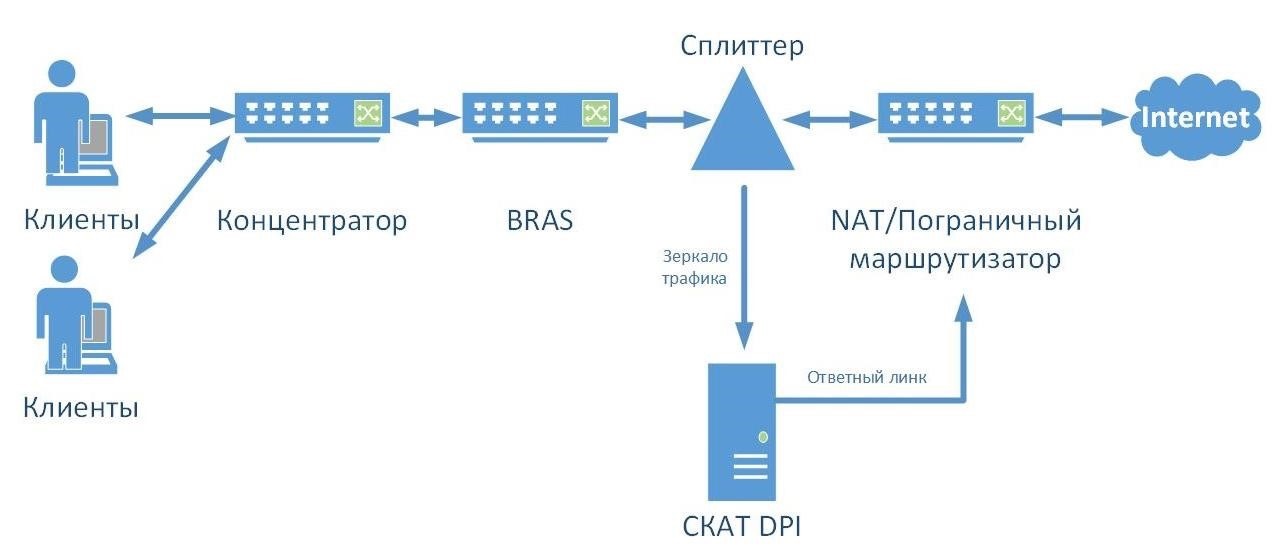

Схема зеркалирования трафика

Зеркалирование трафика осуществляется [12] через SPAN-порты или оптические сплиттеры. При такой схеме возможен анализ истории посещений в реальном времени, переадресация запросов блокировки, кеширование и работа с бонусными программами.

Плюсами этого варианта подключения являются минимальные изменения в структуре действующей сети и отсутствие необходимости использовать bypass-карту. В этом случае есть возможность снимать аналитику с трафика, подключить кеш-сервер и «зеркалить» трафик на оборудование СОРМ, но весь функционал системы DPI реализовать не получится.

Отметим, что оба варианта подключения поддерживает наше решение СКАТ DPI, позволяющее ограничить размер занимаемой полосы по группам протоколов, управлять приоритетом проходящих через него пакетов, блокировать рекламный контент и др. Более подробную информацию о системе вы можете найти по ссылке [13].

Вместо заключения

DPI-системы, которые появились в результате объединения нескольких более молодых систем фильтрации пакетов (если вам интересно, историю зарождения DPI и информацию о предшественниках решения вы можете найти здесь [14] и здесь [15]), позволили упростить процессы поддержки и администрирования сетей и сайтов, повысили защищенность последних от разного рода атак и расширили [16] область применимости технологий анализа трафика.

Подробно о том, как применяются DPI, мы поговорим в нашем следующем материале. Будем рады вашим предложениям по темам для дальнейшего рассмотрения в блоге.

Автор: VAS Experts

Источник [17]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/it-infrastruktura/203138

Ссылки в тексте:

[1] VAS Experts: http://vasexperts.ru/index.php

[2] Image: https://habrahabr.ru/company/vasexperts/blog/313554/

[3] Andrew Hart: https://www.flickr.com/photos/andrewfhart/

[4] CC: https://creativecommons.org/licenses/by-sa/2.0/

[5] оцениваться: https://www.linkedin.com/pulse/global-deep-packet-inspection-dpi-market-size-2020-anurag-sharma

[6] вплоть: http://japan.proceranetworks.com/deep-packet-inspection

[7] созданный: https://en.wikipedia.org/wiki/3GPP

[8] Осуществляет: http://www.6wind.com/blog/deep-packet-inspection-in-pcef-systems/

[9] другие: http://www.slideshare.net/bijuvrindavan/pcrfpolicy-charging-systemfunctional-analysis

[10] блоге: http://blog.vasexperts.ru/?p=55

[11] схем: http://blog.vasexperts.ru/?p=107

[12] осуществляется: https://vasexperts.ru/docs/SCAT-Datasheet-en.pdf

[13] ссылке: http://vasexperts.ru/product-skat.php

[14] здесь: http://www.infosectoday.com/Articles/Deep_Packet_Inspection_Technologies.htm

[15] здесь: https://www.christopher-parsons.com/Main/wp-content/uploads/2013/02/DPI-and-Its-Predecessors-3.5.pdf?d527f6

[16] расширили: http://www.techrepublic.com/blog/data-center/deep-packet-inspection-what-you-need-to-know/

[17] Источник: https://habrahabr.ru/post/313554/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.