Новая уязвимость нулевого дня в браузерных апплетах Java

Сегодня в сети появилась абсолютно новая уязвимость нулевого дня в Java, которая уже активно используется. Уязвимость была обнаружена [2] фирмой FireEye посредством их технологии Malware Protection Cloud (MPC) [3].

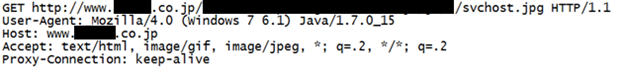

В отличие от других распространенных уязвимостей Java, где менеджер безопасности обходится простым путем, здесь используется произвольная запись и чтение памяти процесса виртуальной машины. После срабатывания уязвимости экслойт ищет адрес памяти, в котором содержится информация о внутренней структуре виртуальной машины, в том числе о статусе менеджера безопасности, а после перезаписывает в эту часть памяти ноль. Затем происходит загрузка Win32/McRat (Trojan-Dropper.Win32.Agent.bkvs) в виде файла svchost.jpg с того же сервера, где и находился вредоносный JAR, и его запуск. Пример HTTP GET-запроса от McRat в браузере с успешно выполнившейся уязвимостью приведен выше.

Эксплойт не очень надежен, поскольку пытается перезаписать сразу большой объем памяти. В результате в большинстве случаев после атаки происходит загрузка McRat, но виртуальная машина завершается с ошибкой и не может запустить его.

Специалисты компании говорят, что уязвимость работает в браузерах, использующих плагин Java версии 1.6 с обновлением 41 и Java версии 1.7 с обновлением 15. Пользователям рекомендуется отключить выполнение плагинов Java или сменить настройки статуса безопасности Java на высокие и не выполнять недоверенные апплеты.

Oracle выпустил оба обновления в качестве плановых 19 февраля этого года, в них исправлялись пять проблем безопасности. Аварийное обновление до него закрывало полсотни трудных мест, из-за которых были скомпрометированы машины крупных компаний, в их числе Apple [4], Facebook [5] и Microsoft [6]. Отсутствие же исправлений для новой уязвимости позволяет называть её уязвимостью нулевого дня. Частота их обнаружения [7] заставляет высказывать неудовлетворенность безопасностью Java.

По материалам The Next Web [8] и блога Fire Eye [2]

Автор: FakeFactFelis

Источник [9]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/java/28433

Ссылки в тексте:

[1] Image: http://i.imgur.com/gXMISLt.jpg

[2] была обнаружена: http://blog.fireeye.com/research/2013/02/yaj0-yet-another-java-zero-day-2.html

[3] Malware Protection Cloud (MPC): http://www.fireeye.com/products-and-solutions/malware-protection-cloud.html

[4] Apple: http://thenextweb.com/apple/2013/02/19/apple-attacked-by-hackers-targeting-facebook-says-no-evidence-that-any-data-taken/

[5] Facebook: http://thenextweb.com/facebook/2013/02/15/facebook-java-exploit-used-to-install-malware-on-employee-computers-no-evidence-user-data-was-compromised/

[6] Microsoft: http://thenextweb.com/microsoft/2013/02/23/microsoft-suffers-from-same-hacking-attack-as-apple-facebook-small-number-of-computers-infected/

[7] Частота их обнаружения: http://habrahabr.ru/post/165379/

[8] The Next Web: http://thenextweb.com/insider/2013/03/01/new-java-vulnerability-is-being-exploited-in-the-wild-disable-the-plugin-or-change-your-security-settings/

[9] Источник: http://habrahabr.ru/post/171289/

Нажмите здесь для печати.