Security Week 23: украли все пароли, невзлом TeamViewer, Lenovo просит удалить уязвимую утилиту

Тема паролей не отпускает. К недавним утечкам из LinkedIn [1] добавились новые сливы из Вконтакта [2], Twitter [3], Tumblr и MySpace [4]. У Марка Цукерберга взломали [5] Твиттер и Пинтерест, выяснилось что пароль был «dadada», и это конечно эпик фейл.

Тема паролей не отпускает. К недавним утечкам из LinkedIn [1] добавились новые сливы из Вконтакта [2], Twitter [3], Tumblr и MySpace [4]. У Марка Цукерберга взломали [5] Твиттер и Пинтерест, выяснилось что пароль был «dadada», и это конечно эпик фейл.

Действительно, "астрологи объявили месяц утечек [6]". Отчасти это может быть связано с действиями одного хакера, который сливает в дарквеб не самые свежие, но объемные базы, недорого. Не меньшую роль играют и профильные СМИ: если осенью прошлого года все копали до изнеможения тему шифрования, зимой — высказывались про кейс Apple и ФБР, то сейчас особое внимание уделяется паролям — так уж работает инфопространство.

Но тема важная. Arstechnica подсчитала [7], что за последний месяц слили более 600 миллионов паролей. Да, это действительно не самые свежие взломы, но аудит паролей стоит провести [8]. Особенно тому легиону людей, у которых пароль 123456. Всем остальным можно ориентироваться на разумный срок смены паролей с интервалом максимум в два года, лучше чаще (исходя из типичного возраста слива в 4 года). Как защититься тоже понятно, непонятно как наконец начать это делать. Варианты улучшения ситуации обсудили [9] в комментариях к предыдущей серии. Мой подход по убыванию надежности: (1) Менеджер паролей и одноразовые пароли везде (2) Сложные и разные пароли на критических сервисах (Основные соцсети, платежные системы) (3) Менее сложные и проще запоминаемые пароли с вариациами на некритичных сервисах (форумы и прочее). И конечно двухфакторная авторизация везде, где только можно.

Предыдущие выпуски сериала доступны по тегу [10].

TeamViewer исключает взлом собственных серверов, пользователи жалуются на перехват удаленного доступа

Новость [11].

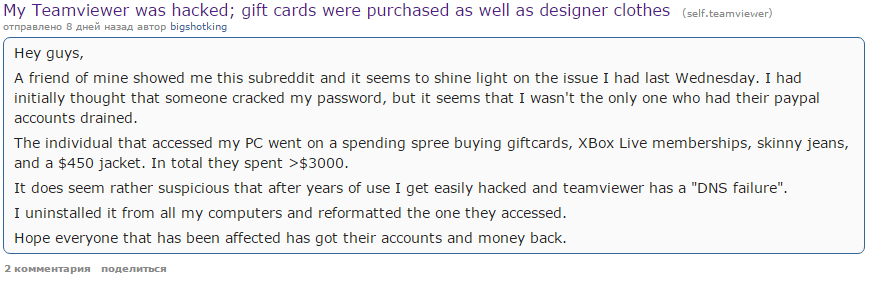

Предположим, в одной из многочисленных утечек есть ваш пароль, но старый, который давно не используется в конкретном сервисе. Все хорошо? Да, если вы не имеете привычку защищать разные сервисы одним и тем же паролем, и забывать, где еще такой пароль может использоваться. Судя по всему, что-то похожее произошло у пользователей сервиса удаленного доступа к компьютерам (и даже умным телевизорам) TeamViewer: они массово начали жаловаться на угон аккаунтов. А удаленный доступ к домашнему или рабочему компьютеру — это золотой ключик почти ко всем данным. У одной из жертв так и произошло: через TeamViewer получили доступ к PayPal, купили карточку для Xbox и штанишки [12].

Естественно, пользователи склонны обвинять во всех грехах TeamViewer, тем более что утечка совпала (совпала ли?) с DDoS-атакой на серверы компании. Но организаторы сервиса против: утечки на их стороне не было. Трой Хант, владелец сайта Haveibeenpwned [13] — агрегатора данных о «слитых» учетных записях — склонен видеть прямую связь между массовыми утечками и взломом TeamViewer. Просто берут e-mail и пароль из слитых баз и подбирают их к другим сервисам. Добро пожаловать в новую суровую реальность. Точнее не новую. Но все равно велкам!

У Lenovo (опять) критическая уязвимость в сервисном ПО

Новость [14]. Еще новость [15] с деталями уязвимости. Advisory Lenovo [16].

Компания Lenovo рекомендует удалить приложение Accelerator, предназначенное «для ускорения запуска утилит Lenovo». Как выяснилось, встроенный в приложение модуль обновления ПО регулярно обращается к серверу, не используя никаких мер защиты. В результате становится возможным подменить ответ от сервера и подсунуть вместо легитимного обновления вредоносное ПО. Уязвимость оказалась настолько серьезной, что решение предлагается единственное и самое радикальное: удалить приложение, вручную или с помощью специальной утилиты.

Это далеко не первая новость об уязвимостях в фирменном ПО Lenovo. Ранее в этом году в файлообменной утилите ShareIT нашли [17] вшитый пароль. Еще раньше обнаружили [18] дыру в Lenovo System Update — утилите обновления драйверов и ПО для ноутбуков корпоративной линейки. Фрустрации пользователям добавляет и тот факт, что речь обычно не идет о жизненно-важных утилитах, скорее о дополнительно-навязанном bloatware.

Как я уже писал ранее, нельзя говорить о том, что у Lenovo все плохо, в то время как у других вендоров все замечательно. Источником новости стало исследование [19] компании Duo Security, где помимо Lenovo досталось Acer, Asus, Dell и HP. Примечательно, что ПО Lenovo Solution Center, которое ставится на корпоративные ноутбуки и ПК, с серверами обновлений общается с соблюдением всех мер предосторожности, в отличие от аналога для консьюмерских моделей. Как бы то ни было, реакция Lenovo оказалась быстрой и корректной: наличие проблемы отрицать не стали и предложили решение (пусть и невыгодное для себя).

Что еще произошло:

Серьезная уязвимость в NTP обнаружена и запатчена [20].

Новые уязвимости в Android, снова в Mediaserver [21].

Патч серьезной уязвимости в Chrome, провинился [22] встроенный просмотрщик PDF.

Intel предложила [23] аппаратную реализацию защиты от эксплойтов. Интересный подход к решению очень древней и очень опасной проблемы.

Древности:

Древности:

«Clock»

Опасный вирус. Поражает Boot-сектора дискет при обращении к ним и MBR винчестера при загрузке с зараженной дискеты. В зависимости от своего внутреннего счетчика перезагружает компьютер или меняет настройку винчестера (на тех контроллерах, где это возможно). Перехватывает int 8, 13h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 21.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»

Источник [24]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/lenovo/131322

Ссылки в тексте:

[1] LinkedIn: https://threatpost.ru/linkedin-is-latest-contributor-to-breach-fatigue/16409/

[2] Вконтакта: https://threatpost.ru/100m-russian-facebook-credentials-for-sale/16573/

[3] Twitter: https://threatpost.ru/parad-komprometatsij-teper-twitter/16616/

[4] Tumblr и MySpace: https://threatpost.ru/novye-zhertvy-massovyh-utechek-tumblr-i-myspace/16486/

[5] взломали: http://www.theregister.co.uk/2016/06/06/facebook_zuckerberg_social_media_accnt_pwnage/

[6] астрологи объявили месяц утечек: https://blog.kaspersky.ru/millions-twitter-accounts-leak/12183/

[7] подсчитала: http://arstechnica.com/security/2016/06/why-its-doubtful-32-million-twitter-passwords-are-really-circulating-online/

[8] стоит провести: https://blog.kaspersky.ru/change-passwords-now/12150/

[9] обсудили: https://habrahabr.ru/company/kaspersky/blog/302548/

[10] доступны по тегу: http://habrahabr.ru/search/?target_type=posts&q=%5Bklsw%5D%20&order_by=date

[11] Новость: https://threatpost.ru/teamviewer-denies-hack-blames-password-reuse-for-compromises/16526/

[12] штанишки: https://www.reddit.com/r/teamviewer/comments/4m56gu/my_teamviewer_was_hacked_gift_cards_were/

[13] Haveibeenpwned: https://haveibeenpwned.com/

[14] Новость: https://threatpost.com/lenovo-tells-users-to-uninstall-vulnerable-updater/118436/

[15] новость: https://threatpost.com/bloatware-insecurity-continues-to-haunt-consumer-business-laptops/118356/

[16] Lenovo: https://support.lenovo.com/ru/ru/product_security/len_6718

[17] нашли: https://threatpost.ru/hard-coded-password-found-in-lenovo-file-sharing-app/14452/

[18] обнаружили: https://threatpost.ru/threatpost-com-lenovo-patches-vulnerabilities-in-system-update-service-2/13597/

[19] исследование: https://duo.com/blog/out-of-box-exploitation-a-security-analysis-of-oem-updaters

[20] обнаружена и запатчена: https://threatpost.com/ntp-patches-flaws-that-enable-ddos/118470/

[21] снова в Mediaserver: https://threatpost.ru/latest-android-security-bulletin-heavy-on-critical-qualcomm-flaws/16578/

[22] провинился: https://threatpost.com/google-patches-high-severity-browser-pdf-vulnerability/118580/

[23] предложила: http://www.theregister.co.uk/2016/06/10/intel_control_flow_enforcement/

[24] Источник: https://habrahabr.ru/post/303082/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.