Android / Перехват сессий в беспроводных сетях

На хабре уже была статья о Перехвате аккаунтов пользователей в Wi-Fi-сетях с Android [1] используя утилитку DroidSheep [2] (небольшой русский howto для ленивых [3]).

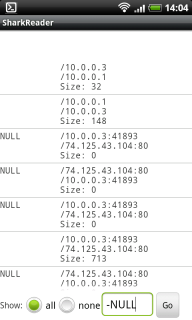

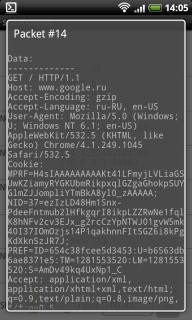

Используя эту программу, я столкнулся с вопросом: как бы мне сохранить перехваченные сессии? DroidSheep позволяет отправлять на почту перехваченные сессии. Но это очень неудобно для меня. Я бы хотел сохранять сессии в привычном для меня pcap формате [4] для дальнейшего анализа на стационарном компьютере через WireShark [5] (или через его аналог на андроиде SharkReader [6] ).

Фактически, задачу можно переформулировать: нам нужен arp-spoofing [7] с возможностью логирования всех перехваченных пакетов в формат pcap. Предлагаемый вариант не претендует на оптимизированный в каком-либо виде. Но вполне работоспособен.

Я решил, что вопрос решается связкой (совместной работой) 2-х программ:

1. для организации атаки arp-spoofing

2. для логирования в привычный pcap

Первый вопрос решается автоматически: DroidSheep позволяет организовывать arp-spoofing.

Беглый поиск других программ подобного класса не дал результата.

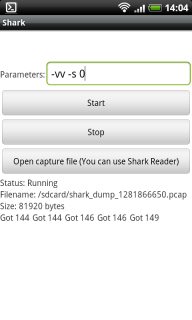

Второй вопрос решается использованием программы Shark [8]

Более гибким было бы использование в беспроводных сетях пассивного прослушивания трафика используя aircrack-ng [9]. Но установка aircrack-ng под Android [10] нетривиальна. Зато не так сильно нагружает атакуемую сеть.

Автор: shanker

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/man-in-the-middle/2797

Ссылки в тексте:

[1] Перехвате аккаунтов пользователей в Wi-Fi-сетях с Android: http://habrahabr.ru/blogs/android/127566/

[2] DroidSheep: http://droidsheep.de

[3] русский howto для ленивых: http://korzh.net/2011-11-droidsheep-ili-prostoj-vzlom-veb-sessij.html

[4] pcap формате: https://ru.wikipedia.org/wiki/Pcap

[5] WireShark: https://www.wireshark.org/

[6] SharkReader: https://market.android.com/details?id=lv.n3o.sharkreader

[7] arp-spoofing: https://ru.wikipedia.org/wiki/ARP-spoofing

[8] Shark: https://market.android.com/details?id=lv.n3o.shark

[9] aircrack-ng: http://www.aircrack-ng.org/

[10] установка aircrack-ng под Android: http://forum.xda-developers.com/showthread.php?p=17750634

Нажмите здесь для печати.